MontysThree, il malware che è un asso del mimetismo

MontysThree è un malware per lo spionaggio industriale che si mimetizza con l'hosting delle comunicazioni e la steganografia.

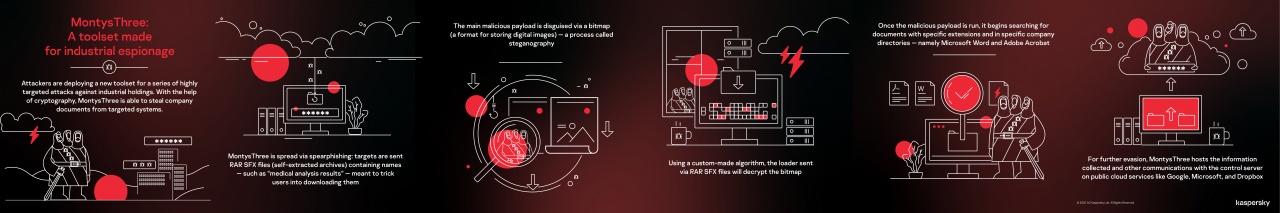

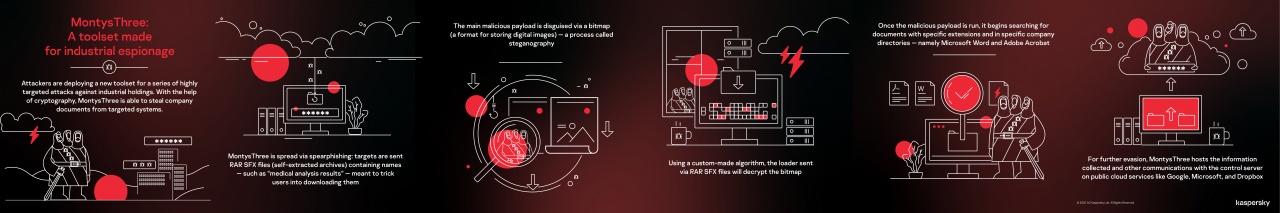

È stato battezzato MontysThree il nuovo toolset per lo spionaggio industriale che raduna molti trucchi che finora avevamo visto all'opera singolarmente. Si tratta di un malware APT che gli ideatori avevano chiamato MT3 e che schiera diverse tecniche per eludere il rilevamento, tra cui l'hosting delle comunicazioni con il server di controllo su servizi cloud pubblici e l'occultamento del modulo dannoso mediante steganografia.

Bersagli degli attacchi con MontysThree sono principalmente enti governativi, diplomatici e operatori delle telecomunicazioni, dato che la sua finalità è per lo più lo spionaggio industriale. Questo non significa che le realtà industriali possano sentirsi al sicuro: gli attacchi finora sono rari, ma possono avere conseguenze devastanti per il business.

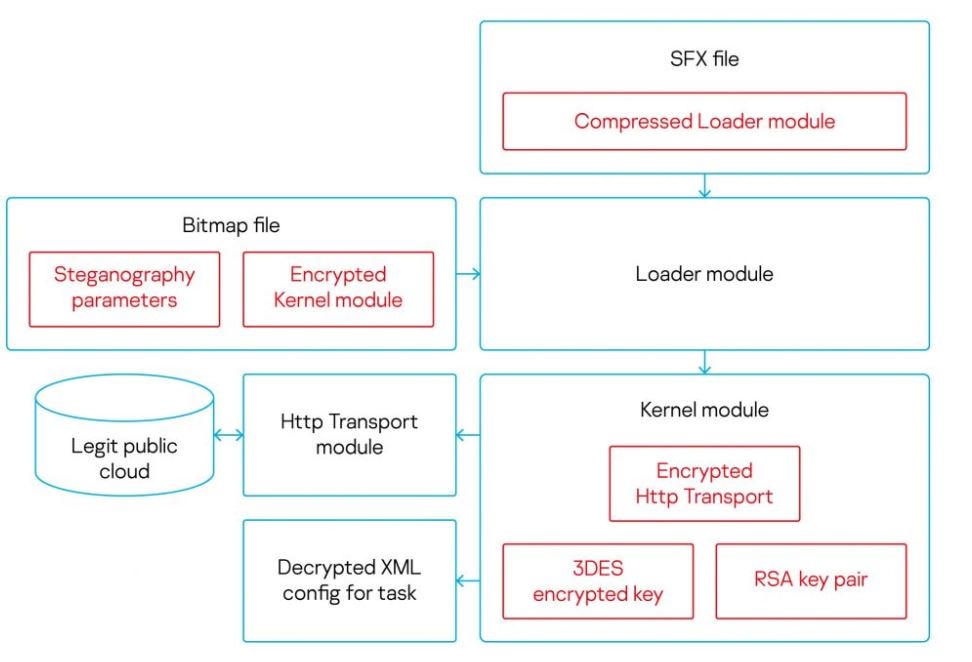

I ricercatori di Kaspersky hanno studiato a fondo questa minaccia e hanno tracciato ogni passo che compie durante un attacco. MontysThree si compone di quattro moduli. Il primo, il loader, si diffonde tramite phishing. Le email malevole contengono un file compresso auto-estraente in formato RAR SFX, che sfrutta la tecnica della steganografia per non essere rilevato.

In questo caso il trucco consiste nell'occultare il payload malevolo principale all'interno di un file bitmap, ossia di un'immagine digitale. Tale file prospetta di contenere liste di contatto dei dipendenti, documentazione tecnica e risultati di analisi mediche: argomenti allettanti che sollecitano la curiosità dei dipendenti e li spingono ad aprire il file.

Basta aprire il file per azionare il comando che permette al loader di servirsi di un algoritmo personalizzato per decifrare il contenuto dall'array di pixel ed eseguire il payload dannoso. Anche quest'ultimo è protetto da tecniche di encryption per eludere il rilevamento. In particolare, utilizza l'algoritmo RSA per crittografare le comunicazioni con il server C2 e decifrare i principali task che deve eseguire.

La ricerca avviene setacciando precise directory aziendali per scovare fil con estensioni specifiche. I suoi obiettivi sono più che altro i documenti Microsoft e Adobe Acrobat. In questa fase può anche catturare screenshot e collezionare informazioni sulle impostazioni di rete, sul nome dell'host e molto altro.

Tutti questi dati, insieme alle comunicazioni con il server C2, fanno base su servizi cloud pubblici come Google, Microsoft e Dropbox. Anche questo è un trucco per eludere i sistemi di sorveglianza, perché nessun antimalware blocca il traffico di comunicazione verso questi servizi.

Un altro trucco di MontysThree è l'uso di una tecnica di persistenza che gli permette di restare sempre attivo. Si serve di un modifier per Windows Quick Launch, di modo che quando i legittimi utenti dei sistemi utilizzano la barra degli strumenti di avvio rapido per eseguire applicazioni legittime, come ad esempio per aprire il browser, attivano a loro insaputa anche il modulo iniziale del malware.

Un altro trucco di MontysThree è l'uso di una tecnica di persistenza che gli permette di restare sempre attivo. Si serve di un modifier per Windows Quick Launch, di modo che quando i legittimi utenti dei sistemi utilizzano la barra degli strumenti di avvio rapido per eseguire applicazioni legittime, come ad esempio per aprire il browser, attivano a loro insaputa anche il modulo iniziale del malware.

Nascondere i malware nelle immagini non è una trovata inedita: il trojan LokiBot si nasconde in immagini ISO, il ransomware SyncCrypt è inserito nei file JPEG, gli skimmer Magecart si celano nei file EXIF. Anche il malware crittografato è un grande classico: WatchGuard ha persino lanciato l'allarme perché questo trucco è sempre più diffuso. Anche l'hosting delle comunicazioni non è una prima assoluta.

A rendere pericoloso MontysThree è l'impiego di tutte queste tecniche insieme, di concerto con altre che si potrebbero definire più amatoriali. Ciò dimostra che gli autori sono determinati a perseguire i loro obiettivi e non intendono limitarsi a scatenare una campagna di breve durata.

Bersagli degli attacchi con MontysThree sono principalmente enti governativi, diplomatici e operatori delle telecomunicazioni, dato che la sua finalità è per lo più lo spionaggio industriale. Questo non significa che le realtà industriali possano sentirsi al sicuro: gli attacchi finora sono rari, ma possono avere conseguenze devastanti per il business.

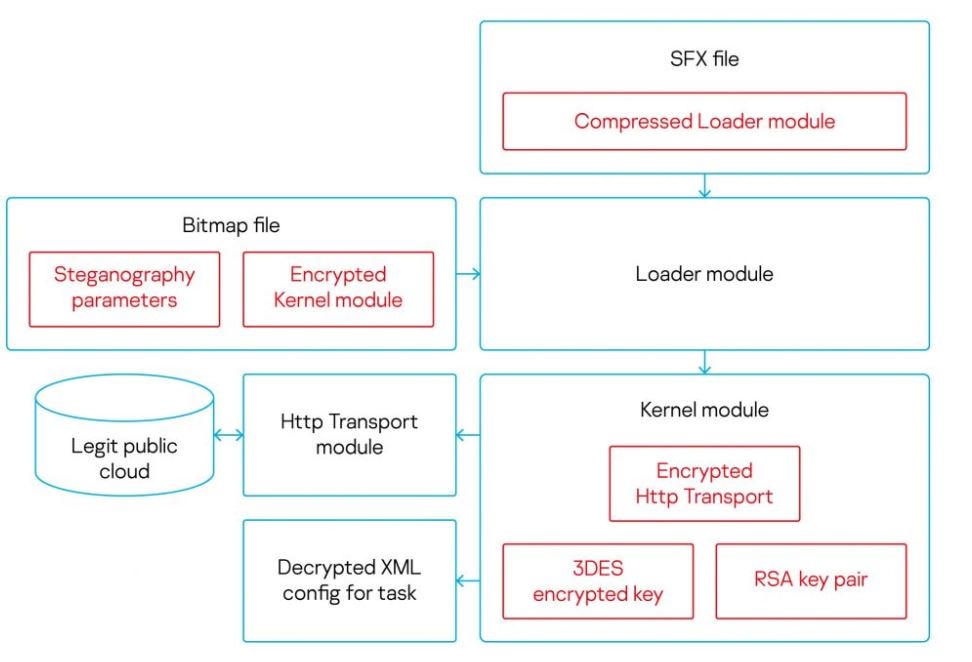

I ricercatori di Kaspersky hanno studiato a fondo questa minaccia e hanno tracciato ogni passo che compie durante un attacco. MontysThree si compone di quattro moduli. Il primo, il loader, si diffonde tramite phishing. Le email malevole contengono un file compresso auto-estraente in formato RAR SFX, che sfrutta la tecnica della steganografia per non essere rilevato.

In questo caso il trucco consiste nell'occultare il payload malevolo principale all'interno di un file bitmap, ossia di un'immagine digitale. Tale file prospetta di contenere liste di contatto dei dipendenti, documentazione tecnica e risultati di analisi mediche: argomenti allettanti che sollecitano la curiosità dei dipendenti e li spingono ad aprire il file.

Basta aprire il file per azionare il comando che permette al loader di servirsi di un algoritmo personalizzato per decifrare il contenuto dall'array di pixel ed eseguire il payload dannoso. Anche quest'ultimo è protetto da tecniche di encryption per eludere il rilevamento. In particolare, utilizza l'algoritmo RSA per crittografare le comunicazioni con il server C2 e decifrare i principali task che deve eseguire.

La ricerca avviene setacciando precise directory aziendali per scovare fil con estensioni specifiche. I suoi obiettivi sono più che altro i documenti Microsoft e Adobe Acrobat. In questa fase può anche catturare screenshot e collezionare informazioni sulle impostazioni di rete, sul nome dell'host e molto altro.

Tutti questi dati, insieme alle comunicazioni con il server C2, fanno base su servizi cloud pubblici come Google, Microsoft e Dropbox. Anche questo è un trucco per eludere i sistemi di sorveglianza, perché nessun antimalware blocca il traffico di comunicazione verso questi servizi.

Un altro trucco di MontysThree è l'uso di una tecnica di persistenza che gli permette di restare sempre attivo. Si serve di un modifier per Windows Quick Launch, di modo che quando i legittimi utenti dei sistemi utilizzano la barra degli strumenti di avvio rapido per eseguire applicazioni legittime, come ad esempio per aprire il browser, attivano a loro insaputa anche il modulo iniziale del malware.

Un altro trucco di MontysThree è l'uso di una tecnica di persistenza che gli permette di restare sempre attivo. Si serve di un modifier per Windows Quick Launch, di modo che quando i legittimi utenti dei sistemi utilizzano la barra degli strumenti di avvio rapido per eseguire applicazioni legittime, come ad esempio per aprire il browser, attivano a loro insaputa anche il modulo iniziale del malware. Nascondere i malware nelle immagini non è una trovata inedita: il trojan LokiBot si nasconde in immagini ISO, il ransomware SyncCrypt è inserito nei file JPEG, gli skimmer Magecart si celano nei file EXIF. Anche il malware crittografato è un grande classico: WatchGuard ha persino lanciato l'allarme perché questo trucco è sempre più diffuso. Anche l'hosting delle comunicazioni non è una prima assoluta.

A rendere pericoloso MontysThree è l'impiego di tutte queste tecniche insieme, di concerto con altre che si potrebbero definire più amatoriali. Ciò dimostra che gli autori sono determinati a perseguire i loro obiettivi e non intendono limitarsi a scatenare una campagna di breve durata.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX