Cyber attacchi contro le stampanti 3D: una possibilità da considerare

Anche le stampanti 3D, come tutti i prodotti connessi in rete e gestiti via software, possono essere bersagliate da attacchi informatici.

Quando si pensa alle minacce informatiche il pensiero corre ai server, al cloud, agli endopint. Pochi pensano alle stampanti 3D. Invece dovrebbero, perché sono molte le aziende nel settore della difesa, aerospaziale, nell'industria medica, dell'automotive e via discorrendo, che stampano componenti in 3D.

Molti sono settori critici legati ai Governi. Altri sono importanti esponenti del settore manifatturiero, a cui un attacco mirato potrebbe ostacolare seriamente l'attività. Si pensi a una partita di componenti difettosi nel settore missilistico o automobilistico. Per questo è cruciale garantire che nella loro attività produttiva non si verifichino violazioni.

L'opzione non è così remota, tanto che ci sono diversi esperti di sicurezza che se ne stanno occupando. I principali vettori d'attacco che possono sfruttare una stampante 3D sono tre e sono indissolubilmente legati al modo in cui questi dispositivi lavorano.

Tutto parte con un progetto tridimensionale fatto al computer. Sono molti i software che supportano questo tipo di progettazione, sia a pagamento sia open source. Analogamente a qualsiasi altro software, sono soggetti ad attacchi che ne possono compromettere le funzioni. Nel caso specifico, il danno maggiore non sarebbe l'impossibilità di usare il software, ma modificarne il funzionamento in modo che il progetto risultante (e che verrà stampato) non sia conforme ai requisiti.

Sempre in ambito software, un'altra opportunità di hacking è data dalla manomissione dei software per sezionare i modelli. È un'operazione comune, quando l'oggetto da stampare è molto grande, suddividerlo in sezioni e poi unirle. Anche in questo caso ci sono prodotti appositi sia a pagamento sia open source, e una manomissione delle sezioni comporterebbe l'impossibilità di unire poi i pezzi nella maniera corretta.

L'ultimo piano d'attacco chiama in causa l'hardware: ogni stampante 3D offre opzioni di connettività Wi-Fi. La stampante stessa può essere violata, anche in un momento in cui non è in uso. Partendo dal presupposto che tutto ciò che è connesso in rete è passibile di attacco, ecco che le stampanti 3D entrano a piena regola nei casi a rischio come le stampanti dipartimentali e qualsiasi oggetto IoT.

Per prevenire problemi occorre ovviamente seguire le best practice di cyber sicurezza. Le reti a cui sono collegate le stampanti devono essere adeguatamente protette, così come gli endpoint con cui vengono fatti i progetti. In caso tutto questo non bastasse, come riconoscere una stampa 3D manomessa quand'è ancora in fase di realizzazione?

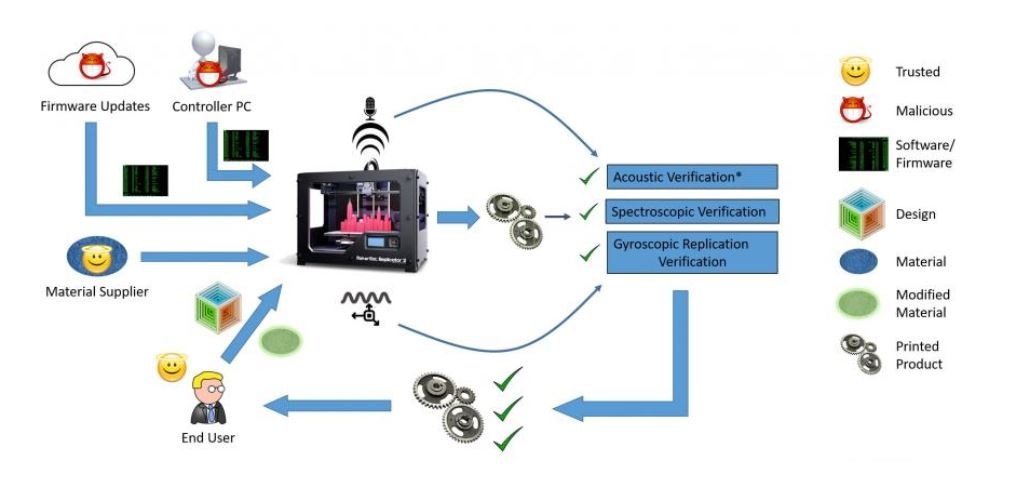

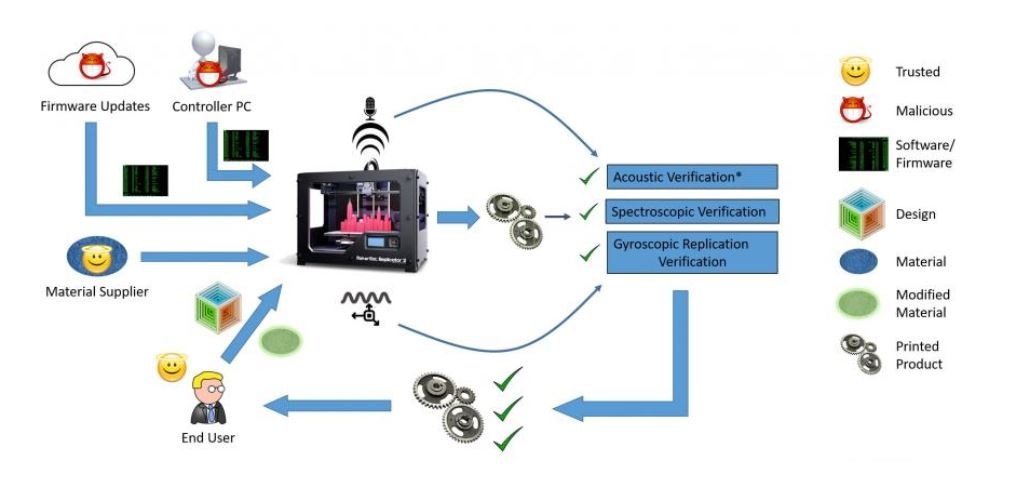

Qui si calpesta un terreno sconosciuto, in cui è ancora l'invettiva a farla da padrona. Ad avere un'idea originale è stato un gruppo di ricerca del Dipartimento di Ingegneria Elettrica e Informatica della Rutgers University-New Brunswick, che in una ricerca ha dimostrato come le tecniche di imaging del cancro potrebbero essere efficaci al fine di rilevare manomissioni delle stampanti 3D.

Il suo team, dopo avere esaminato gli aspetti fisici delle stampanti 3D, ha monitorato i rumori emessi dagli estrusori tramite microfoni e i movimenti degli stessi componenti tramite sensori. La conclusione è che "ascoltando il rumore e osservando il movimento dell'estrusore è possibile capire se il processo di stampa sta seguendo il disegno o se introduce difetti dannosi".

Un'altra opzione è iniettare nel filamento che dev'essere estruso minuscole nanoparticelle che agiscono come agenti di contrasto. Al termine della stampa è sufficiente una scansione di tipo medicale per capire se ci sono fori o altri difetti nell'oggetto finale.

Nessuno dei due metodi può essere adottato su larga scala, quindi appare evidente che ci sia ancora molto lavoro da fare prima di avere sistemi di controllo di sicurezza facilmente attuabili. Non resta che attendere nuovi studi, e nel frattempo tenere presente che anche le stampanti 3D sono vulnerabili agli attacchi informatici, quindi devono essere protette.

Molti sono settori critici legati ai Governi. Altri sono importanti esponenti del settore manifatturiero, a cui un attacco mirato potrebbe ostacolare seriamente l'attività. Si pensi a una partita di componenti difettosi nel settore missilistico o automobilistico. Per questo è cruciale garantire che nella loro attività produttiva non si verifichino violazioni.

L'opzione non è così remota, tanto che ci sono diversi esperti di sicurezza che se ne stanno occupando. I principali vettori d'attacco che possono sfruttare una stampante 3D sono tre e sono indissolubilmente legati al modo in cui questi dispositivi lavorano.

Tutto parte con un progetto tridimensionale fatto al computer. Sono molti i software che supportano questo tipo di progettazione, sia a pagamento sia open source. Analogamente a qualsiasi altro software, sono soggetti ad attacchi che ne possono compromettere le funzioni. Nel caso specifico, il danno maggiore non sarebbe l'impossibilità di usare il software, ma modificarne il funzionamento in modo che il progetto risultante (e che verrà stampato) non sia conforme ai requisiti.

Sempre in ambito software, un'altra opportunità di hacking è data dalla manomissione dei software per sezionare i modelli. È un'operazione comune, quando l'oggetto da stampare è molto grande, suddividerlo in sezioni e poi unirle. Anche in questo caso ci sono prodotti appositi sia a pagamento sia open source, e una manomissione delle sezioni comporterebbe l'impossibilità di unire poi i pezzi nella maniera corretta.

L'ultimo piano d'attacco chiama in causa l'hardware: ogni stampante 3D offre opzioni di connettività Wi-Fi. La stampante stessa può essere violata, anche in un momento in cui non è in uso. Partendo dal presupposto che tutto ciò che è connesso in rete è passibile di attacco, ecco che le stampanti 3D entrano a piena regola nei casi a rischio come le stampanti dipartimentali e qualsiasi oggetto IoT.

Soluzioni per la prevenzione

Per prevenire problemi occorre ovviamente seguire le best practice di cyber sicurezza. Le reti a cui sono collegate le stampanti devono essere adeguatamente protette, così come gli endpoint con cui vengono fatti i progetti. In caso tutto questo non bastasse, come riconoscere una stampa 3D manomessa quand'è ancora in fase di realizzazione?

Qui si calpesta un terreno sconosciuto, in cui è ancora l'invettiva a farla da padrona. Ad avere un'idea originale è stato un gruppo di ricerca del Dipartimento di Ingegneria Elettrica e Informatica della Rutgers University-New Brunswick, che in una ricerca ha dimostrato come le tecniche di imaging del cancro potrebbero essere efficaci al fine di rilevare manomissioni delle stampanti 3D.

Il suo team, dopo avere esaminato gli aspetti fisici delle stampanti 3D, ha monitorato i rumori emessi dagli estrusori tramite microfoni e i movimenti degli stessi componenti tramite sensori. La conclusione è che "ascoltando il rumore e osservando il movimento dell'estrusore è possibile capire se il processo di stampa sta seguendo il disegno o se introduce difetti dannosi".

Un'altra opzione è iniettare nel filamento che dev'essere estruso minuscole nanoparticelle che agiscono come agenti di contrasto. Al termine della stampa è sufficiente una scansione di tipo medicale per capire se ci sono fori o altri difetti nell'oggetto finale.

Nessuno dei due metodi può essere adottato su larga scala, quindi appare evidente che ci sia ancora molto lavoro da fare prima di avere sistemi di controllo di sicurezza facilmente attuabili. Non resta che attendere nuovi studi, e nel frattempo tenere presente che anche le stampanti 3D sono vulnerabili agli attacchi informatici, quindi devono essere protette.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX