FIN11, un gruppo di cyber criminali da primato

Per Mandiant, il gruppo FIN11 ha condotto una delle campagne di distribuzione di malware più importanti e più lunghe rilevate tra i gruppi motivati finanziariamente

Ci sono i cyber criminali che agiscono in maniera saltuaria, i threat actor che agiscono per motivi prevalentemente politici, e poi i gruppi probabilmente più pericolosi per le imprese. Ossia quelli che agiscono con continuità e per motivi strettamente economici. Sono i gruppi potenzialmente più pericolosi perché colpiscono là dove è più facile ottenere un ritorno economico. Quindi nessun'azienda è davvero al sicuro. Ora Mandiant, la parte di threat intelligence di FireEye, ha delineato il comportamento di un gruppo del genere - catalogato come FIN11 - che è considerato responsabile di un lungo insieme di campagne di attacco. Il più esteso, probabilmente, tra quelli dei gruppi che si muovono solo per motivazioni economiche.

FIN11 potrebbe aver iniziato la sua attività di estorsione già nel "lontano" 2017. La sua storia è interessante perché dimostra come sempre più gruppi criminali stiano sposando il rensomware come strumento base per le loro azioni. Che hanno ormai adottato il profilo del doppio ricatto. Quello classico: un'azienda colpita da ransomware deve pagare non solo per riavere i dati "rapiti" con la cifratura. E quello più innovativo: prima di essere cifrati, i dati sono esfiltrati e i criminali minacciano l'azienda colpita di pubblicarli, in un data leak che potrebbe avere conseguenze penali e d'immagine.

L'elemento di spicco di FIN11 è che tra il 2019 e il 2020, il gruppo ha puntato nettamente su questo modello di estorsione. Letteralmente industrializzandolo: per diversi periodi di tempo il gruppo ha lanciato più massicce campagne di infezione la settimana. Raggiungendo un volume di attacco anomalo rispetto ad altri gruppi simili. E rappresentando per questo un pericolo decisamente maggiore.

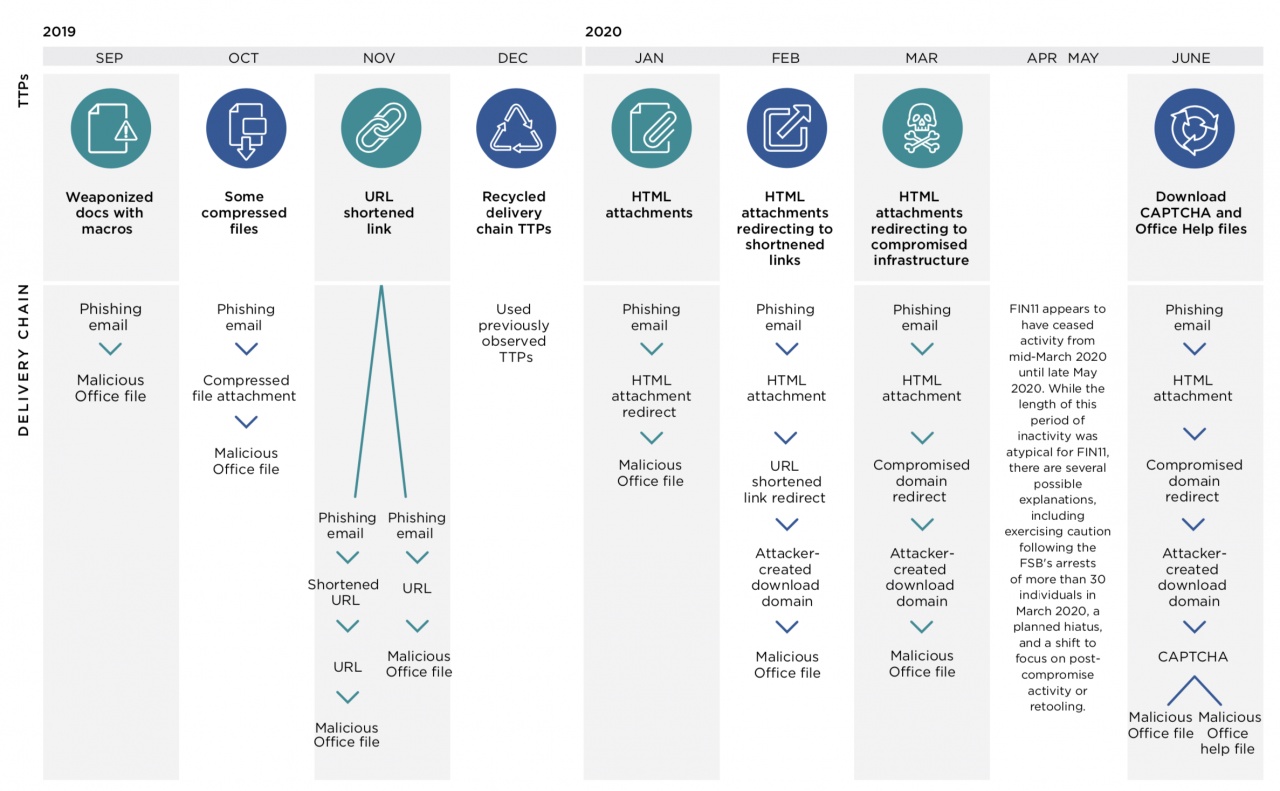

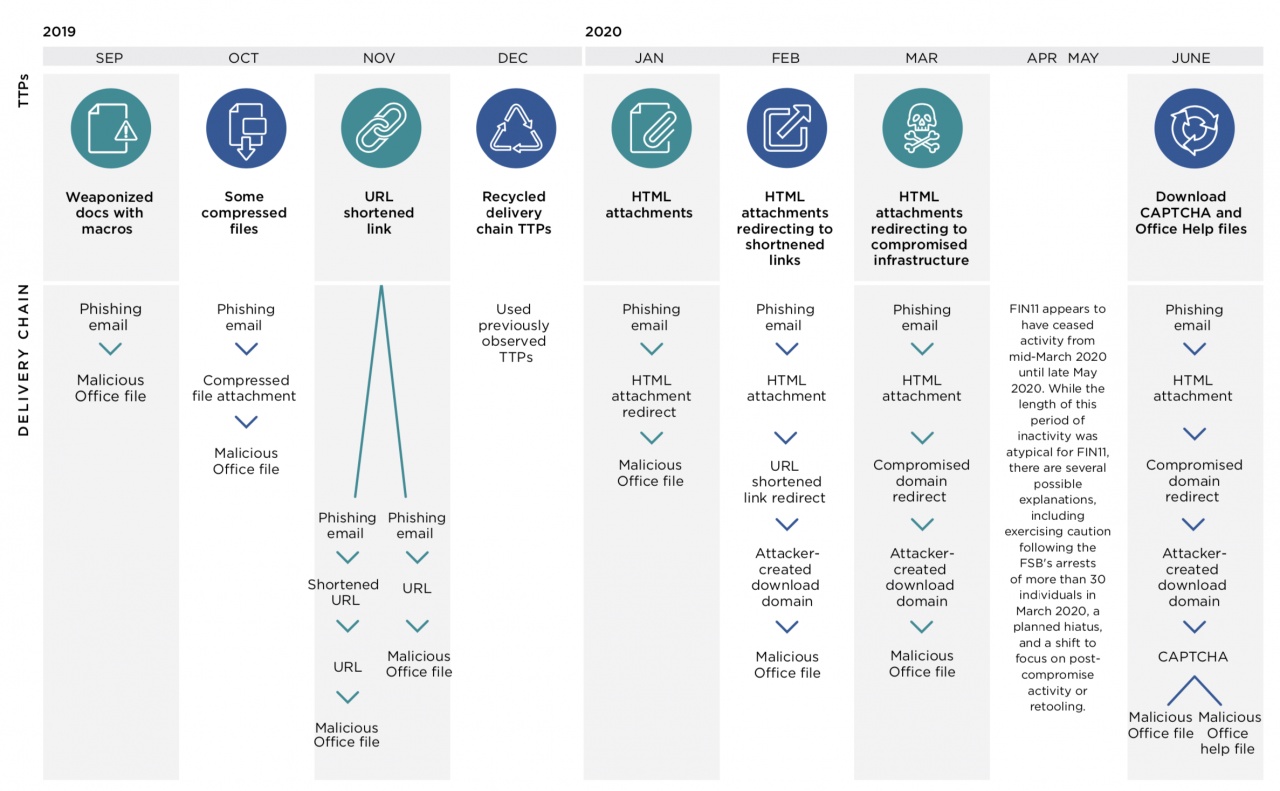

Le TTP di FIN11Altro elemento da considerare: FIN11 non sta usando sempre le stesse tecniche di attacco. Il vettore di attacco di base è sempre la posta elettronica. Ma le cosiddette TTP (tattiche, tecniche, procedure) cambiano su base più o meno mensile. In questo modo le campagne del gruppo si fanno via via più sofisticate. Oppure possono adattarsi allo scenario del momento. Come nello scorso marzo, in cui alcune campagne focalizzare sul settore Sanità hanno adottato specifici contenuti, oggetti e (finti) allegati delle mail.

Le TTP di FIN11Altro elemento da considerare: FIN11 non sta usando sempre le stesse tecniche di attacco. Il vettore di attacco di base è sempre la posta elettronica. Ma le cosiddette TTP (tattiche, tecniche, procedure) cambiano su base più o meno mensile. In questo modo le campagne del gruppo si fanno via via più sofisticate. Oppure possono adattarsi allo scenario del momento. Come nello scorso marzo, in cui alcune campagne focalizzare sul settore Sanità hanno adottato specifici contenuti, oggetti e (finti) allegati delle mail.

Secondo Mandiant, le campagne di infezione avviate dal gruppo FIN11 sono state più efficaci anche della capacità del gruppo di sfruttarle economicamente. In parole povere: FIN11 probabilmente è riuscito a penetrare in un numero di aziende molto elevato. Ma ha completato le fasi di esfiltrazione e cifratura dei dati, con conseguente ricatto, solo in una percentuale ridotta di casi. Probabilmente quelli in cui lo sforzo supplementare era giustificato dalla capacità finanziaria della specifica azienda o dalla sua poca capacità di difesa.

Sembra quindi che uno degli obiettivi del gruppo sia mantenere comunque l'accesso alle reti in cui è riuscito a creare una testa di ponte. Questo, per Mandiant, lascia pensare che FIN11 quantomeno valuti la possibilità di "affittare" queste teste di ponte ad altri gruppi criminali interessati a sfruttarle. FIN11 in tali casi non effettuerebbe direttamente l'attacco ransmware ma aprirebbe solo la strada ad altri. Ricavando poi una percentuale del loro riscatto.

FIN11 potrebbe aver iniziato la sua attività di estorsione già nel "lontano" 2017. La sua storia è interessante perché dimostra come sempre più gruppi criminali stiano sposando il rensomware come strumento base per le loro azioni. Che hanno ormai adottato il profilo del doppio ricatto. Quello classico: un'azienda colpita da ransomware deve pagare non solo per riavere i dati "rapiti" con la cifratura. E quello più innovativo: prima di essere cifrati, i dati sono esfiltrati e i criminali minacciano l'azienda colpita di pubblicarli, in un data leak che potrebbe avere conseguenze penali e d'immagine.

L'elemento di spicco di FIN11 è che tra il 2019 e il 2020, il gruppo ha puntato nettamente su questo modello di estorsione. Letteralmente industrializzandolo: per diversi periodi di tempo il gruppo ha lanciato più massicce campagne di infezione la settimana. Raggiungendo un volume di attacco anomalo rispetto ad altri gruppi simili. E rappresentando per questo un pericolo decisamente maggiore.

Le TTP di FIN11Altro elemento da considerare: FIN11 non sta usando sempre le stesse tecniche di attacco. Il vettore di attacco di base è sempre la posta elettronica. Ma le cosiddette TTP (tattiche, tecniche, procedure) cambiano su base più o meno mensile. In questo modo le campagne del gruppo si fanno via via più sofisticate. Oppure possono adattarsi allo scenario del momento. Come nello scorso marzo, in cui alcune campagne focalizzare sul settore Sanità hanno adottato specifici contenuti, oggetti e (finti) allegati delle mail.

Le TTP di FIN11Altro elemento da considerare: FIN11 non sta usando sempre le stesse tecniche di attacco. Il vettore di attacco di base è sempre la posta elettronica. Ma le cosiddette TTP (tattiche, tecniche, procedure) cambiano su base più o meno mensile. In questo modo le campagne del gruppo si fanno via via più sofisticate. Oppure possono adattarsi allo scenario del momento. Come nello scorso marzo, in cui alcune campagne focalizzare sul settore Sanità hanno adottato specifici contenuti, oggetti e (finti) allegati delle mail.Secondo Mandiant, le campagne di infezione avviate dal gruppo FIN11 sono state più efficaci anche della capacità del gruppo di sfruttarle economicamente. In parole povere: FIN11 probabilmente è riuscito a penetrare in un numero di aziende molto elevato. Ma ha completato le fasi di esfiltrazione e cifratura dei dati, con conseguente ricatto, solo in una percentuale ridotta di casi. Probabilmente quelli in cui lo sforzo supplementare era giustificato dalla capacità finanziaria della specifica azienda o dalla sua poca capacità di difesa.

Backdoor in affitto

Il profilo di attacco del gruppo FIN11 si è man mano consolidato, nel corso del tempo. Le varie TTP adottate hanno scopo di infettare uno o più nodi della rete colpita con un dropper che poi, in vari passi e con l'aiuto di altri tool di uso comune, scarica un ransomware - di solito Clop - sul numero più elevato possibile di nodi. Nel frattempo il gruppo crea un numero elevato di backdoor che garantiscono un accesso continuo alla rete colpita. Spesso, poi, FIN11 torna a colpire le aziende che sono riuscite a liberarsi dall'infezione.Sembra quindi che uno degli obiettivi del gruppo sia mantenere comunque l'accesso alle reti in cui è riuscito a creare una testa di ponte. Questo, per Mandiant, lascia pensare che FIN11 quantomeno valuti la possibilità di "affittare" queste teste di ponte ad altri gruppi criminali interessati a sfruttarle. FIN11 in tali casi non effettuerebbe direttamente l'attacco ransmware ma aprirebbe solo la strada ad altri. Ricavando poi una percentuale del loro riscatto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX