100.000 computer ancora vulnerabili a SMBGhost

Nonostante la patch sia disponibile da marzo 2020, ci sono ancora migliaia di computer soggetti alla vulnerabilità SMBGhost.

Più di 100.000 computer sono ancora vulnerabili alla falla critica di Microsoft Server Message Block (SMB) per la quale è stata pubblicata la patch a marzo. Battezzata SMBGhost o CoronaBlue e identificata dal codice CVE-2020-0796, questa falla era stata oggetto di una forte campagna mediatica per incentivare la tempestiva installazione delle patch.

In assenza di patch, infatti, i cyber criminali possono eseguire codice da remoto sui sistemi Windows 10 e Windows Server 2019 (versioni 1903 e 1909) che sfruttano la versione 3.1.1 del protocollo Microsoft Server Message Block (SMB), lo stesso preso di mira dal ransomware WannaCry nel 2017.

L'allarme è stato ripreso da ESET, a seguito della pubblicazione del ricercatore Jan Kopriva sul SANS ISC Infosec Forums. Jan ha condotto un test molto semplice: ha usato Shodan per scansionare la rete alla ricerca di dispositivi vulnerabili a questa falla.

Ricordiamo che Shodan è un motore molto usato dalla criminalità per automatizzare la ricerca di dispositivi esposti collegati alla rete, compresi tutti quelli IoT. Automatizza il lavoro, tagliando i tempi di individuazione delle potenziali vittime.

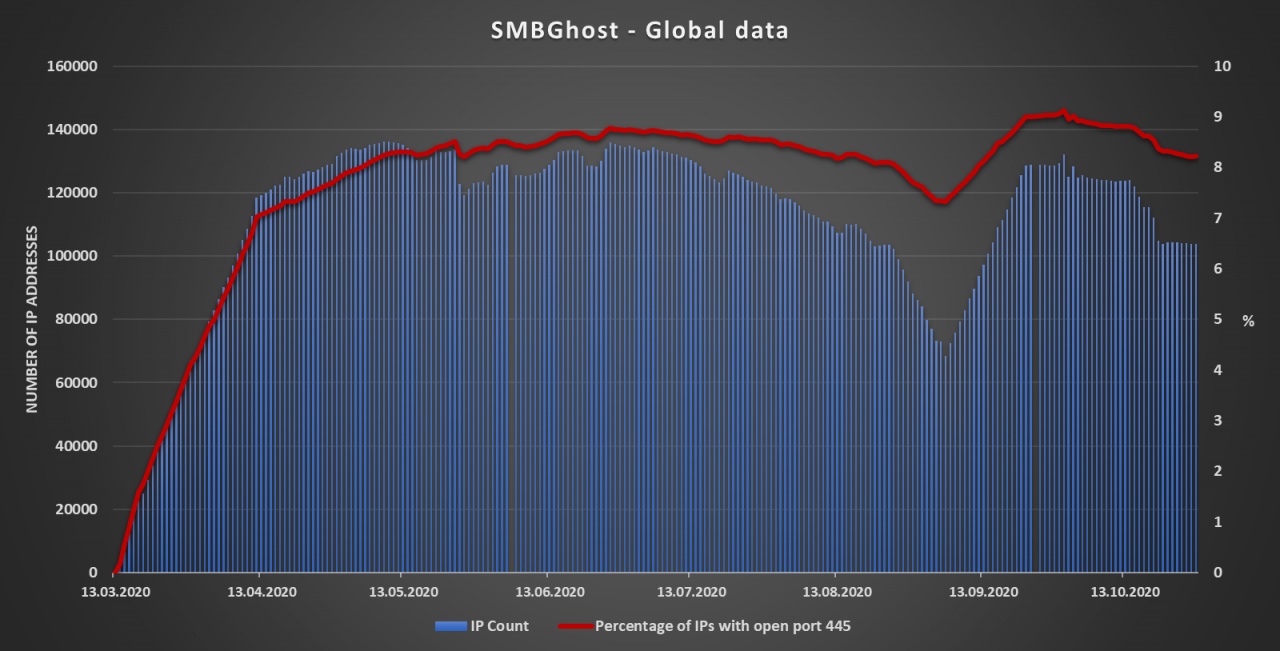

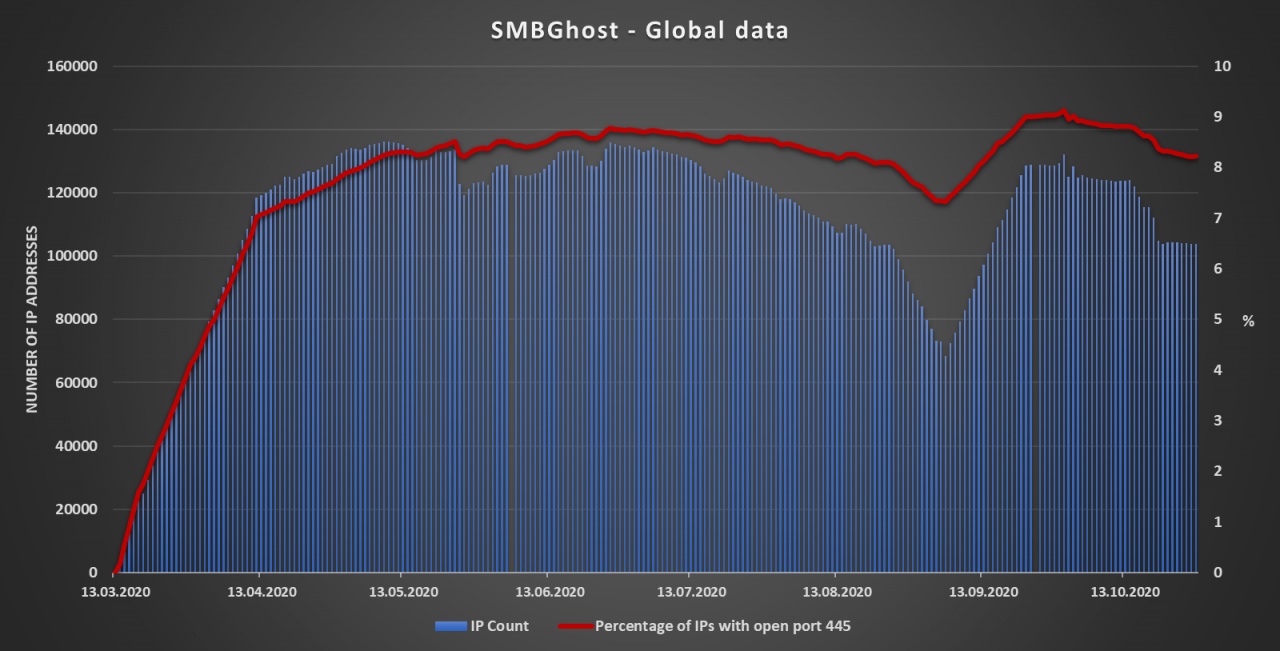

Il ricercatore riferisce di non sapere "quale metodo usi Shodan per determinare se una certa macchina è vulnerabile a SMBGhost, ma se il suo meccanismo di rilevamento è preciso, sembrerebbe che ci siano ancora oltre 103.000 computer interessati e accessibili da Internet. Ciò significherebbe che una macchina vulnerabile si nasconde dietro circa l'8% di tutti gli IP che hanno la porta 445 aperta".

Vale la pena ricordare che la vulnerabilità SMBGhost è classificata come critica, con un punteggio di 10 sulla scala Common Vulnerability Scoring System (CVSS). La gravità è tale che quando fu scoperta Microsoft non attese il tradizionale patch Tuesday per pubblicare la correzione, ma rilasciò la patch out-of-band.

In quell'occasione Microsoft spiegò che "Per sfruttare la vulnerabilità contro un server, a un attaccante non autenticato basterebbe inviare un pacchetto ad hoc a un server SMBv3. Per sfruttare la vulnerabilità nei confronti di un client, lo stesso cyber criminale dovrebbe configurare un server SMBv3 dannoso e convincere un utente a connettersi a esso".

Era il mese di marzo e la situazione era tutto sommato accettabile. Tre mesi dopo è stato pubblicato il primo Proof-of-Concept (PoC), che ha spinto la CISA e altri enti statali a caldeggiare l'installazione della patch. Questo è l'ennesimo appello, che si spera venga ascoltato.

In assenza di patch, infatti, i cyber criminali possono eseguire codice da remoto sui sistemi Windows 10 e Windows Server 2019 (versioni 1903 e 1909) che sfruttano la versione 3.1.1 del protocollo Microsoft Server Message Block (SMB), lo stesso preso di mira dal ransomware WannaCry nel 2017.

L'allarme è stato ripreso da ESET, a seguito della pubblicazione del ricercatore Jan Kopriva sul SANS ISC Infosec Forums. Jan ha condotto un test molto semplice: ha usato Shodan per scansionare la rete alla ricerca di dispositivi vulnerabili a questa falla.

Ricordiamo che Shodan è un motore molto usato dalla criminalità per automatizzare la ricerca di dispositivi esposti collegati alla rete, compresi tutti quelli IoT. Automatizza il lavoro, tagliando i tempi di individuazione delle potenziali vittime.

Il ricercatore riferisce di non sapere "quale metodo usi Shodan per determinare se una certa macchina è vulnerabile a SMBGhost, ma se il suo meccanismo di rilevamento è preciso, sembrerebbe che ci siano ancora oltre 103.000 computer interessati e accessibili da Internet. Ciò significherebbe che una macchina vulnerabile si nasconde dietro circa l'8% di tutti gli IP che hanno la porta 445 aperta".

Vale la pena ricordare che la vulnerabilità SMBGhost è classificata come critica, con un punteggio di 10 sulla scala Common Vulnerability Scoring System (CVSS). La gravità è tale che quando fu scoperta Microsoft non attese il tradizionale patch Tuesday per pubblicare la correzione, ma rilasciò la patch out-of-band.

In quell'occasione Microsoft spiegò che "Per sfruttare la vulnerabilità contro un server, a un attaccante non autenticato basterebbe inviare un pacchetto ad hoc a un server SMBv3. Per sfruttare la vulnerabilità nei confronti di un client, lo stesso cyber criminale dovrebbe configurare un server SMBv3 dannoso e convincere un utente a connettersi a esso".

Era il mese di marzo e la situazione era tutto sommato accettabile. Tre mesi dopo è stato pubblicato il primo Proof-of-Concept (PoC), che ha spinto la CISA e altri enti statali a caldeggiare l'installazione della patch. Questo è l'ennesimo appello, che si spera venga ascoltato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX

Mag 07

TD SYNNEX Licensing & Technical Club 2025

Mag 08

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - CATANIA