Le minacce alla cyber security che bisognerà affrontare nel 2021

Bitdefender ha elaborato tutti i dati sugli attacchi registrati nel 2020 e ha realizzato le previsioni per le cyber minacce del 2021: eccole.

Nel 2021 ci attendono più attacchi che sfrutteranno vulnerabilità del 2020 per cui non sono ancora disponibili le patch, e un aumento delle tattiche di esecuzione stealth. Inoltre, l’offerta di hacker APT “in affitto” sarà di fatto una consuetudine. Sono queste le previsioni per il 2021 degli esperti di Bitdefender sulla base del Business Threat Landscape, che ha fatto il punto delle minacce con cui dovranno fare i conti il prossimo anno.

La strategia di gestione della cyber security dovrà essere quindi adottata di conseguenza. In primo luogo sarà imperativo adottare solide strategie di patch management. Non è una novità che le patch per le vulnerabilità debbano essere tempestivamente installate, soprattutto perché di recente i tentativi di sfruttamento delle vulnerabilità iniziano a poche ore dalla pubblicazione della patch.

A questo si aggiungono i dati di telemetria di Bitdefender, secondo i quali il 63,63% di tutte le vulnerabilità segnalate e non ancora identificate coinvolge falle di sicurezza note più vecchie del 2018. Significa che le aziende lasciano alla berlina un'ampia superficie di attacco sfruttabile dai cyber criminali.

Occorre quindi adottare soluzioni automatizzate di patch management, che valutino anche lo stato dei dispositivi in dotazione ai dipendenti per le vulnerabilità senza patch. Questo è ancora più importante nel in cui i lavoratori sono in smart working e si collegano alle risorse aziendali tramite reti domestiche poco sicure.

Per far fronte a questo pericolo, è necessario che le aziende rivalutino il loro stack di sicurezza per il 2021, inserendo soluzioni efficaci che non si limitino a fornire funzionalità antimalware.

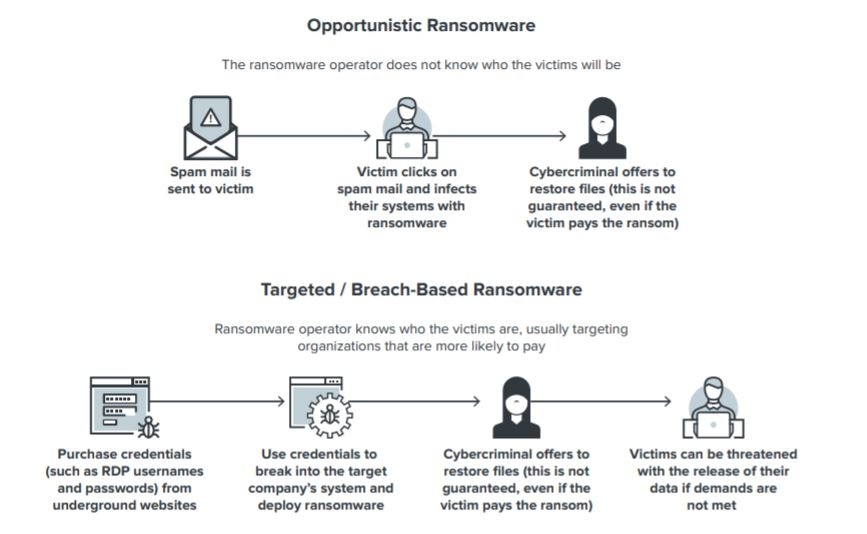

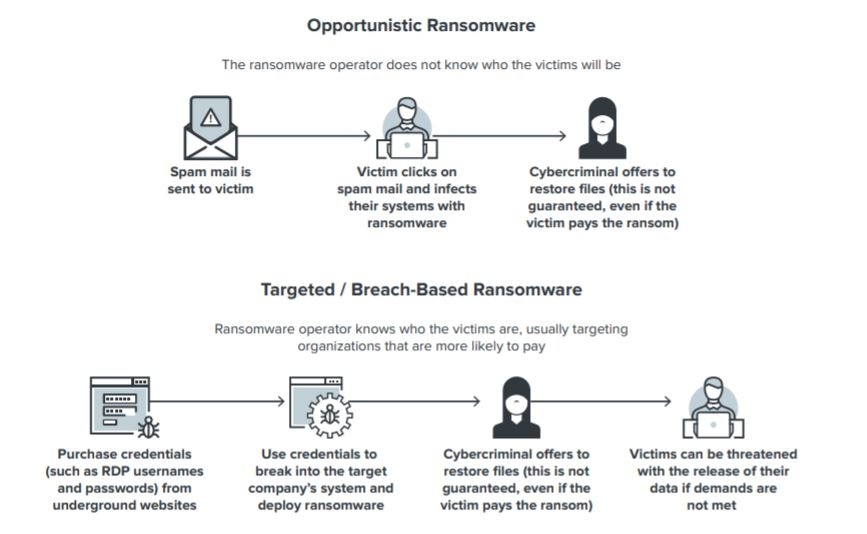

Parliamo della ben nota evoluzione dei gruppi sponsorizzati da stati nazione a quelli mercenari, che attaccano le aziende private per ricavarne alte somme di denaro, per esempio con i riscatti dei ransowmare. Questo ha cambiato le dinamiche del rischio delle aziende: un tempo erano a rischio solo quelle governative e settori industriali specifici. Oggi tutti costituiscono un possibile bersaglio. Anche e soprattutto le PMI, che sono più facili da attaccare rispetto a una grande azienda con un SOC interno e alti investimenti in cyber security.

Possono essere loro stesse un bersaglio, oppure essere attaccate in quanto parte della supply chain di aziende grosse che sono il vero obiettivo dei criminali informatici.

Questo significa che le piccole e medie imprese devono cambiare il modo in cui costruiscono i loro modelli di minaccia, tenendo conto dell'eventualità di dover fronteggiare emergenze simili. In caso di mancanza di personale e strumenti qualificati, è consigliabile rivolgersi a servizi gestiti MSSP, che mettono a disposizione sia il know how di personale esperto sia i software per mettere immediatamente in sicurezza tutti gli asset aziendali.

La strategia di gestione della cyber security dovrà essere quindi adottata di conseguenza. In primo luogo sarà imperativo adottare solide strategie di patch management. Non è una novità che le patch per le vulnerabilità debbano essere tempestivamente installate, soprattutto perché di recente i tentativi di sfruttamento delle vulnerabilità iniziano a poche ore dalla pubblicazione della patch.

A questo si aggiungono i dati di telemetria di Bitdefender, secondo i quali il 63,63% di tutte le vulnerabilità segnalate e non ancora identificate coinvolge falle di sicurezza note più vecchie del 2018. Significa che le aziende lasciano alla berlina un'ampia superficie di attacco sfruttabile dai cyber criminali.

Occorre quindi adottare soluzioni automatizzate di patch management, che valutino anche lo stato dei dispositivi in dotazione ai dipendenti per le vulnerabilità senza patch. Questo è ancora più importante nel in cui i lavoratori sono in smart working e si collegano alle risorse aziendali tramite reti domestiche poco sicure.

Le tattiche stealth

Più volte abbiamo riferito di malware che sfruttano script PowerShell per passare indenni ai controlli di sicurezza tradizionali. Bitdefender quantifica questa tendenza: riguarda il 42,52% di tutte le sotto-tecniche segnalate. In sostanza gli script Power Shell si affermano come arma preferita fra le tante tattiche che permettono ai loro strumenti malevoli di muoversi al di sotto delle soglie di rilevazione.Per far fronte a questo pericolo, è necessario che le aziende rivalutino il loro stack di sicurezza per il 2021, inserendo soluzioni efficaci che non si limitino a fornire funzionalità antimalware.

Hacker APT “in affitto”

Di questo argomento abbiamo parlato a più riprese perché, fra gli altri, è uno dei punti su cui si erano maggiormente soffermati il Global Risks Report 2020 del World Economic Forum e il report IOCTA 2020 di Europol. Nell'ambito della criminalità online sempre più organizzata, oltre agli strumenti come servizi (Ransomware-as-a-service, Malware-as-a-service e affini) ci sono anche i gruppi APT che si prestano a servizi a pagamento.Parliamo della ben nota evoluzione dei gruppi sponsorizzati da stati nazione a quelli mercenari, che attaccano le aziende private per ricavarne alte somme di denaro, per esempio con i riscatti dei ransowmare. Questo ha cambiato le dinamiche del rischio delle aziende: un tempo erano a rischio solo quelle governative e settori industriali specifici. Oggi tutti costituiscono un possibile bersaglio. Anche e soprattutto le PMI, che sono più facili da attaccare rispetto a una grande azienda con un SOC interno e alti investimenti in cyber security.

Possono essere loro stesse un bersaglio, oppure essere attaccate in quanto parte della supply chain di aziende grosse che sono il vero obiettivo dei criminali informatici.

Questo significa che le piccole e medie imprese devono cambiare il modo in cui costruiscono i loro modelli di minaccia, tenendo conto dell'eventualità di dover fronteggiare emergenze simili. In caso di mancanza di personale e strumenti qualificati, è consigliabile rivolgersi a servizi gestiti MSSP, che mettono a disposizione sia il know how di personale esperto sia i software per mettere immediatamente in sicurezza tutti gli asset aziendali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX