Rapporto Clusit 2020: phishing e malware in aumento, serve formazione

La prima sessione plenaria del Rapporto Clusit rivela che in Italia c'è ancora molto da lavorare sulla cyber security. Occorrono investimenti e formazione.

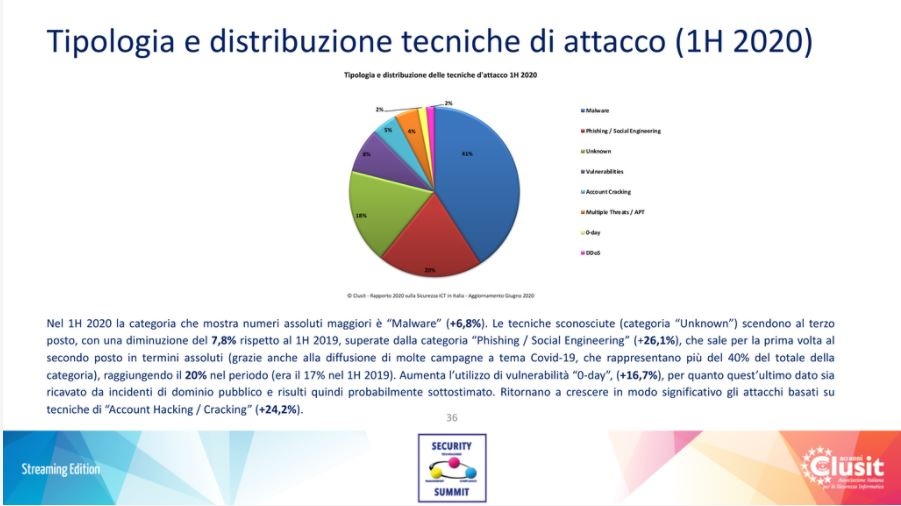

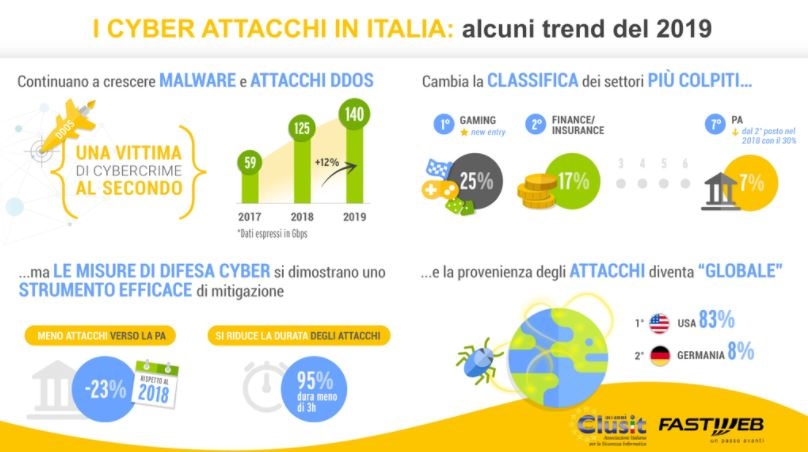

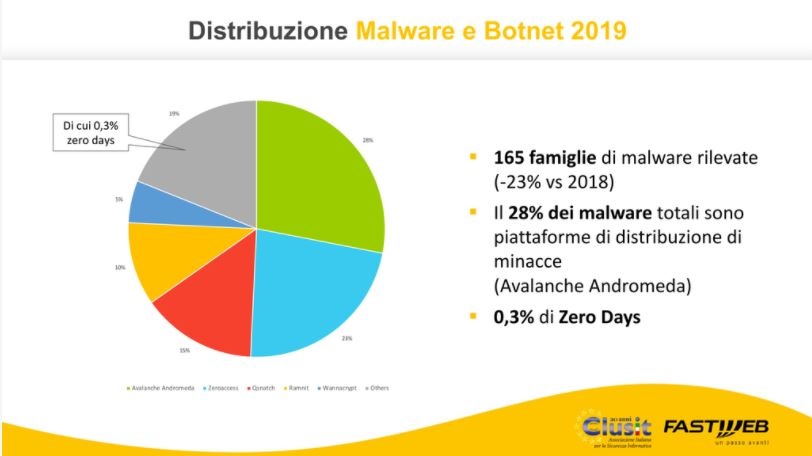

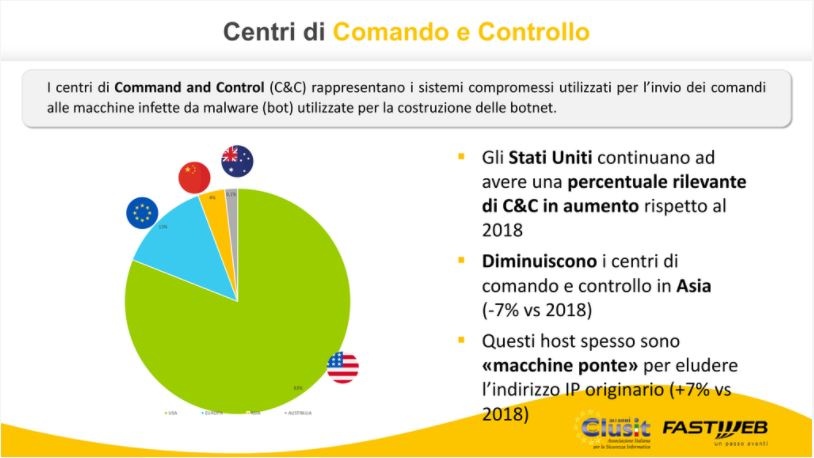

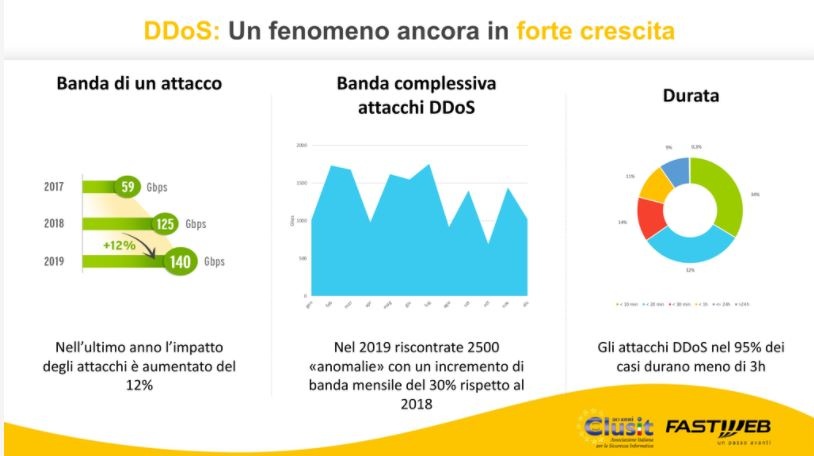

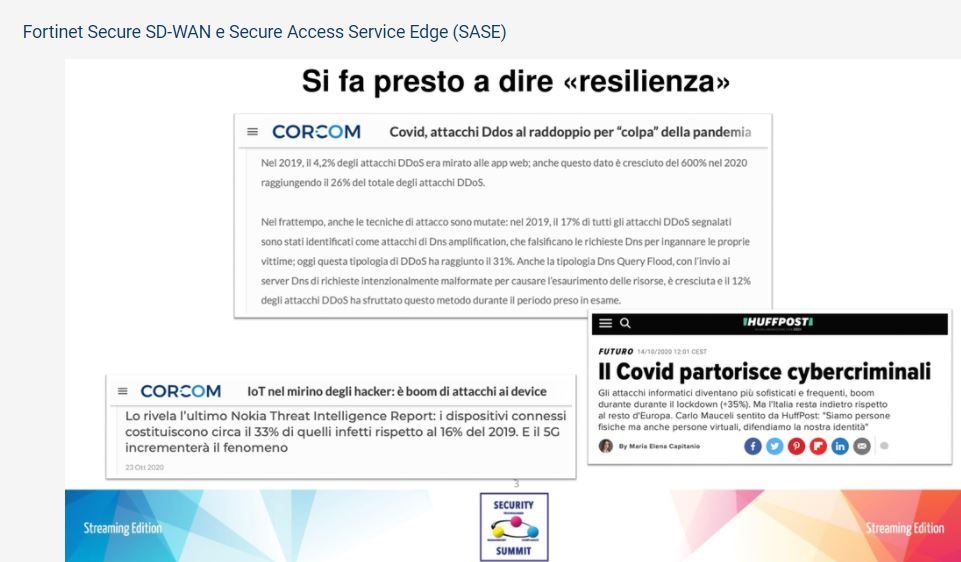

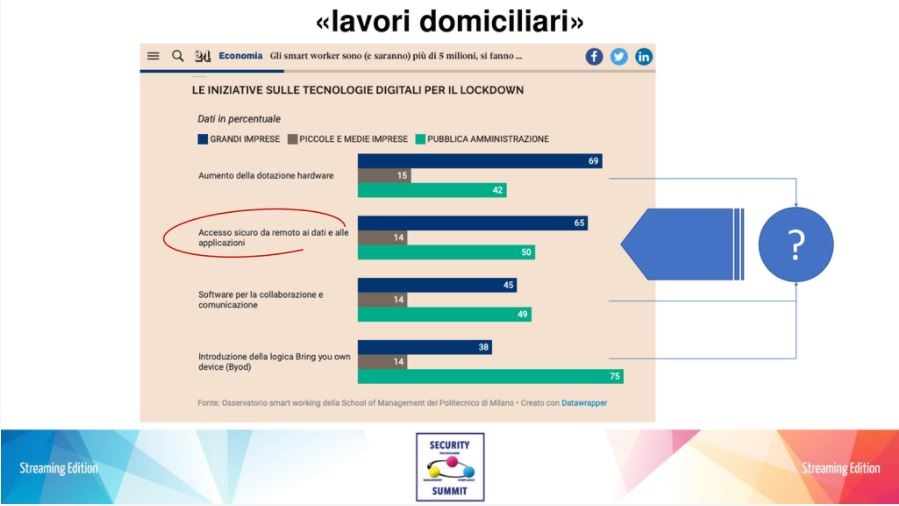

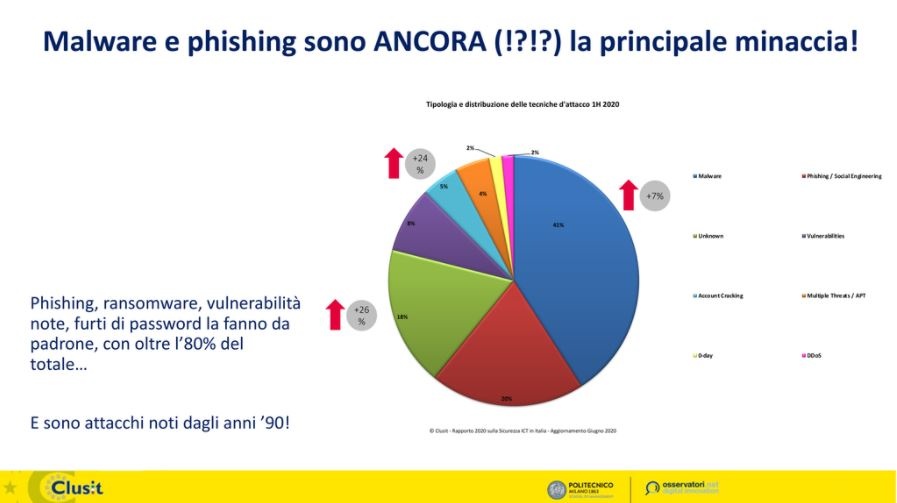

La pandemia ha profondamente cambiato il panorama IT, richiedendo l'adozione di nuove soluzioni e ponendo nuove sfide sotto l'aspetto della cyber security. Il rapporto Clusit relativo al primo semestre del 2020 mette in evidenza l'incremento degli attacchi di phishing, dell'account cracking e degli attacchi DDoS. Uno scenario dovuto al fatto che i cyber criminali si sono dimostrati particolarmente resilienti e hanno sfruttato nel modo migliore possibile il fatto che oltre 5 milioni di persone ha lavorato e lavora da remoto.

La situazione è destinata a consolidarsi, sebbene su numeri meno estremi, perché aziende e lavoratori hanno colto dallo scenario delle evidenti opportunità. È per questo che l'accelerazione digitale che si sta vivendo, a volte irruenta, insicura e approssimativa, è un'evoluzione in corso d'opera che bisogna imparare a gestire.

Questo porterà a importanti investimenti nel digitale, anche usando il denaro che arriverà dall'Europa. Per questo ci deve essere una sicurezza pervasiva. Occorrono ruoli orientati verso il tema della security e una transizione verso il cloud che è un tema fondamentale.

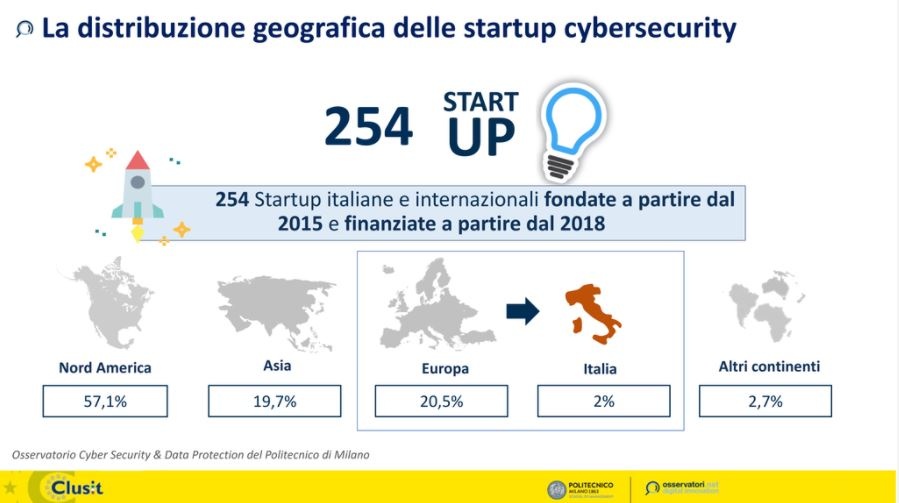

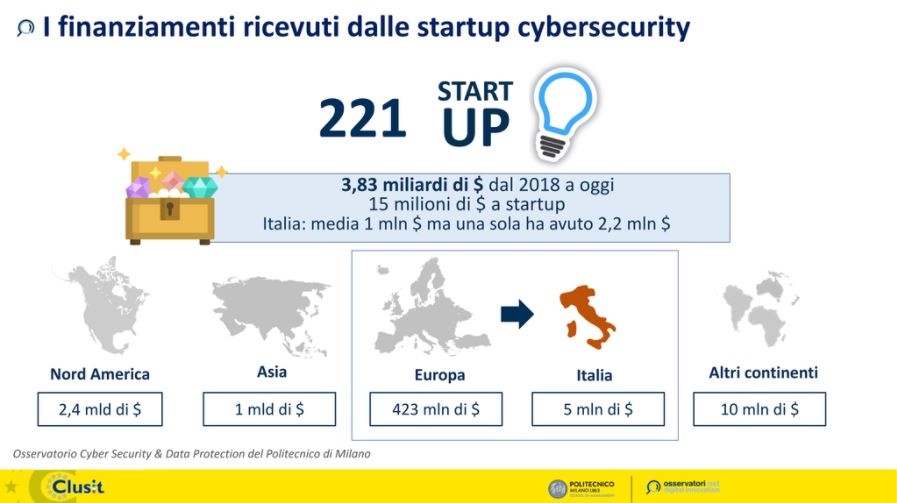

Quello che ne esce è piuttosto drammatico. L'Italia si presenta come un sistema Paese incapace di investire nelle nuove imprese, quindi poco competitivo sia nel trattenere competenze e talenti, sia nell'offrire servizi, che devono essere acquistati all'estero dove spesso lavorano persone italiane. Il primo elemento da sottolineare è pertanto la necessità di una maggiore spinta per la nascita e la crescita di aziende nel settore della cyber security sia mediante investimenti, sia tramite la semplificazione dell'accesso alla ricerca e al mondo delle startup.

L'altro tema di interesse riguarda lo stato dell'ecosistema delle imprese e della pubblica amministrazione. Qui c'è una divisione compartimentata piuttosto netta. Da una parte ci sono le grandi imprese in cui la tematica inizia ad essere matura e si denota un incremento degli investimenti e dei ruoli deputati alla gestione della sicurezza informatica. Restano fuori dal giro le PMI, che potrebbero essere sollecitate da una maggiore attenzione da parte del legislatore.

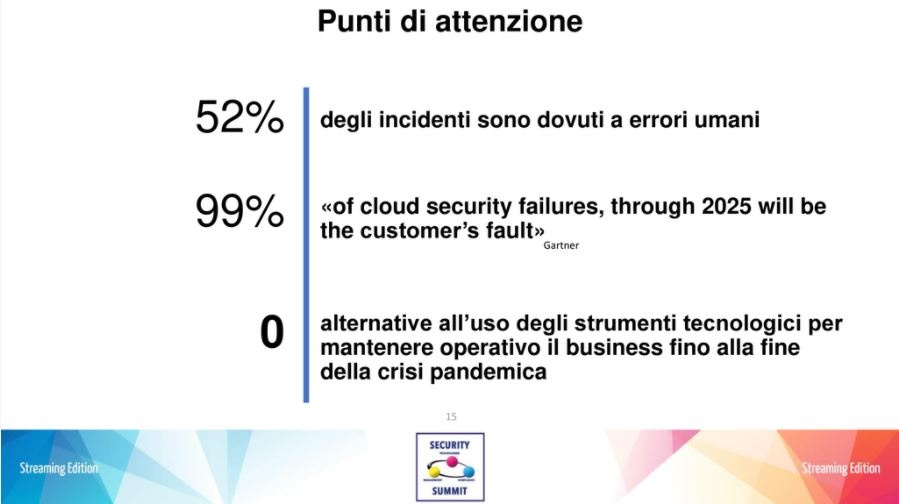

Nel settore privato comunque qualcosa si è mosso fra 2017 e 2020, perché ora la cyber security è al secondo posto fra le priorità. Su questo tema è intervenuto durante la tavola rotonda Mauro Cornelli, Security Solution Specialist di Oracle, secondo cui "è di fondamentale importanza proteggere l'ultimo miglio, ossia il dato strutturato. Il GDPR continua ad essere di attualità, ma la difficoltà è nell'adozione delle tecnologie di protezione e nell'integrazione dei processi. L'altro tema è l'esigenza di automatizzare e semplificare, perché l'errore umano fa ancora molto nel determinare il risultato di un attacco e il suo impatto. Inoltre, il passaggio al cloud è importante, ma non bisogna dimenticare il tema della shared responsability."

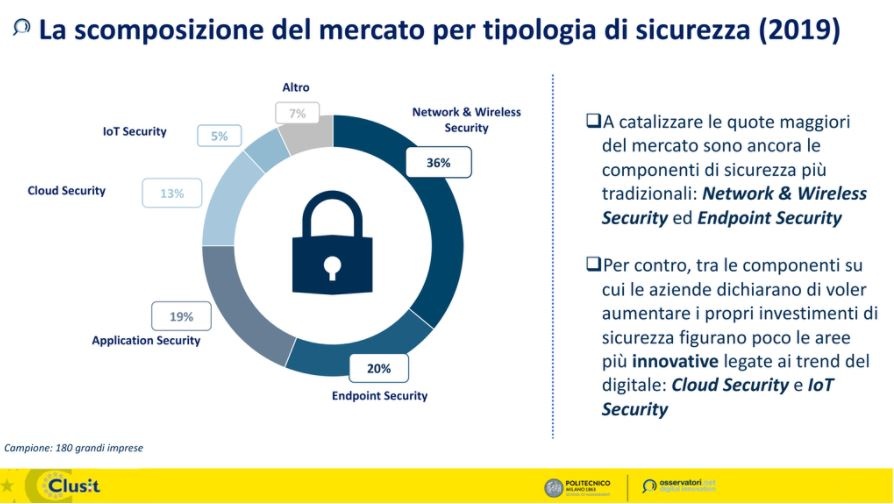

Il problema è nei numeri dati dal rapporto fra il mercato dell'Information security e il PIL. I dati del 2019 rilevano che l'Italia è fanalino di coda rispetto agli altri sei paesi considerati dalla ricerca. Certo, ci sono molte attenuanti, fra cui la maggiore presenza di PMI e l'assenza di grandi player dell'ambito informatico. Tuttavia il quadro è quello di un pase che rimane indietro. Indietro anche per gli ambiti degli investimenti: nelle aree tematiche nuove come IoT e Cloud Security sono molto bassi, sono buoni nei comparti più tradizionali della sicurezza, come il networking e gli endpoint.

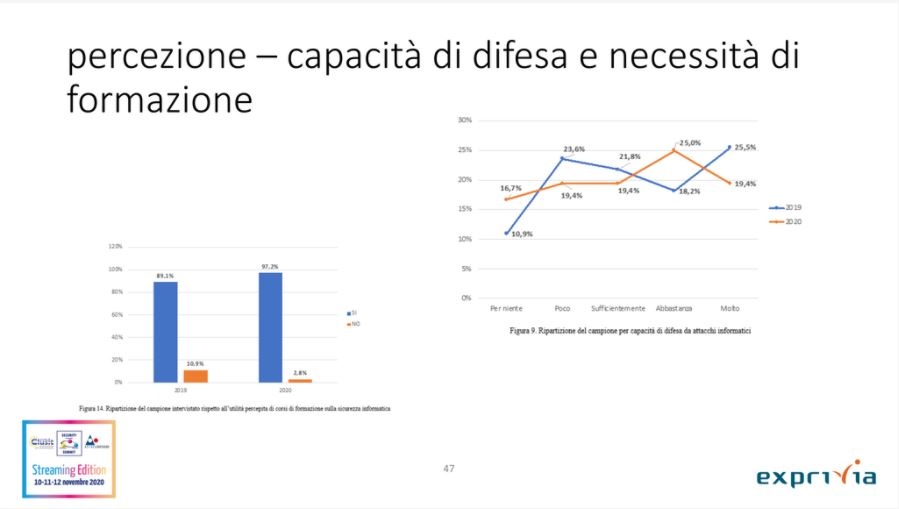

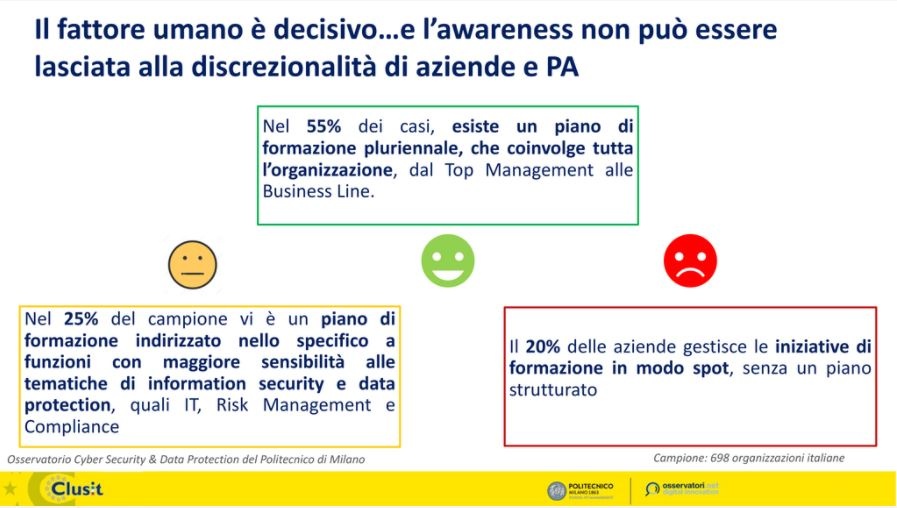

Il rapporto Clusit ribadisce che solo nel 55% delle aziende esiste un piano pluriennale di formazione che coinvolge tutti i lavoratori. Il 25% del campione fa formazione solo per le funzioni critiche, il 20% fa formazione solo di tanto in tanto. Sono strategie sbagliate, perché il fattore umano è decisivo. Per innalzare la sicurezza occorre una formazione continua a tutti i livelli.

Bisogna pensare anche ai non specialisti, con un programma organico per creare cyber consapevolezza e dare una preparazione ai rischi per tutta la cittadinanza, fin dalle scuole primarie. Solo così potremo avere figure professionali formate, attirando nelle nostre università i giovani che hanno una consapevolezza di quanto la cyber security sia importante e delle opportunità professionali che offre.

Su questo tema insiste Carlo Mauceli, National Digital Officer di Microsoft: "a livello politico non c'è e non c'è mai stata una spinta verso il digitale e la sicurezza. Spinta intesa come far crescere a livello Paese l'idea che se oggi non ci sono degli indici validi che permettono di garantire la sicurezza nazionale, una conoscenza importante del cittadino e delle persone partendo dalle scuole primarie (come hanno fatto in altri Paesi) e non ci sono investimenti in sicurezza, c'è una distonia enorme. Quello che viene pensato e realizzato è complicato da mettere a terra".

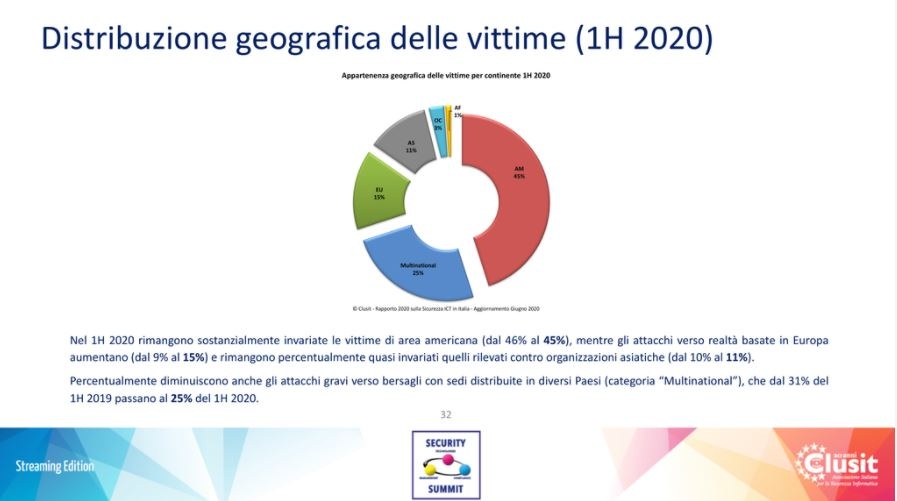

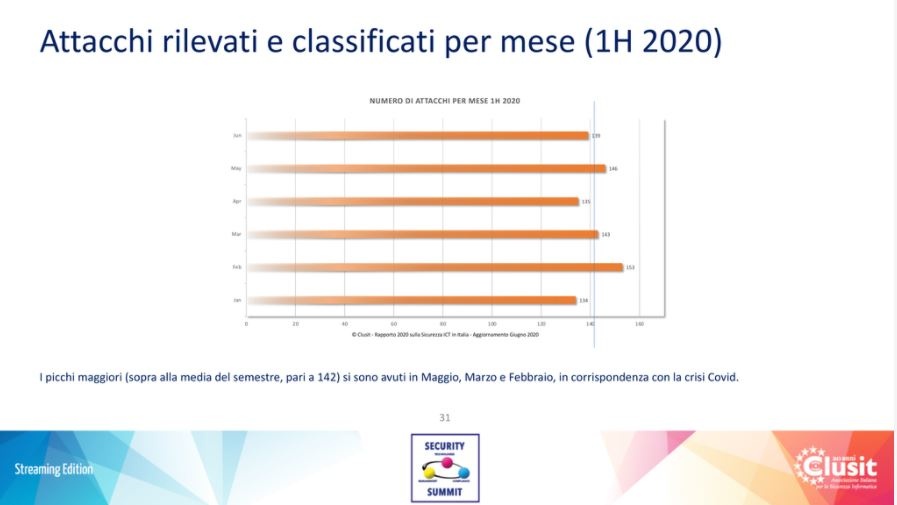

Come già noto, durante la pandemia gli attacchi hanno seguito la curva dei contagi: i mesi peggiori sono stati febbraio, marzo e maggio 2020. L'incremento riguarda anche le realtà europee, dove gli attacchi sono passati dal 9 al 15 percento. Sulla natura degli attacchi, sono aumentate significativamente sia la categoria dello spionaggio sia le attività di sabotaggio, che ora rappresentano il 15% del totale rispetto al 13 percento di un anno fa.

In particolare, gli attacchi finalizzati allo spionaggio sono consistiti in campagne in gran parte basate su informazioni relative al COVID e alla pandemia. In prima linea c'è stato il malware, seguito da phishing e social engineering. Quasi tutte le campagne di questo tipo era a tema COVID, e quasi il 40% è andato a buon fine. Questo dato, secondo Manzoni, dev'essere un campanello d'allarme, perché ci troviamo nella fase iniziale della seconda ondata, quindi c'è da attendersi una recrudescenza degli attacchi.

Aumentano anche gli attacchi zero-day, perché ci sono sempre più tool kit disponibili a costi sempre più bassi. In crescita è anche il furto di credenziali, come conseguenza dello smart working, che non essendo "smart" apre agli attaccanti falle nel perimetro aziendale che gli permettono di rubare più informazioni.

Mauceli sottolinea poi che "la protezione va distribuita su tutta la catena, non solo sull'endpoint. A partire dall'identità. E bisogna avere la capacità di monitorarla. Quella che è diffusa è una cultura troppo poco orizzontale e troppo verticale". Concorda Ivan De Tomasi, Country Manager Italia di Watchguard, secondo cui "la network security è quello su cui hanno principalmente investito le aziende, che ora spostano gli investimenti sull'endpopint. Però bisogna investire per proteggere il cloud o torneremo ad avere i problemi che abbiamo avuto anni fa".

Gli fa eco Gastone Nencini, Country Manager di Trend Micro: "la sicurezza non è una moda, va approcciata in maniera precisa e monitorata in continuazione, tramite l'analisi del rischio. Dove gli attacchi vanno a buon fine è perché c'erano delle falle nella sicurezza che non sono state corrette o di cui non si aveva coscienza. Ecco perché dovrebbe andare a regime la sicurezza come Software-as-a-Service, in particolar modo per le PMI dove i titolari delle aziende devono valutare bene gli investimenti che vanno a fare".

Quando si pensa alla protezione, tuttavia, è fondamentale sapere che cosa si sta proteggendo. Interessante al riguardo è il pensiero di De Tomasi: "spesso la protezione del dato non è accompagnata dalla consapevolezza del valore del dato che si sta proteggendo, viene fatto perché è richiesto e basta. C'è tanto da fare, si è lavorato tanti anni per sensibilizzare le aziende per proteggere il perimetro, quando molti conoscevano il problema ma giravano la testa dall'altra parte. Ora sta accadendo lo stesso con la protezione delle credenziali. Il fattore umano ha fatto e farà sempre la differenza, in positivo e in negativo. Tantissimi malware giocano sulla negligenza perché sanno che le persone si comportano ricorsivamente nello stesso modo".

De Tomasi commenta che "il DDoS oggi è ancora così usato perché è un tipo di attacco semplice da fare. Inoltre nel mondo ci sono tantissime installazioni (centralini e telecamere, per esempio) non protette adeguatamente. L'incremento degli attacchi nel lockdown è dovuto al fatto che molti lavoratori sono stati messi in smart working ma non è stato detto loro che dovevano lavorare con una certa ratio. C'è un problema di conoscenza, come dimostra il successo degli attacchi di phishing".

La situazione è destinata a consolidarsi, sebbene su numeri meno estremi, perché aziende e lavoratori hanno colto dallo scenario delle evidenti opportunità. È per questo che l'accelerazione digitale che si sta vivendo, a volte irruenta, insicura e approssimativa, è un'evoluzione in corso d'opera che bisogna imparare a gestire.

Questo porterà a importanti investimenti nel digitale, anche usando il denaro che arriverà dall'Europa. Per questo ci deve essere una sicurezza pervasiva. Occorrono ruoli orientati verso il tema della security e una transizione verso il cloud che è un tema fondamentale.

A che punto siamo in Italia

Gabriele Faggioli, Presidente di Clusit, ha ricapitolato la situazione che ha illustrato pochi giorni fa in Commissione Sicurezza del Senato, in risposta alla richiesta esplicita di portare delle valutazioni rispetto alla situazione complessiva del sistema Paese sul tema cyber.Quello che ne esce è piuttosto drammatico. L'Italia si presenta come un sistema Paese incapace di investire nelle nuove imprese, quindi poco competitivo sia nel trattenere competenze e talenti, sia nell'offrire servizi, che devono essere acquistati all'estero dove spesso lavorano persone italiane. Il primo elemento da sottolineare è pertanto la necessità di una maggiore spinta per la nascita e la crescita di aziende nel settore della cyber security sia mediante investimenti, sia tramite la semplificazione dell'accesso alla ricerca e al mondo delle startup.

L'altro tema di interesse riguarda lo stato dell'ecosistema delle imprese e della pubblica amministrazione. Qui c'è una divisione compartimentata piuttosto netta. Da una parte ci sono le grandi imprese in cui la tematica inizia ad essere matura e si denota un incremento degli investimenti e dei ruoli deputati alla gestione della sicurezza informatica. Restano fuori dal giro le PMI, che potrebbero essere sollecitate da una maggiore attenzione da parte del legislatore.

Nel settore privato comunque qualcosa si è mosso fra 2017 e 2020, perché ora la cyber security è al secondo posto fra le priorità. Su questo tema è intervenuto durante la tavola rotonda Mauro Cornelli, Security Solution Specialist di Oracle, secondo cui "è di fondamentale importanza proteggere l'ultimo miglio, ossia il dato strutturato. Il GDPR continua ad essere di attualità, ma la difficoltà è nell'adozione delle tecnologie di protezione e nell'integrazione dei processi. L'altro tema è l'esigenza di automatizzare e semplificare, perché l'errore umano fa ancora molto nel determinare il risultato di un attacco e il suo impatto. Inoltre, il passaggio al cloud è importante, ma non bisogna dimenticare il tema della shared responsability."

Il problema è nei numeri dati dal rapporto fra il mercato dell'Information security e il PIL. I dati del 2019 rilevano che l'Italia è fanalino di coda rispetto agli altri sei paesi considerati dalla ricerca. Certo, ci sono molte attenuanti, fra cui la maggiore presenza di PMI e l'assenza di grandi player dell'ambito informatico. Tuttavia il quadro è quello di un pase che rimane indietro. Indietro anche per gli ambiti degli investimenti: nelle aree tematiche nuove come IoT e Cloud Security sono molto bassi, sono buoni nei comparti più tradizionali della sicurezza, come il networking e gli endpoint.

Il tema della formazione

Un dato che fa comprendere quanto ci sia ancora da lavorare sulla formazione è quello relativo alle percentuali di crescita del malware e del phishing. Sono ancora a livelli così importanti perché portano risultati, e lo fanno perché c'è un problema di conoscenza delle tematiche sottostanti.Il rapporto Clusit ribadisce che solo nel 55% delle aziende esiste un piano pluriennale di formazione che coinvolge tutti i lavoratori. Il 25% del campione fa formazione solo per le funzioni critiche, il 20% fa formazione solo di tanto in tanto. Sono strategie sbagliate, perché il fattore umano è decisivo. Per innalzare la sicurezza occorre una formazione continua a tutti i livelli.

Bisogna pensare anche ai non specialisti, con un programma organico per creare cyber consapevolezza e dare una preparazione ai rischi per tutta la cittadinanza, fin dalle scuole primarie. Solo così potremo avere figure professionali formate, attirando nelle nostre università i giovani che hanno una consapevolezza di quanto la cyber security sia importante e delle opportunità professionali che offre.

Su questo tema insiste Carlo Mauceli, National Digital Officer di Microsoft: "a livello politico non c'è e non c'è mai stata una spinta verso il digitale e la sicurezza. Spinta intesa come far crescere a livello Paese l'idea che se oggi non ci sono degli indici validi che permettono di garantire la sicurezza nazionale, una conoscenza importante del cittadino e delle persone partendo dalle scuole primarie (come hanno fatto in altri Paesi) e non ci sono investimenti in sicurezza, c'è una distonia enorme. Quello che viene pensato e realizzato è complicato da mettere a terra".

Gli attacchi in epoca pandemica

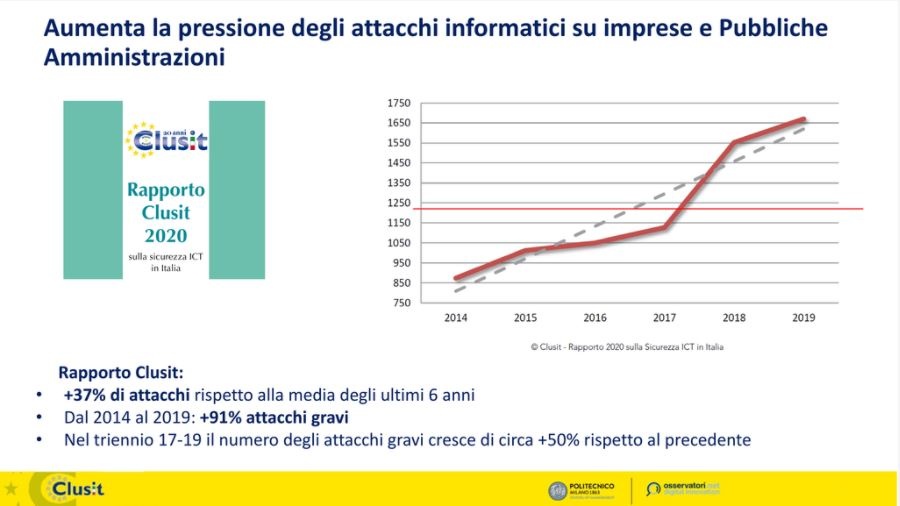

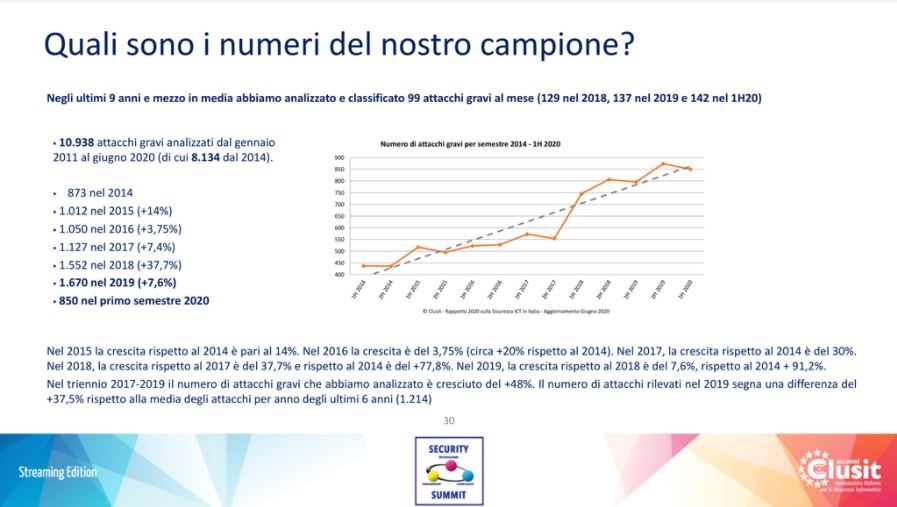

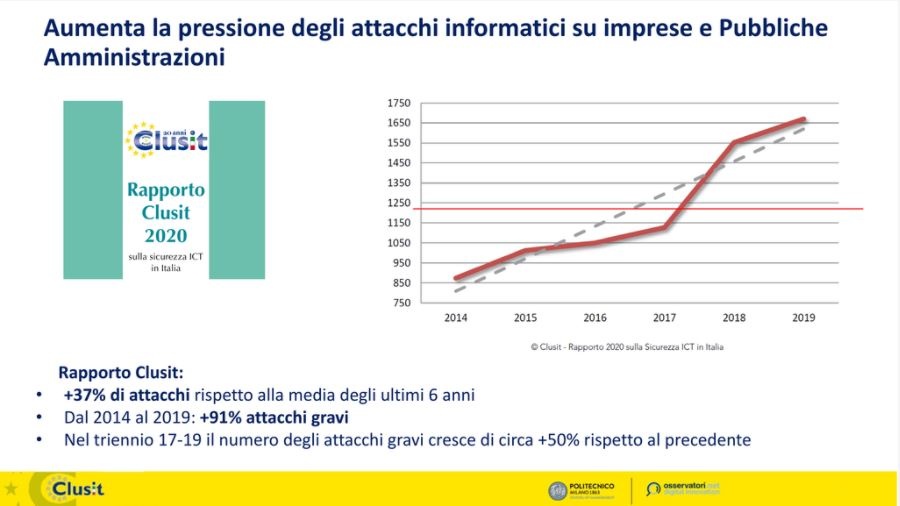

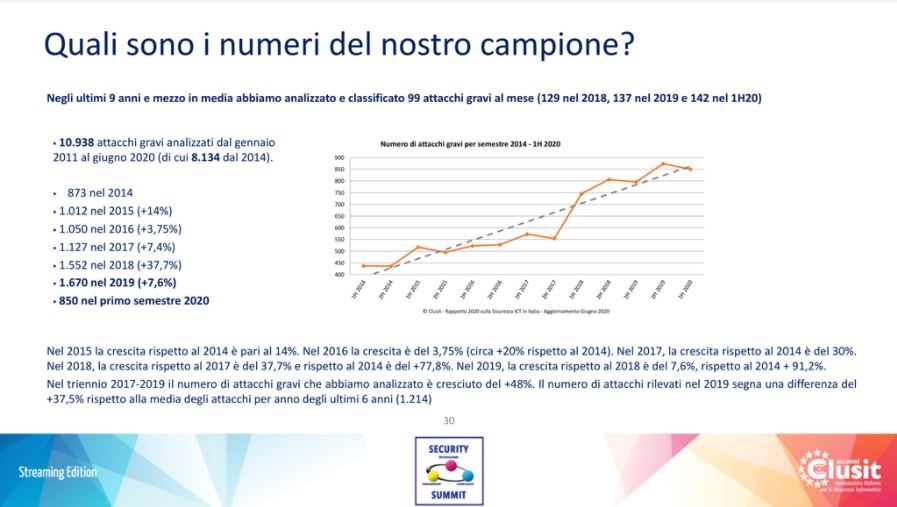

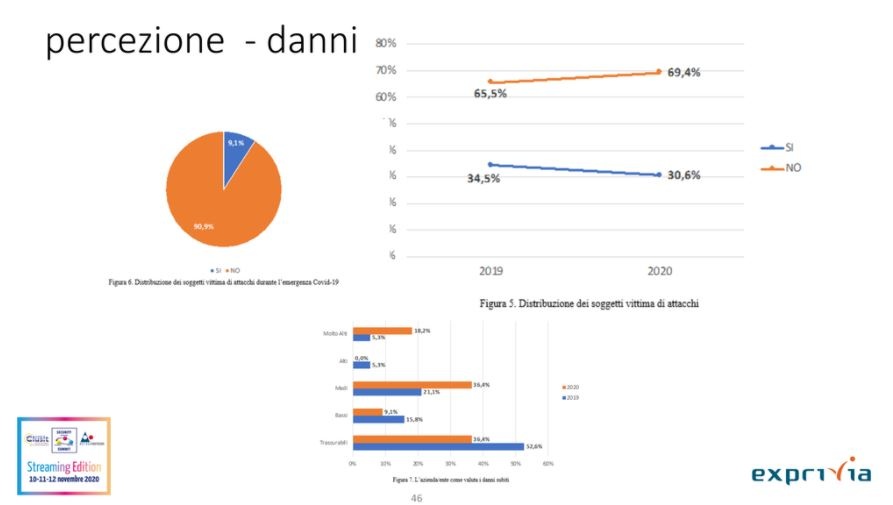

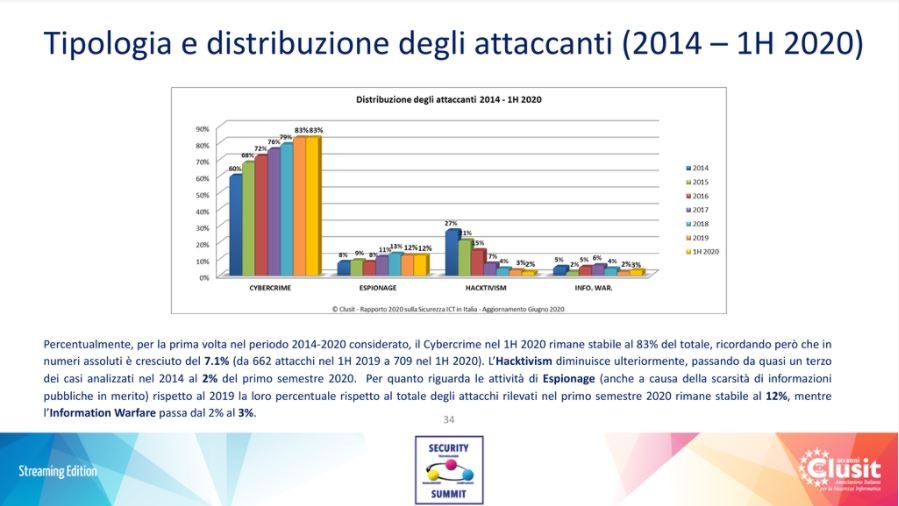

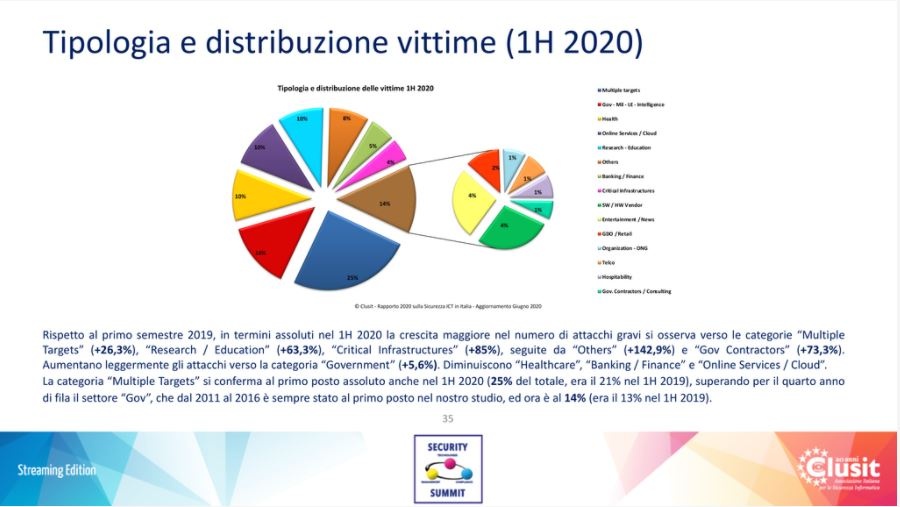

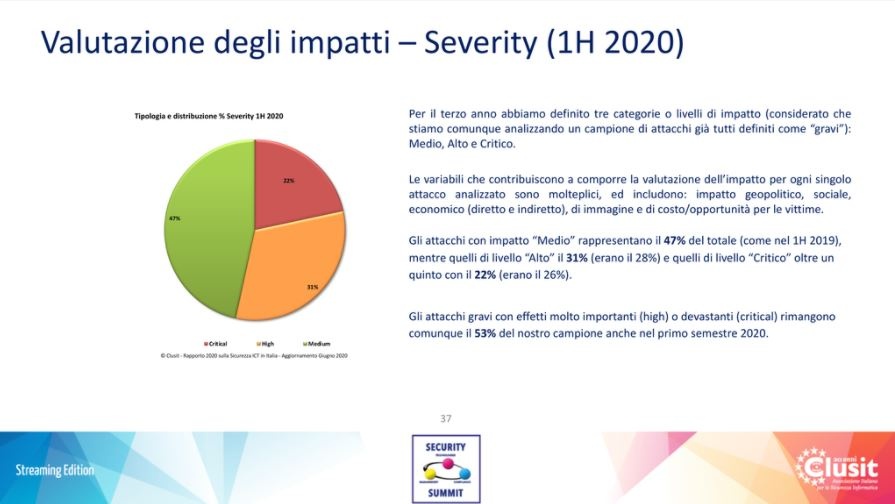

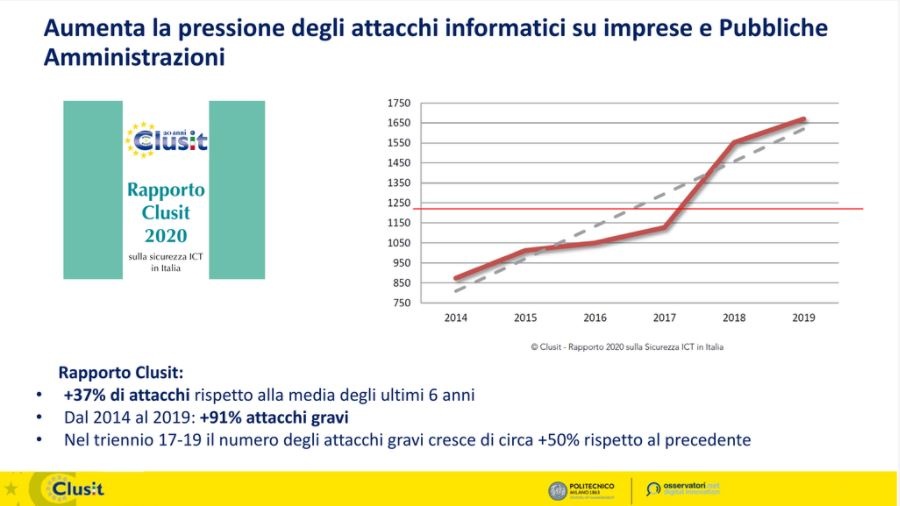

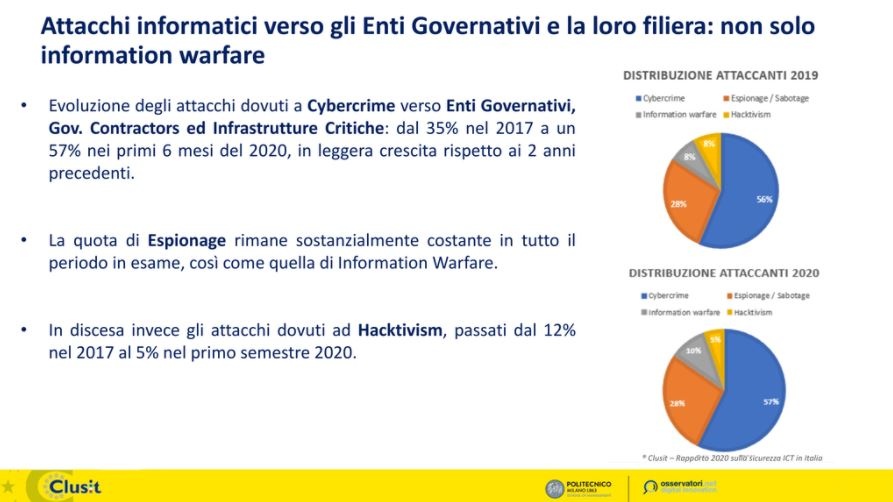

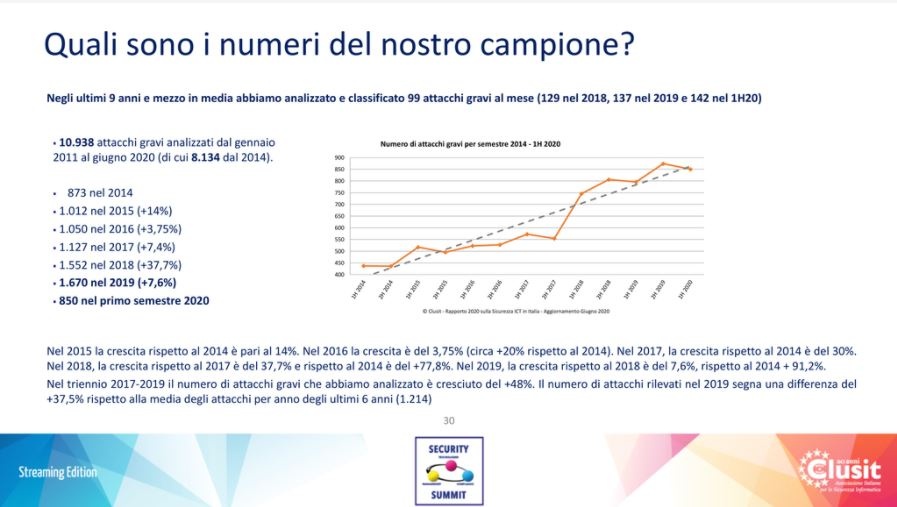

Andrea Zapparoli Manzoni, Membro del consiglio direttivo del Clusit e Managing Director di un centro di ricerca internazionale in materia di Cyber Defence, espone più nel dettaglio la natura dei cyber attacchi. Premesso che Clusit analizza e classifica solo gli attacchi di grave entità, denota un incremento progressivo degli attacchi, tanto che in generale il numero medio è sostanzialmente raddoppiato in sei anni. L'incremento più significativo si rileva dal 2018, epoca da cui sono aumentati sia il numero degli attaccanti sia l'aggressività delle azioni perpetrate.Come già noto, durante la pandemia gli attacchi hanno seguito la curva dei contagi: i mesi peggiori sono stati febbraio, marzo e maggio 2020. L'incremento riguarda anche le realtà europee, dove gli attacchi sono passati dal 9 al 15 percento. Sulla natura degli attacchi, sono aumentate significativamente sia la categoria dello spionaggio sia le attività di sabotaggio, che ora rappresentano il 15% del totale rispetto al 13 percento di un anno fa.

In particolare, gli attacchi finalizzati allo spionaggio sono consistiti in campagne in gran parte basate su informazioni relative al COVID e alla pandemia. In prima linea c'è stato il malware, seguito da phishing e social engineering. Quasi tutte le campagne di questo tipo era a tema COVID, e quasi il 40% è andato a buon fine. Questo dato, secondo Manzoni, dev'essere un campanello d'allarme, perché ci troviamo nella fase iniziale della seconda ondata, quindi c'è da attendersi una recrudescenza degli attacchi.

Aumentano anche gli attacchi zero-day, perché ci sono sempre più tool kit disponibili a costi sempre più bassi. In crescita è anche il furto di credenziali, come conseguenza dello smart working, che non essendo "smart" apre agli attaccanti falle nel perimetro aziendale che gli permettono di rubare più informazioni.

Come difendersi

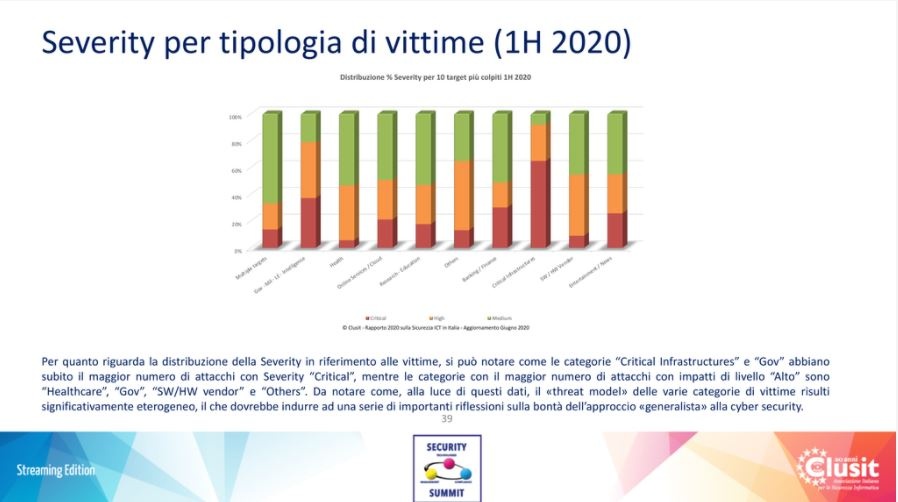

La cattiva notizia è che non è possibile creare una difesa unica per tutte le esigenze. Le categorie colpite dagli attacchi sono troppo frammentate, così come i tipi di attacchi: le soluzioni di protezione devono essere differenziate in funzione delle esigenze.Mauceli sottolinea poi che "la protezione va distribuita su tutta la catena, non solo sull'endpoint. A partire dall'identità. E bisogna avere la capacità di monitorarla. Quella che è diffusa è una cultura troppo poco orizzontale e troppo verticale". Concorda Ivan De Tomasi, Country Manager Italia di Watchguard, secondo cui "la network security è quello su cui hanno principalmente investito le aziende, che ora spostano gli investimenti sull'endpopint. Però bisogna investire per proteggere il cloud o torneremo ad avere i problemi che abbiamo avuto anni fa".

Gli fa eco Gastone Nencini, Country Manager di Trend Micro: "la sicurezza non è una moda, va approcciata in maniera precisa e monitorata in continuazione, tramite l'analisi del rischio. Dove gli attacchi vanno a buon fine è perché c'erano delle falle nella sicurezza che non sono state corrette o di cui non si aveva coscienza. Ecco perché dovrebbe andare a regime la sicurezza come Software-as-a-Service, in particolar modo per le PMI dove i titolari delle aziende devono valutare bene gli investimenti che vanno a fare".

Quando si pensa alla protezione, tuttavia, è fondamentale sapere che cosa si sta proteggendo. Interessante al riguardo è il pensiero di De Tomasi: "spesso la protezione del dato non è accompagnata dalla consapevolezza del valore del dato che si sta proteggendo, viene fatto perché è richiesto e basta. C'è tanto da fare, si è lavorato tanti anni per sensibilizzare le aziende per proteggere il perimetro, quando molti conoscevano il problema ma giravano la testa dall'altra parte. Ora sta accadendo lo stesso con la protezione delle credenziali. Il fattore umano ha fatto e farà sempre la differenza, in positivo e in negativo. Tantissimi malware giocano sulla negligenza perché sanno che le persone si comportano ricorsivamente nello stesso modo".

Gli attacchi DDoS

Gli attacchi DDoS sono un tema su cui si è focalizzato l'intervento di Marco Raimondi di Fastweb. Sottolinea che nell'ultimo anno l'impatto degli attacchi è aumentato del 12 percento. Durante il primo lockdown si è arrivati a +270%. Oltre al numero però è salita anche l'intensità: negli gli attacchi registrati fra marzo e maggio la banda complessiva è arrivata quasi a 5 TB, in fortissima crescita rispetto al mese peggiore dello scorso anno, in cui raggiungeva 1,8 tera.

De Tomasi commenta che "il DDoS oggi è ancora così usato perché è un tipo di attacco semplice da fare. Inoltre nel mondo ci sono tantissime installazioni (centralini e telecamere, per esempio) non protette adeguatamente. L'incremento degli attacchi nel lockdown è dovuto al fatto che molti lavoratori sono stati messi in smart working ma non è stato detto loro che dovevano lavorare con una certa ratio. C'è un problema di conoscenza, come dimostra il successo degli attacchi di phishing".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

×

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS