Patch Tuedsay: Microsoft chiude 112 falle di cui 18 critiche

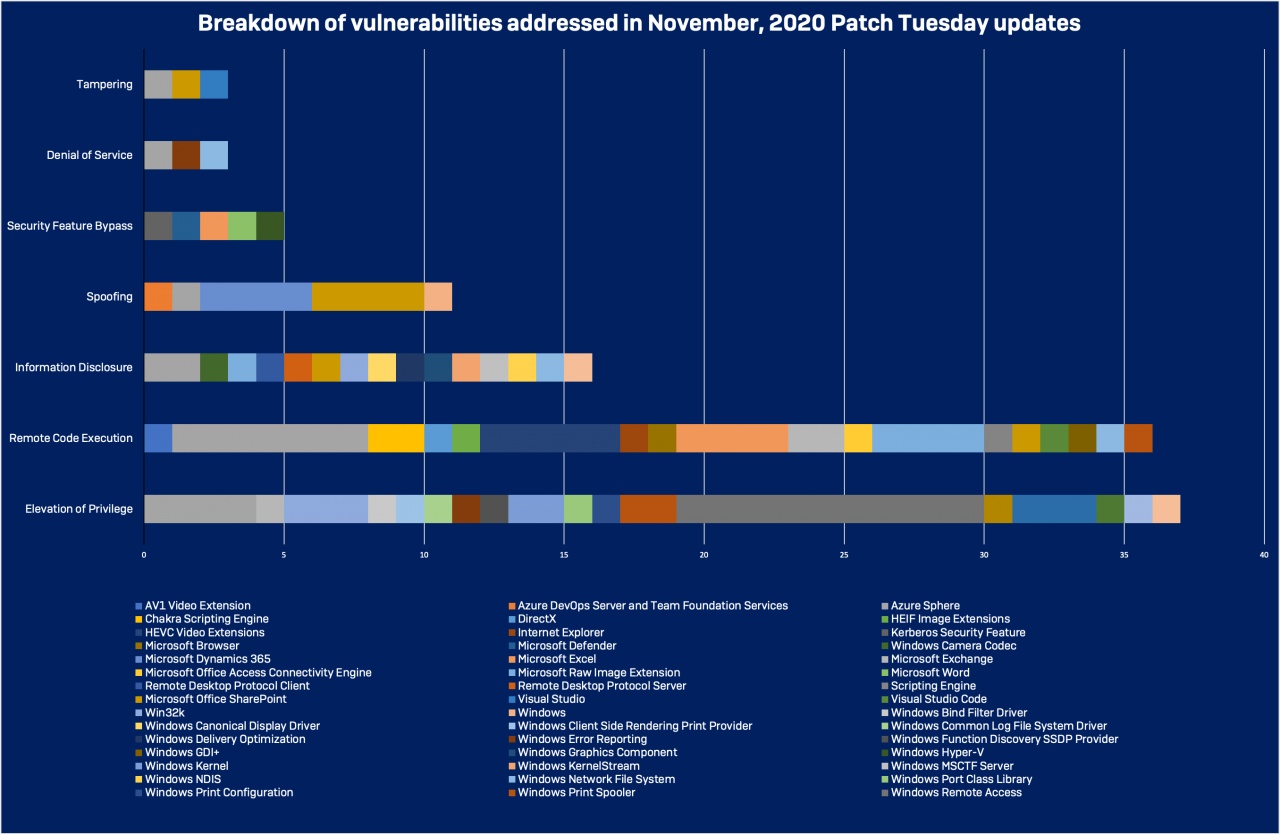

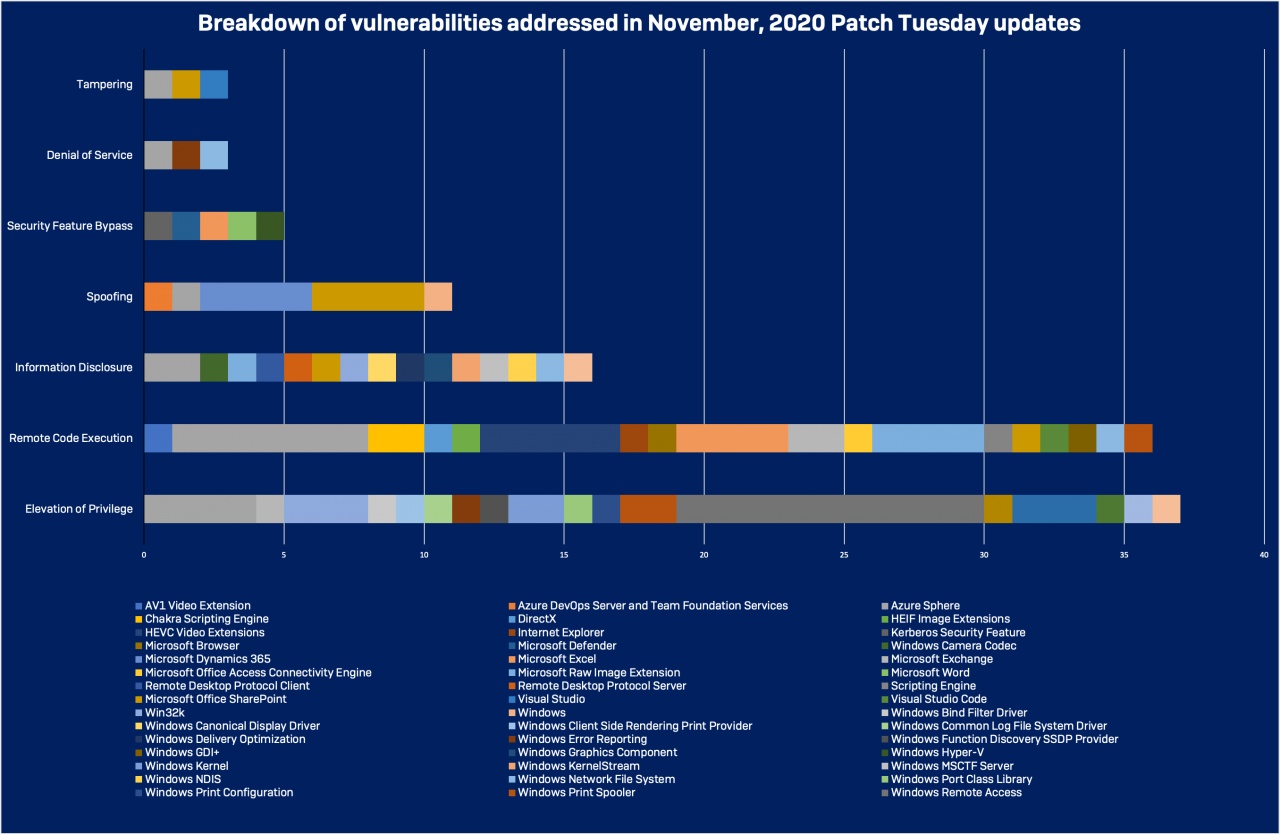

Nel Patch Tuesday di novembre Microsoft chiude 112 vulnerabilità. Particolare attenzione merita quella del kernel di Windows che è già sfruttata per attacchi reali.

In occasione del Patch Tuedsay di novembre Microsoft ha pubblicato 112 aggiornamenti, di cui 18 classificati come critici e 92 come importanti. Una delle correzioni critiche riguarda una vulnerabilità che è già stata sfruttata mediante un apposito exploit.

Si tratta della CVE-2020-17087, che interessa il driver di crittografia del kernel di Windows, e che consente un'escalation dei privilegi. È un problema noto, dato che era stato segnalato pubblicamente dal Project Zero di Google il 30 ottobre scorso, dopo la rilevazione di exploit attivi.

Un bug in una delle funzioni del driver lo rende vulnerabile a un attacco di buffer overflow che causa a sua volta un danneggiamento della memoria nel pool del kernel o nell'heap. Tale bug può essere usato per l'escape sandbox o per altre azioni finalizzate all'escalation dei privilegi. Project Zero aveva pubblicato le prove del fatto che questa vulnerabilità era già stata sfruttata in attacchi mirati. Il proof-of-concept è stato testato con successo su Windows 10, ma si crede che la vulnerabilità possa riguardare anche le versioni di Windows a partire da Windows 7.

Nonostante la criticità, Microsoft ha classificato questa falla come "importante". Vediamo quindi quali sono le falle che secondo l'azienda di Redmond costituiscono un pericolo ancora più grave.

Ci sono due vulnerabilità legate a Internet Explorer e altrettante a Edge. Dato che Internet Explorer è sempre meno usato non bisogna fare l'errore di pensare che i suoi problemi siano secondari: alcuni dei suoi componenti sono ancora utilizzati da Windows ed eventuali vulnerabilità sono pericolose.

Denominatore comune delle falle corrette è la correlazione con il danneggiamento della memoria. In dettaglio, la CVE-2020-17053 relativa a Internet Explorer e la CVE-2020-17048 di Edge possono essere sfruttate per eseguire codice arbitrario da remoto.

La buona notizia è che un attacco che sfrutta queste vulnerabilità è molto complesso da attuare. Un probabile scenario di attacco potrebbe essere quello che prevede una email di phishing con un link dannoso, che porta a una landing page compromessa che ospita l'exploit.

La principale fonte di bug di questo mese è Azure Sphere, al quale si riconducono 15 vulnerabilità di cui due critiche. In tutto si contano sei vulnerabilità che consentono l'esecuzione di codice in modalità remota (la CVE-2020-16982 è valutata come critica) e cinque vulnerabilità di escalation dei privilegi (di cui la CVE-2020-16988 è classificata come critica).

Altre correzioni riguardano Windows, Office, Exchange Server, Visual Studio, Microsoft Dynamics, Windows Defender e Microsoft Teams. Nel dettaglio, in relazione a Windows è da considerare con attenzione la vulnerabilità critica CVE-2020-17051, legata all'esecuzione di codice da remoto nel file system di rete di Windows, ovvero un sistema client/server attraverso il quale gli utenti possono accedere ai file in rete e trattarli come se si trovassero in una directory locale.

Il punteggio assegnato è di 9.8 su 10, per questo gli esperti sollecitano un patching rapido. Si stima che fra poche ore inizieranno le scansioni della porta 2049, a cui seguiranno a breve distanza gli attacchi mirati. La soglia di allerta è anche dovuta al fatto che questa vulnerabilità presenta una bassa complessità di attacco e non richiede alcuna interazione da parte dell'utente.

Si tratta della CVE-2020-17087, che interessa il driver di crittografia del kernel di Windows, e che consente un'escalation dei privilegi. È un problema noto, dato che era stato segnalato pubblicamente dal Project Zero di Google il 30 ottobre scorso, dopo la rilevazione di exploit attivi.

Un bug in una delle funzioni del driver lo rende vulnerabile a un attacco di buffer overflow che causa a sua volta un danneggiamento della memoria nel pool del kernel o nell'heap. Tale bug può essere usato per l'escape sandbox o per altre azioni finalizzate all'escalation dei privilegi. Project Zero aveva pubblicato le prove del fatto che questa vulnerabilità era già stata sfruttata in attacchi mirati. Il proof-of-concept è stato testato con successo su Windows 10, ma si crede che la vulnerabilità possa riguardare anche le versioni di Windows a partire da Windows 7.

Nonostante la criticità, Microsoft ha classificato questa falla come "importante". Vediamo quindi quali sono le falle che secondo l'azienda di Redmond costituiscono un pericolo ancora più grave.

Bug del browser

Ci sono due vulnerabilità legate a Internet Explorer e altrettante a Edge. Dato che Internet Explorer è sempre meno usato non bisogna fare l'errore di pensare che i suoi problemi siano secondari: alcuni dei suoi componenti sono ancora utilizzati da Windows ed eventuali vulnerabilità sono pericolose.

Denominatore comune delle falle corrette è la correlazione con il danneggiamento della memoria. In dettaglio, la CVE-2020-17053 relativa a Internet Explorer e la CVE-2020-17048 di Edge possono essere sfruttate per eseguire codice arbitrario da remoto.

La buona notizia è che un attacco che sfrutta queste vulnerabilità è molto complesso da attuare. Un probabile scenario di attacco potrebbe essere quello che prevede una email di phishing con un link dannoso, che porta a una landing page compromessa che ospita l'exploit.

Azure Sphere e Windows

La principale fonte di bug di questo mese è Azure Sphere, al quale si riconducono 15 vulnerabilità di cui due critiche. In tutto si contano sei vulnerabilità che consentono l'esecuzione di codice in modalità remota (la CVE-2020-16982 è valutata come critica) e cinque vulnerabilità di escalation dei privilegi (di cui la CVE-2020-16988 è classificata come critica).

Altre correzioni riguardano Windows, Office, Exchange Server, Visual Studio, Microsoft Dynamics, Windows Defender e Microsoft Teams. Nel dettaglio, in relazione a Windows è da considerare con attenzione la vulnerabilità critica CVE-2020-17051, legata all'esecuzione di codice da remoto nel file system di rete di Windows, ovvero un sistema client/server attraverso il quale gli utenti possono accedere ai file in rete e trattarli come se si trovassero in una directory locale.

Il punteggio assegnato è di 9.8 su 10, per questo gli esperti sollecitano un patching rapido. Si stima che fra poche ore inizieranno le scansioni della porta 2049, a cui seguiranno a breve distanza gli attacchi mirati. La soglia di allerta è anche dovuta al fatto che questa vulnerabilità presenta una bassa complessità di attacco e non richiede alcuna interazione da parte dell'utente.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX