Kaspersky Endpoint Security Cloud Plus: protezione cloud per le PMI

Kaspersky Endpoint Security Cloud Plus è un prodotto per la protezione degli endpoint indirizzato alle PMI. Bilancia costi e benefici con flessibilità, facilità d'uso e ampia visibilità.

Con lo smart working e il conseguente sgretolamento del perimetro aziendale, la sicurezza degli endpoint è finita sotto i riflettori. Di pari passo, la necessità di appoggiarsi a servizi cloud e di collaboration ha contribuito ad ampliare la superficie di rischio, rendendo necessarie soluzioni di difesa apposite.

Abbiamo ribadito più volte la necessità di adottare nuovi strumenti, capaci non solo di far fronte alle esigenze di questo periodo, ma a minacce che nel tempo si sono evolute e che richiedono l'apporto di Intelligenza Artificiale e machine learning per fornire una protezione adeguata.

Nell'ultimo mese abbiamo toccato con mano Kaspersky Endpoint Security Cloud Plus, un prodotto per le PMI con un parco macchine da 10 a 150 e più unità. La protezione abbraccia tutti i dispositivi abilitati ad accedere alle risorse aziendali, compresi quelli BYOD, ed è gestibile in maniera semplice tramite browser web.

La suite comprende le protezioni per sistemi Windows (Kaspersky Endpoint Security for Windows per workstation e file server) e Mac (Kaspersky Endpoint Security for Mac), e per dispositivi mobili con iOS e Android (Kaspersky Security for Mobile). La versione Plus che abbiamo provato comprende inoltre una protezione particolare per Office 365, che in epoca pandemica è diventato particolarmente soggetto ai tentativi di attacco.

In un momento in cui la maggior parte dei dipendenti lavora da casa, distribuire un software su ogni singolo computer può essere un problema. Come suggerisce il nome, Endpoint Security Cloud permette all'IT manager di configurare e gestire la protezione di tutto il parco macchine da remoto, senza mettere fisicamente mano agli endpoint o chiedere ai dipendenti di svolgere procedure complesse.

Inoltre, parliamo di un prodotto unico, che articola molte azioni finalizzate alla protezione. Blocca i file che costituiscono una minaccia, siano essi recapitati via email o residenti sul web. Svolge un'azione di prevenzione contro exploit e ransomware, agisce da firewall, bloccando gli attacchi provenienti dalla rete.

Tutto con un solo account per ciascun utente, a cui collegare tutti i prodotti che usa per lavorare, compresi un massimo di due dispositivi mobili. La gestione è centralizzata e avviene tramite la dashboard in cloud che permette di definire policy e permessi sia per gruppi di lavoro sia per singoli utenti, e tenere d'occhio tutto quello che accade.

Si può anche impostare la crittografia e fare il patch management da remoto per proteggere i dati aziendali sia abitualmente, sia nel caso in cui un dispositivo venga smarrito o rubato. Non ha importanza che un dipendente si connetta dall'ufficio o da casa e con quale dispositivo: la protezione che lo riguarda è sempre la stessa e viene comunque applicata.

Come vedremo di seguito, questa soluzione è anche un'arma per la prevenzione e il contrasto dello shadow IT: tramite il pannello di controllo in cloud si possono monitorare le condivisioni non sicure dei dati aziendali. L'amministratore IT può inoltre bloccare l'accesso degli utenti a risorse cloud non necessarie o non autorizzate in maniera semplice e veloce.

Per installare Endpoint Security Cloud Plus non c'è un pacchetto software da scaricare, c'è una pagina web sulla quale l'IT manager o chi per esso registra l'azienda, inserendo email e password della persona a cui farà capo la gestione della cyber security. Creato e verificato l'account, si accede al Kaspersky Business HUB, in cui una tantum vengono chiesti i dati dell'azienda: nome, indirizzo fisico e numero di dipendenti.

Kaspersky crea l'area di lavoro principale, in cui bisogna aggiungere gli utenti. Per praticità si può prendere un elenco testuale di indirizzi email aziendali e copiarlo nell'apposita area per risparmiare tempo. A questo punto è sufficiente premere il pulsante apposito per spedire gli inviti a tutta l'utenza in un colpo solo.

Abbiamo notato con piacere che vengono accettati sia gli indirizzi aziendali sia quelli privati (Gmail, Yahoo e simili): in epoca di pandemia molti utenti usano dispositivi BYOD pur di produrre, è ottimo poterli raggiungere con una protezione adeguata prima che accedano all'account aziendale con un dispositivo privo di una protezione di alto livello. In caso di BYOD consigliamo di controllare i requisiti minimi di sistema richiesti prima di procedere.

L'email che viene recapitata contiene una semplice spiegazione di quello che sta per accadere (l'installazione di un prodotto per la sicurezza) e il link da cui attivare l'installazione. Procedere è semplice: basta selezionare il link e dare il proprio assenso all'installazione, senza possibilità di commettere errori. Non appena i colleghi scaricano e installano automaticamente l'applicazione, la loro utenza entra nella colonna degli utenti attivi nella dashboard, insieme al numero di dispositivi protetti per ciascuno. Vengono quindi conteggiati sia i PC sia i prodotti mobile (sono inclusi nel costo due per ogni utenza).

Non a tutti i dispositivi è necessariamente associato un proprietario permanente. Si pensi per esempio ai server. Per questi casi specifici è possibile scaricare i pacchetti di distribuzione delle applicazioni di protezione e installarli "alla vecchia maniera". Nella console c'è una pagina apposita per questo, alla voce Pacchetti di distribuzione.

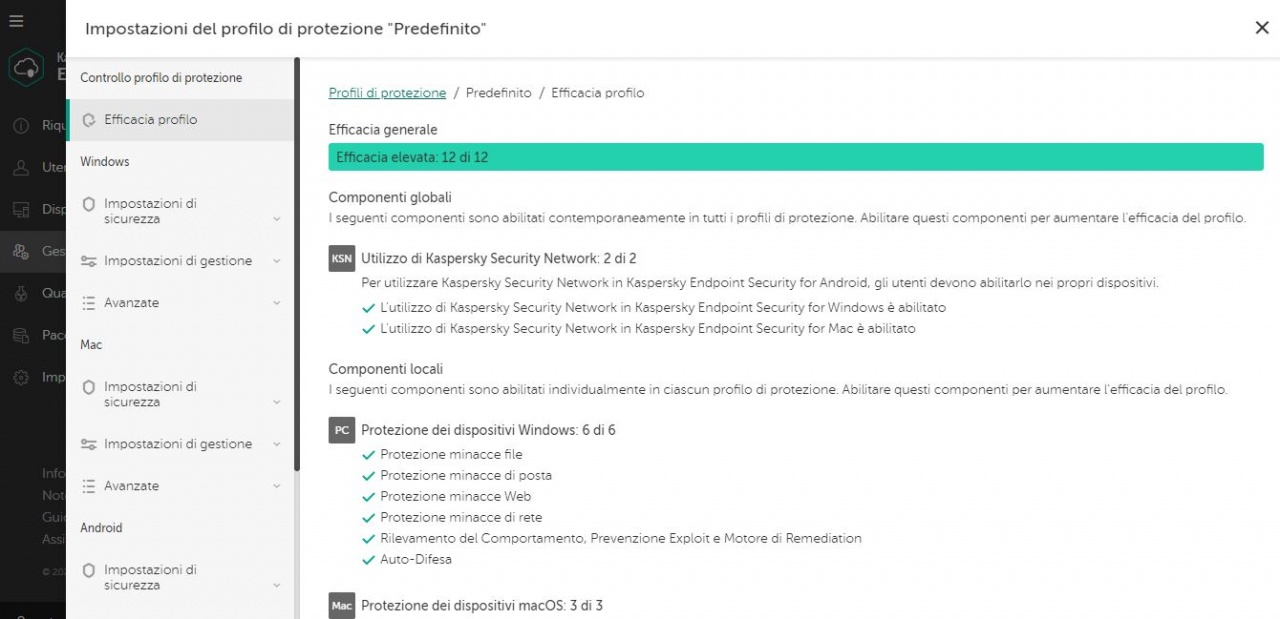

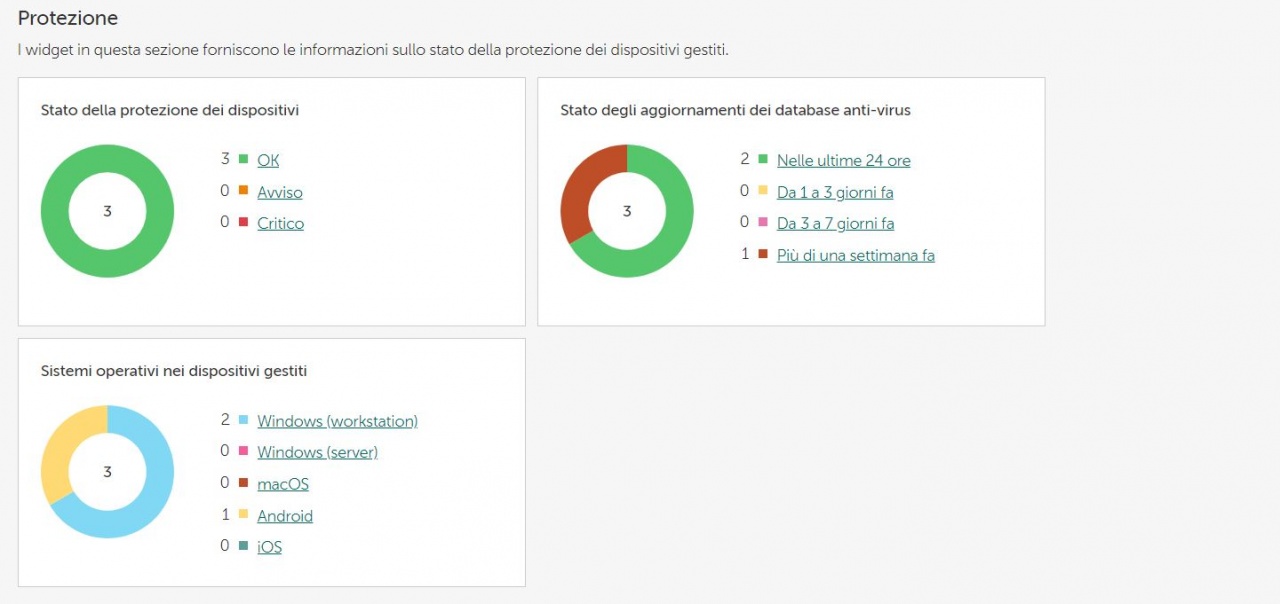

Da notare che tutti gli utenti hanno inizialmente una protezione assegnata per default, che è personalizzabile singolarmente o nell'ambito di politiche di gruppo che si andranno a definire successivamente. Nella sezione Rapporti si possono controllare i report di tutti i prodotti protetti, ripartiti per argomento: protezione, minacce, aggiornamenti, attacchi, vulnerabilità, tentativi di accesso ai servizi cloud e molto altro.

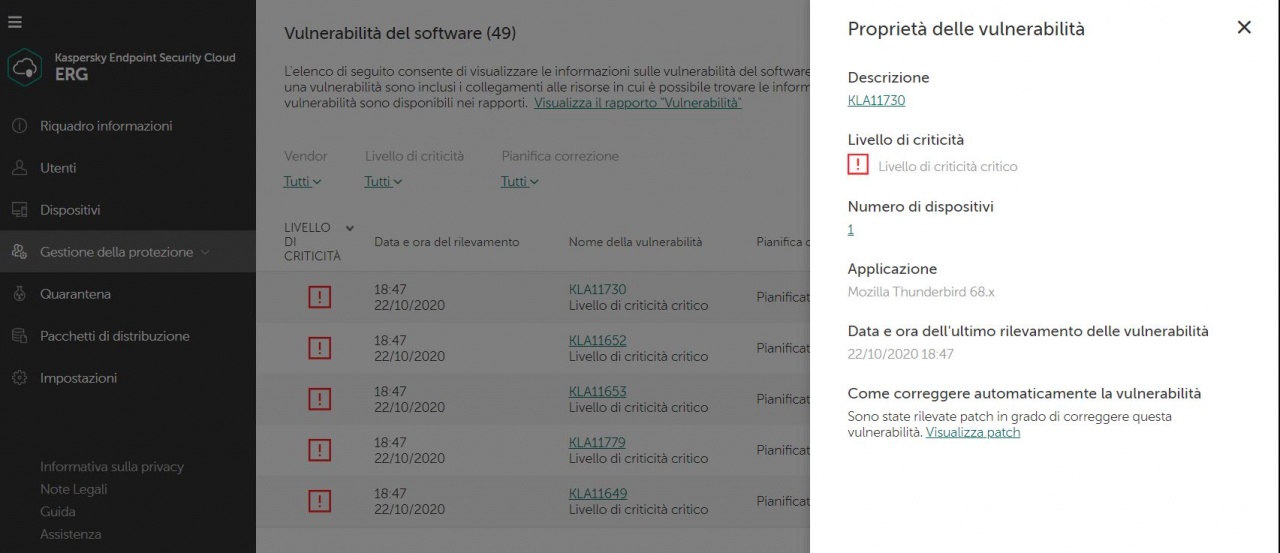

Dalla dashboard basta selezionare la voce Gestione della protezione. Qui si trova la Valutazione vulnerabilità, che è importante per avere un quadro preciso e dettagliato di tutto quello che potrebbe causare problemi alla sicurezza informatica. Per ciascuna vulnerabilità sono indicate data e ora di rilevamento, nome e relativa descrizione, numero di dispositivi interessati.

Usando l'apposito comando si può pianificare la scansione automatica delle vulnerabilità. Vale la pena ricordare che gli automatismi sono importanti per ottimizzare l'efficienza delle soluzioni di difesa senza portare via tempo prezioso agli addetti IT.

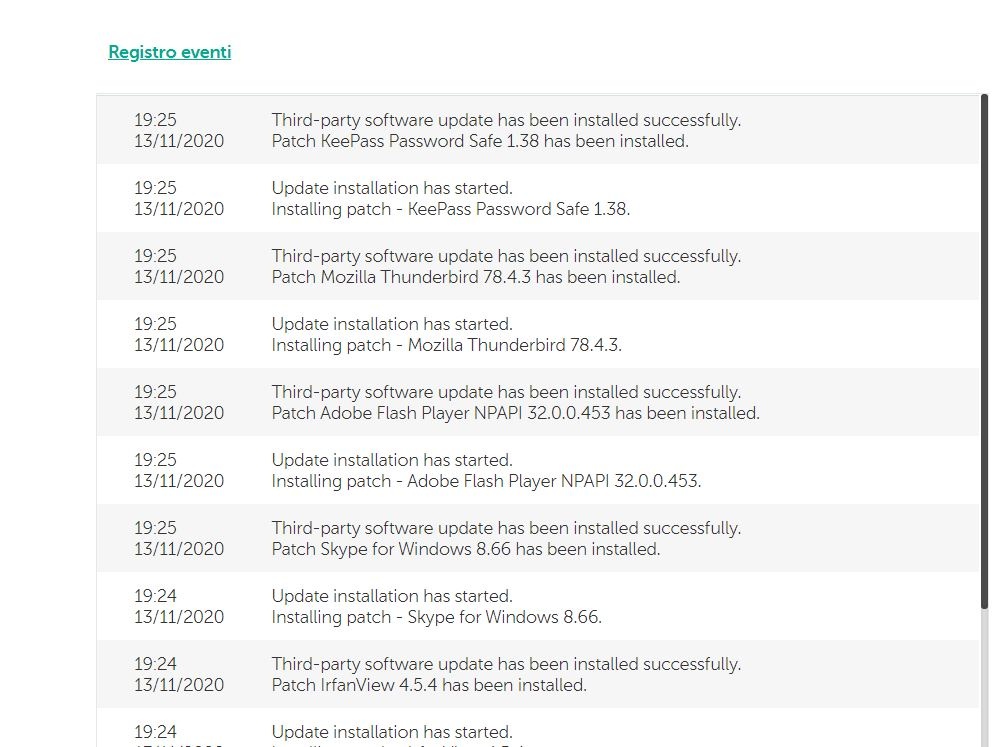

Nella stessa area c'è anche la Gestione patch, che permette di installare automaticamente gli aggiornamenti. In alcuni casi è richiesta l'accettazione del contratto di licenza: basta darlo una sola volta dalla console di gestione (è disponibile anche il link per leggere il contratto) per avviare gli update su tutto il parco macchine, oppure su un gruppo specifico di prodotti (client, workstation o server).

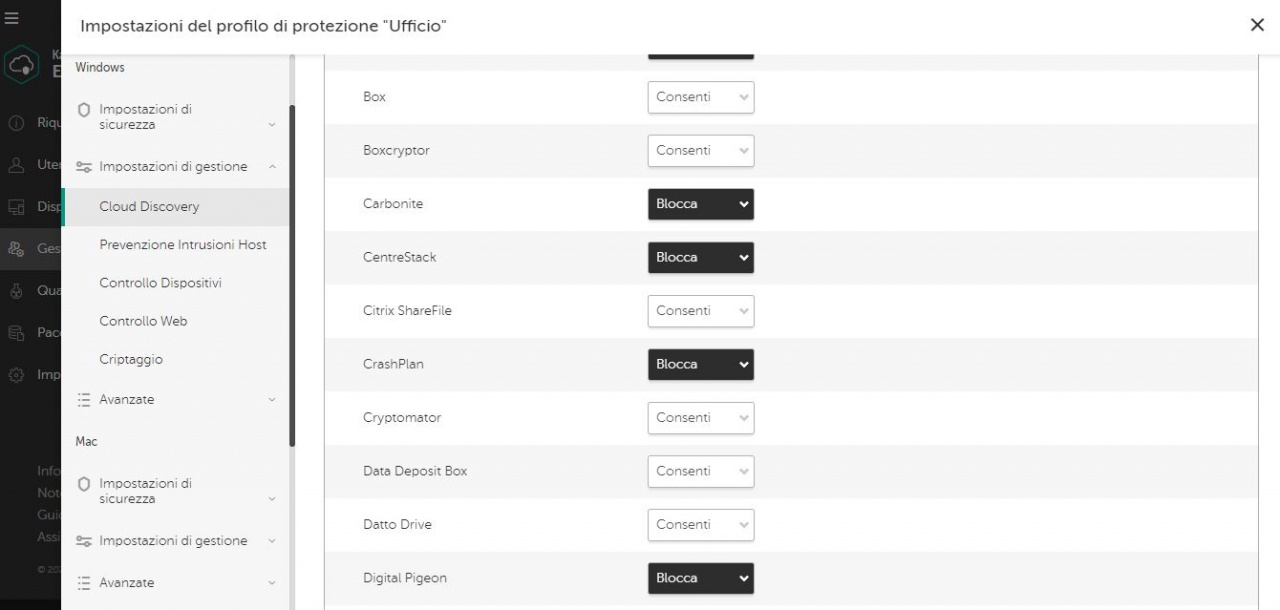

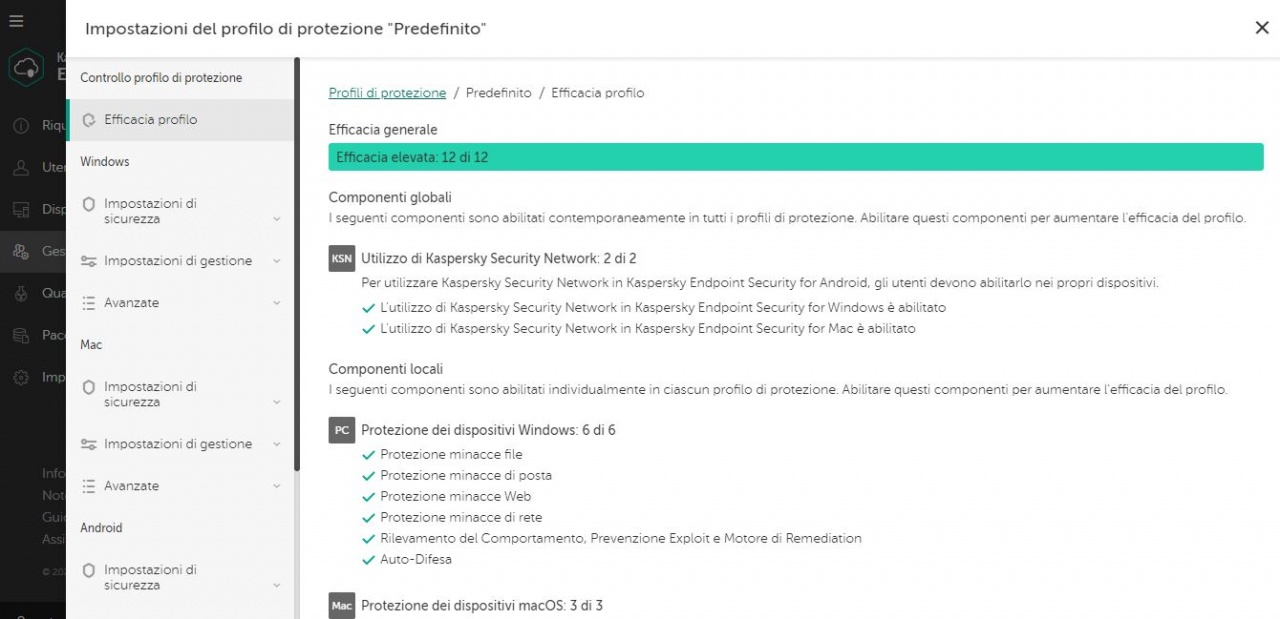

Molto interessante per la protezione dei dati, vero patrimonio delle aziende, è la funzione di codifica. È inserita nel menu Criptaggio, seguendo la voce "vai ai profili di protezione". Si possono creare profili di protezione, assegnarvi gli utenti, quindi cliccando su ciascun profilo definire il livello di protezione attiva. Usando i sottomenu a sinistra si possono definire la cifratura del disco fisso, il controllo web, abilitare Cloud Discovery per determinate applicazioni e disattivare l'accesso ad altre.

È possibile inoltre bloccare determinati dispositivi (ad esempio i pendrive, le unità a nastro o i floppy), l'accesso a determinate pagine web. In quest'ultimo caso non è necessario stilare un elenco certosino di siti, basta creare delle regole per tagliare fuori dalla navigazione intere categorie di siti, come gaming, scommesse, torrent, social network e via discorrendo.

Una delle maggiori novità che le aziende stanno affrontando in epoca di pandemia è l'esplosione dell'uso di servizi cloud non autorizzati, nel tentativo di accelerare il lavoro. Visto che questa scelta può danneggiare la sicurezza dei dati aziendali, è necessario contrastarla attivamente.

Nella parte alta della dashboard, alla voce monitoraggio, il riquadro delle Informazioni su Cloud Discovery mostra le attività che vengono svolte. Ci sono i dettagli relativi ai servizi di webmail e a quello di condivisione file, in cui sono elencati i cinque servizi più usati.

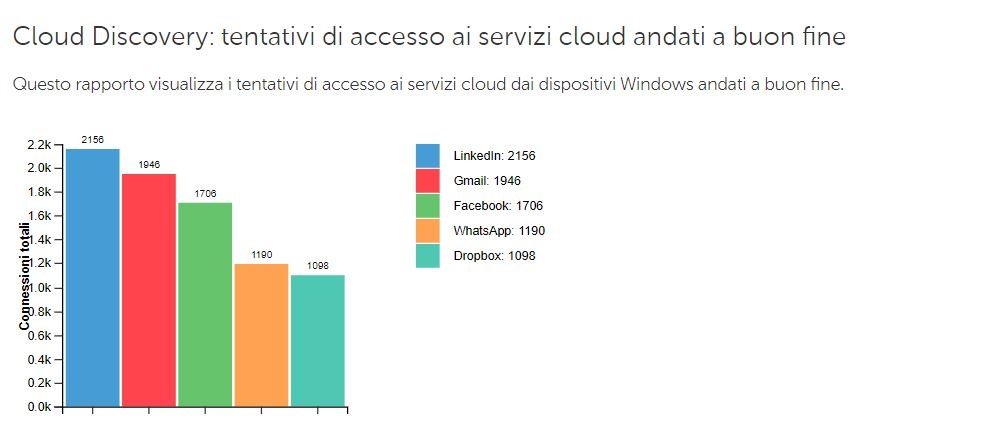

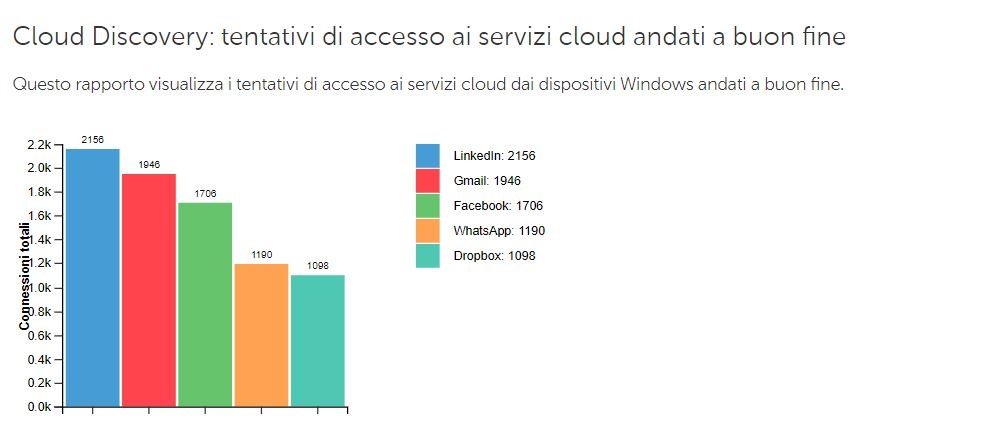

Cliccando sul singolo servizio è possibile vedere, nel riquadro sottostante, quali utenti lo stanno usando e da quali dispositivi. Nel profilo di protezione corrispondente si può bloccare l'accesso al servizio in questione. Nella sezione dei rapporti, poi, è possibile trovare quello "Cloud Discovery: tentativi di accesso ai servizi cloud andati a buon fine" in cui vedere i tentativi di accessi cloud andati a buon fine e i tentativi di accesso ai servizi cloud bloccati.

In questo caso sono dettagliati utente, dispositivo, servizio e numero di tentativi. I dati si possono esportare sottoforma di file PDF o tabelle di Excel.

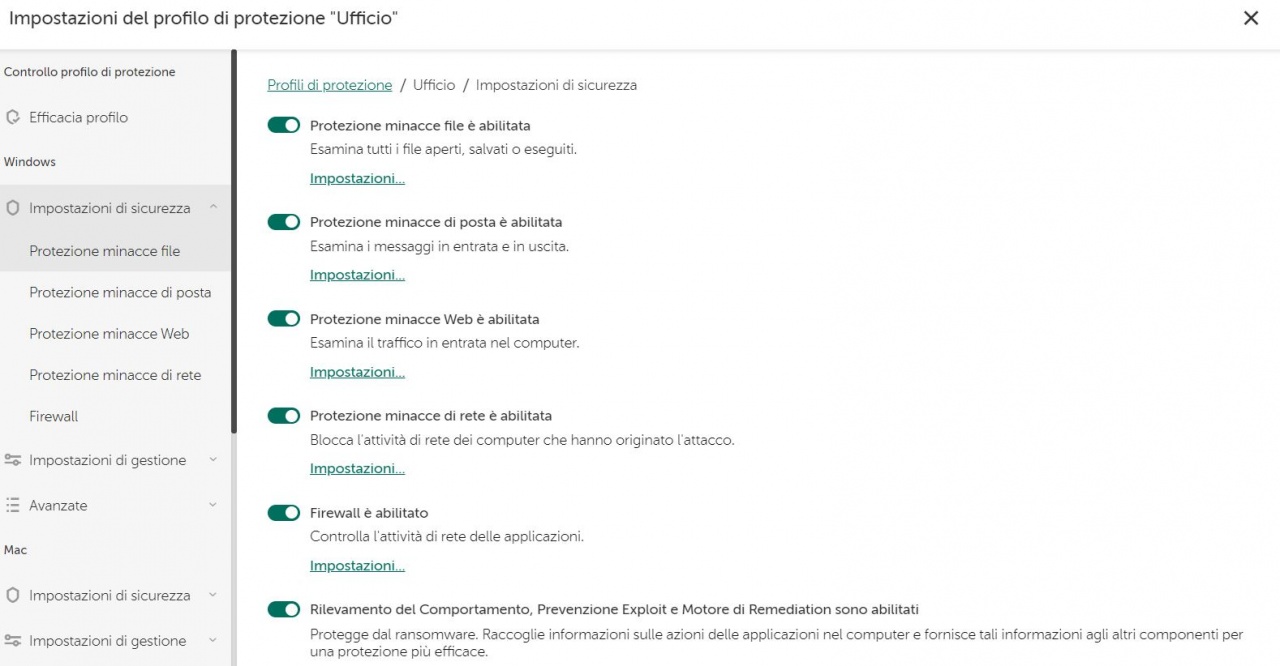

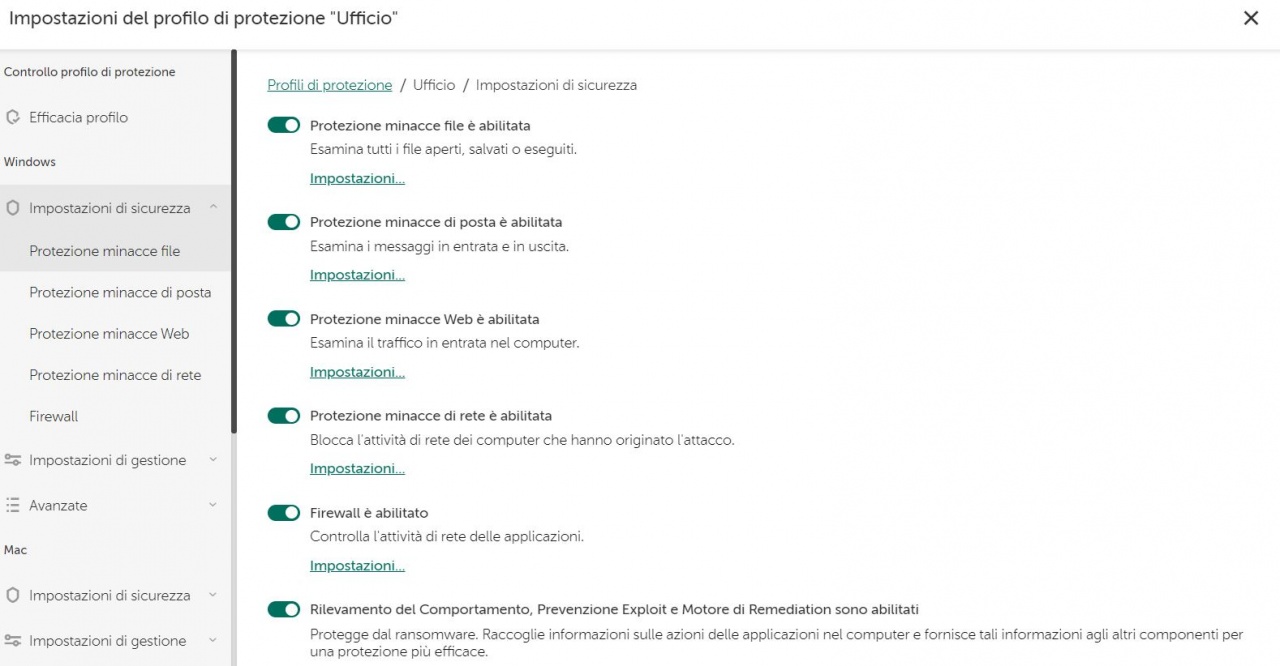

Parlando di un antimalware non si possono trascurare le impostazioni di sicurezza, che sono differenziate per sistemi Windows e Mac. In Windows i parametri standard sono tutti impostati su medi valori, ma possono essere personalizzati per utenti e/o per gruppi (quest'ultima è l'opzione più veloce).

La protezione da file che potrebbero costituire delle minacce passa al setaccio tutti i file che vengono aperti, salvati e avviati sul disco fisso interno, unità rimovibili e unità di rete. L'analisi avviene in base al formato se si lascia l'impostazione media, oppure riguarda tutti i file se si sceglie la protezione massima.

Com'è facile intuire, la protezione delle minacce via email esamina i messaggi in entrata e in uscita per verificare la presenza di oggetti pericolosi. Sono supportati i seguenti protocolli: POP3, SMTP, IMAP, MAPI e NNTP.

Sul fronte delle minacce web viene esaminato tutto il traffico in entrata, e in caso venga rilevata una minaccia subentra il blocco del download. Abilitando il controllo web nelle impostazioni (per default è disattivato) è possibile monitorare l'accesso ai siti Web in base ai contenuti e alla posizione. Per default è abilitato anche il firewall, che può essere configurato con regole personalizzate.

Per quello che concerne la parte Android c'è un discorso a parte. Se i dispositivi sono di proprietà degli utenti può essere opinabile imporre limitazioni. Se invece il telefono è aziendale le cose cambiano, ed è lecito fare sì che i dipendenti non possano installare app che mettano a rischio la sicurezza.

In questo caso diventano interessanti la possibilità di bloccare un elenco di app, oppure di consentire l'accesso solo a quelle autorizzate e il controllo di conformità. In quest'ultimo caso si può decidere di inviare all'amministratore o all'utente un rapporto sulla mancata conformità delle impostazioni del dispositivo ai requisiti di sicurezza aziendali.

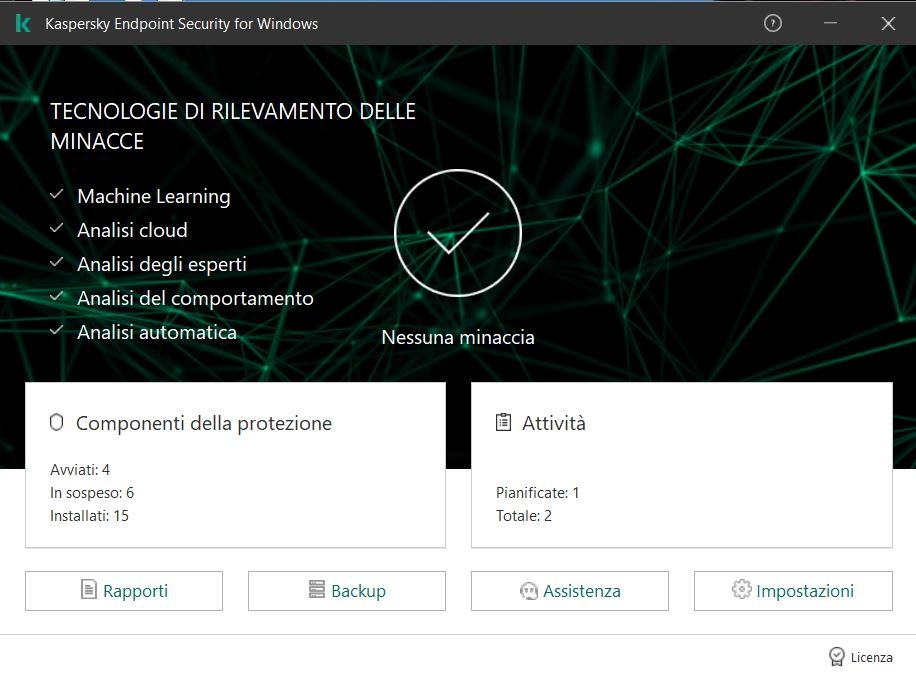

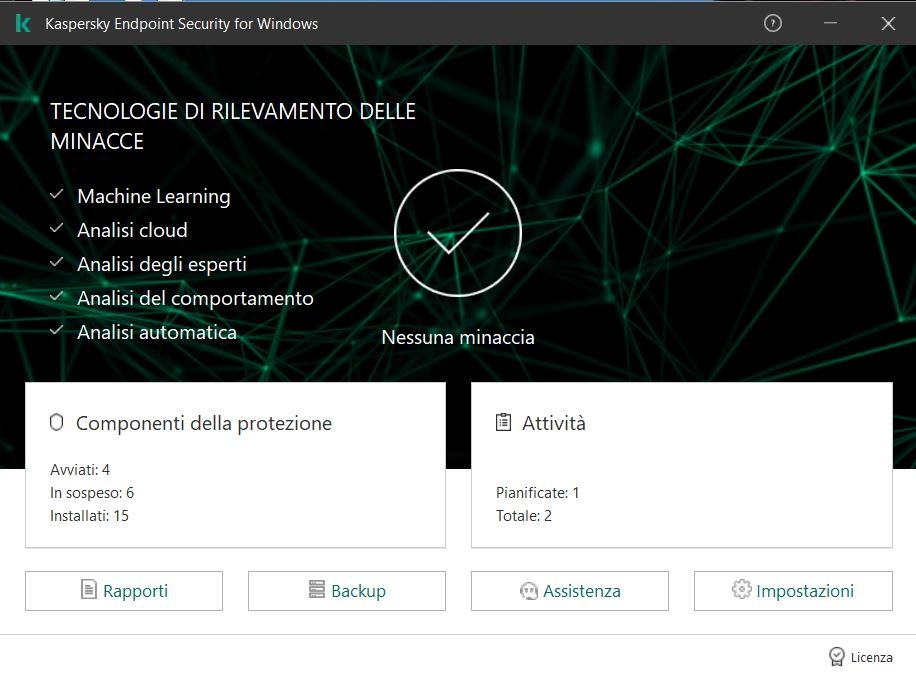

Il client installato sui dispostivi degli utenti serve solo per interfacciarsi con la dashboard online e attivare gli aggiornamenti e tutte le soluzioni previste dal profilo utente. Di fatto l'utente finale non può fare nulla, se non consultare i Rapporti a scopo informativo, richiedere assistenza e prendere visione di alcune delle impostazioni, senza poter apportare modifiche a quanto definito dall'amministratore IT.

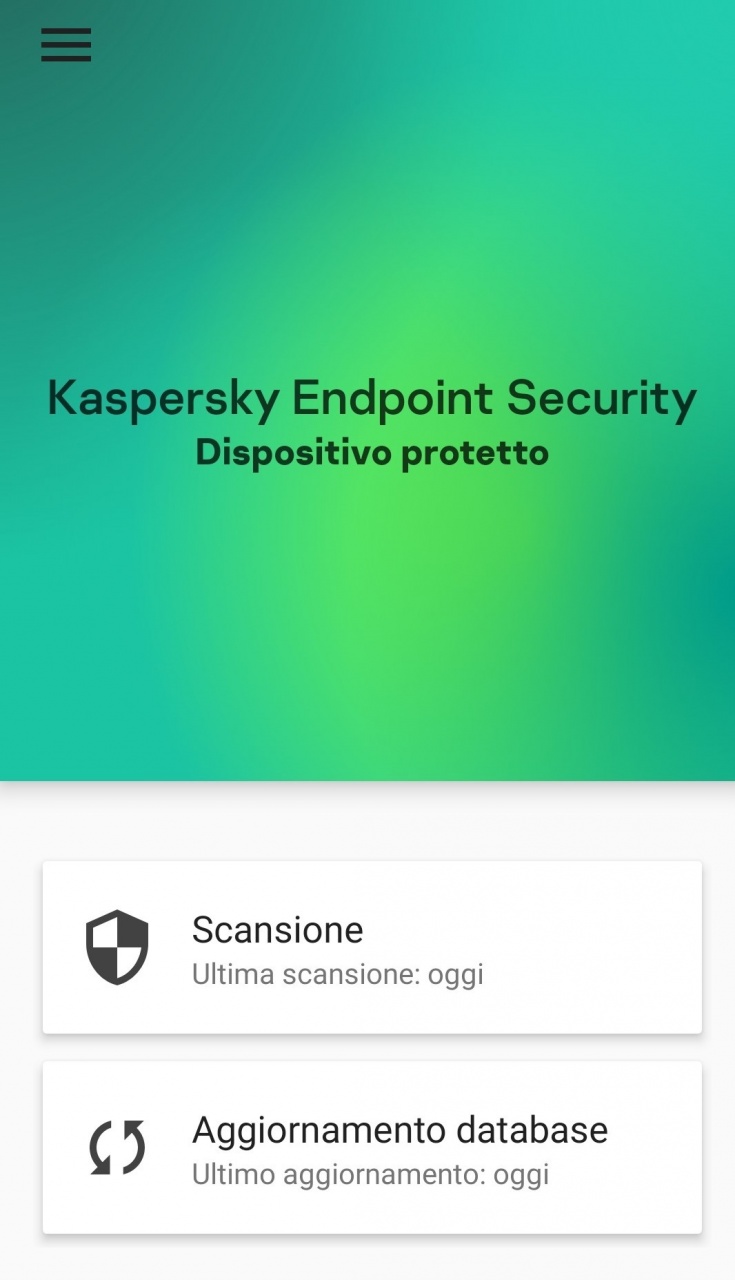

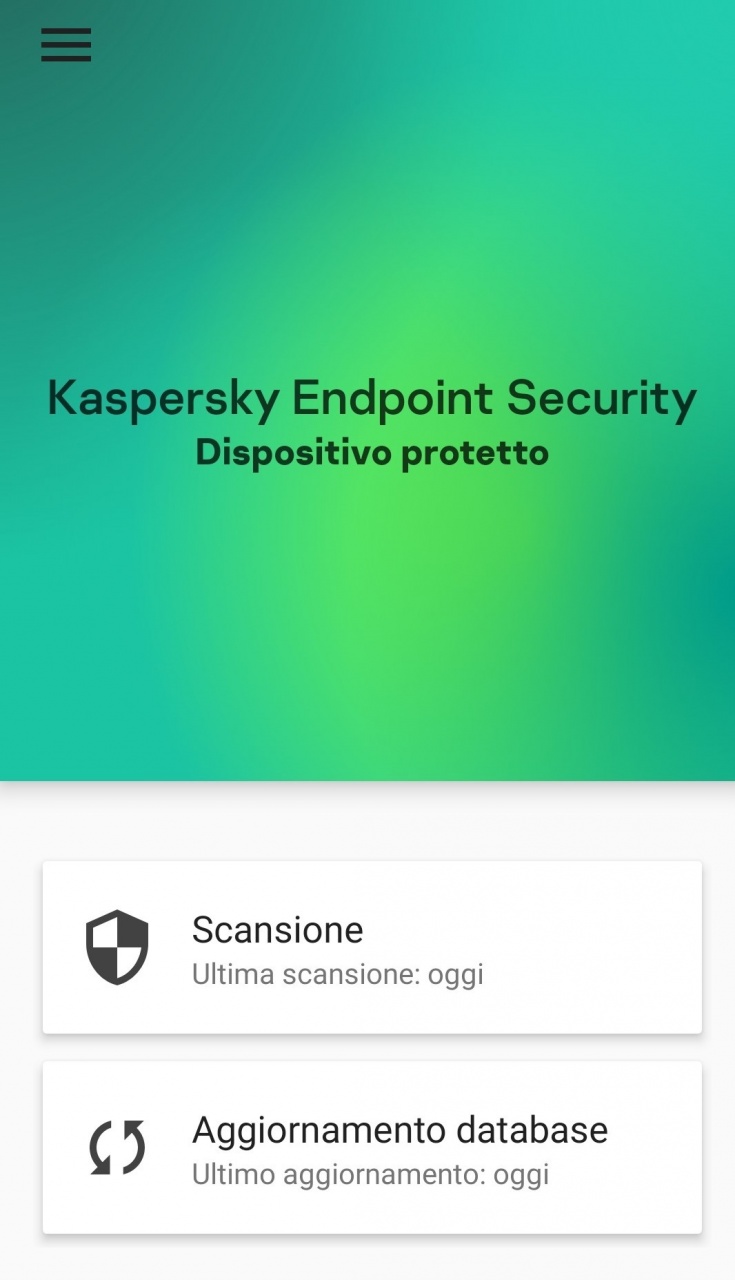

Su mobile l'interfaccia è ancora più minimale: notifica che la protezione è attiva, la data dell'ultima scansione e quella dell'aggiornamento del database.

Aggiungere utenti e creare gruppi è semplice e veloce anche con molti utenti perché, se inizialmente si importano gli indirizzi email di tutti i dipendenti, è poi veloce la creazione di gruppi di lavoro con differenti esigenze di sicurezza. Anche stabilire i servizi che non devono essere accessibili, i siti bannati e altri divieti è facile, perché basta agire sui gruppi invece che sui singoli utenti.

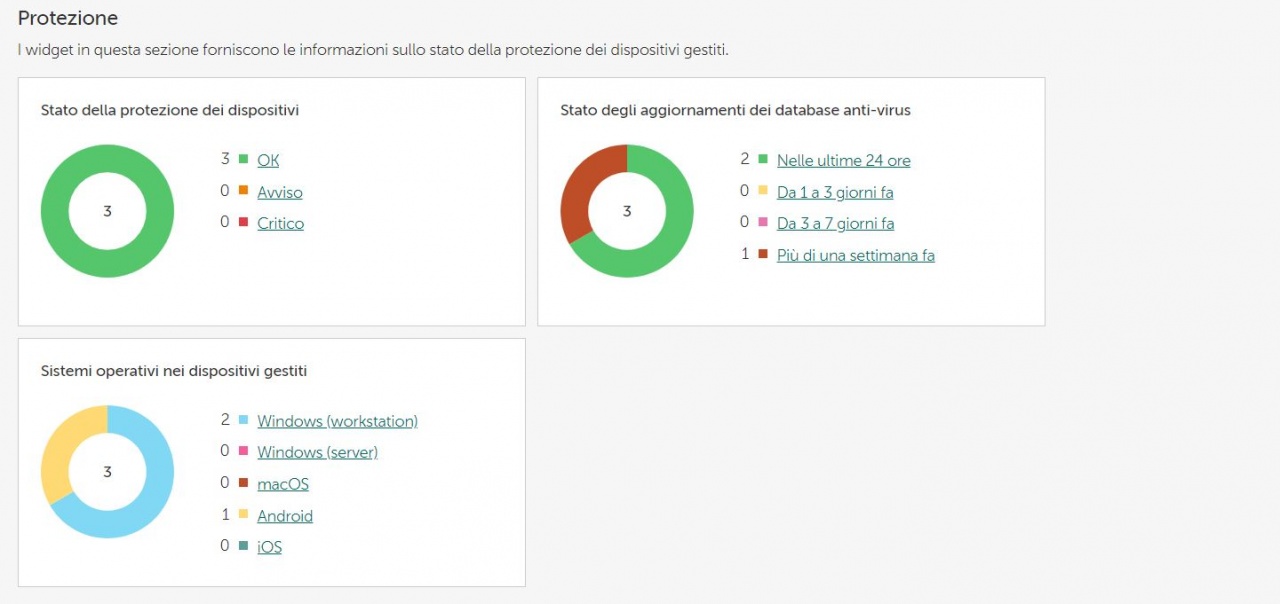

La stessa semplicità caratterizza il monitoraggio delle criticità e l'installazione delle patch. La dashboard è ben riuscita perché i numerosi grafici permettono di individuare le problematiche con un colpo d'occhio, senza bisogno di competenze specifiche.

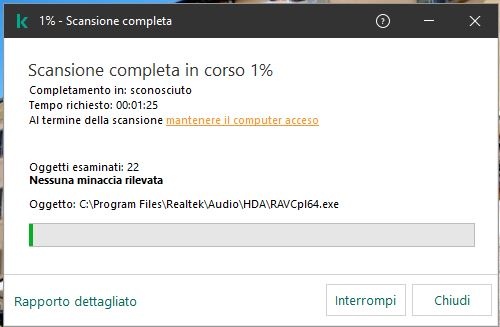

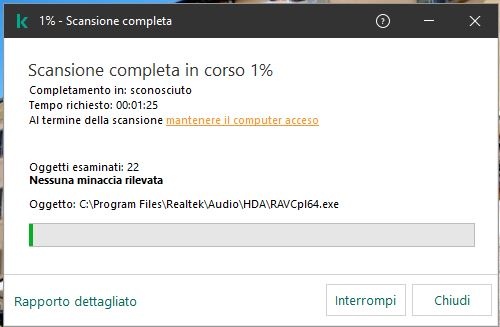

L'installazione dei client porta via un po' di tempo perché viene eseguite una scansione completa al termine del setup. La velocità con cui si svolge questo passaggio dipende da una serie di parametri, fra cui la velocità del disco fisso e la quantità di dati archiviati in locale. Consigliamo di spedire gli inviti appena prima della pausa pranzo, così che l'unica attività dispendiosa in termini di risorse sia liquidata entro la ripresa del lavoro, oppure al termine della giornata lavorativa.

I client non sono affatto appesantiti dalla presenza di questa protezione. Se l'impostazione degli aggiornamenti è oculata l'utente finale non si rende nemmeno conto delle attività che vengono svolte. Per esempio, noi abbiamo impostato per i PC la distribuzione degli aggiornamenti e delle patch dopo le 18:30, con l'opzione che, se il computer è spento all'orario prefissato, l'installazione prende corso all'avvio successivo. Così facendo, se l'utente dimentica di lasciare il computer acceso a fine giornata, non resta esposto a rischi. Sugli smartphone invece abbiamo impostato queste attività in concomitanza con spegnimento/riavvio per arrecare il minimo disturbo.

Sul fronte della protezione, abbiamo usato questo antivirus per un mese su diversi computer e prodotti mobile, durante il quale abbiamo per lo più lavorato normalmente. Come di norma abbiamo quindi usato massivamente la navigazione web, l'email e i servizi di archiviazione in cloud, diverse applicazioni di collaboration e videoconferenza, la suite Office.

Saltuariamente ci siamo imbarcati in rischiose sessioni di navigazione su siti poco raccomandabili, e abbiamo chiesto a terzi l'invio a ondate di email dannose, di cui abbiamo tentato di attivare i link. Nonostante questi atteggiamenti scellerati, computer e dispositivi mobili non hanno sortito alcun problema.

Per testare la gestione dei blocchi, abbiamo bloccato tutti i servizi cloud, i social, i siti e le periferiche che non usiamo per lavoro. Quando abbiamo provato ad accedervi il sistema non ce l'ha concesso, a conferma che le regole funzionano molto bene. Ci è mancata un po' la connessione VPN, che non è compresa nel pacchetto.

Kaspersky Endpoint Security Cloud si è rivelato un prodotto particolarmente interessante per le PMI, a cui offre una protezione semplice ma completa. Il suo vantaggio principale è che si tratta di un'applicazione tutto-in-uno che consente un buon controllo e un'ampia visibilità su tutti i prodotti, gli utenti e gli strumenti di lavoro.

La semplicità d'uso da parte dell'amministratore è un altro punto vincente, considerato che nelle PMI difficilmente si trovano figure tecniche dedicate esclusivamente alla sicurezza. Non richiedere corsi di formazione per usare e configurare correttamente il prodotto significa risparmiare tempo e budget, che sono due nodi critici delle piccole imprese.

La flessibilità è data da un investimento calibrato sulle necessità: la suite fornisce la stessa protezione a 10 o 100 utenti, a un prezzo calcolato sul numero di licenze necessarie, tenendo conto che quelle mobile non si conteggiano. Inoltre, la protezione è efficace su workstation Windows e Mac, file server Windows, smartphone e tablet iOS e Android.

Il fatto che la suite sia in cloud offre il vantaggio di essere gestibile tramite browser, di poter erogare protezione a tutto il parco macchine in tempi rapidissimi e senza bisogno di installazioni manuale. In caso un'azienda non disponga di personale con il tempo e le competenze minime per gestire questo prodotto, è molto semplice farlo gestire in outsourcing.

Da ricordare infine che l'ampia visibilità che questo prodotto fornisce su tutti i dispositivi aziendali, e le azioni di scansione automatica delle criticità e di patching sono di per sé un ottimo inizio per tutelare le risorse aziendali nel migliore dei modi contro le minacce note e sconosciute, compresi i ransomware.

Abbiamo ribadito più volte la necessità di adottare nuovi strumenti, capaci non solo di far fronte alle esigenze di questo periodo, ma a minacce che nel tempo si sono evolute e che richiedono l'apporto di Intelligenza Artificiale e machine learning per fornire una protezione adeguata.

Nell'ultimo mese abbiamo toccato con mano Kaspersky Endpoint Security Cloud Plus, un prodotto per le PMI con un parco macchine da 10 a 150 e più unità. La protezione abbraccia tutti i dispositivi abilitati ad accedere alle risorse aziendali, compresi quelli BYOD, ed è gestibile in maniera semplice tramite browser web.

La suite comprende le protezioni per sistemi Windows (Kaspersky Endpoint Security for Windows per workstation e file server) e Mac (Kaspersky Endpoint Security for Mac), e per dispositivi mobili con iOS e Android (Kaspersky Security for Mobile). La versione Plus che abbiamo provato comprende inoltre una protezione particolare per Office 365, che in epoca pandemica è diventato particolarmente soggetto ai tentativi di attacco.

Perché Endpoint Security Cloud Plus

In un momento in cui la maggior parte dei dipendenti lavora da casa, distribuire un software su ogni singolo computer può essere un problema. Come suggerisce il nome, Endpoint Security Cloud permette all'IT manager di configurare e gestire la protezione di tutto il parco macchine da remoto, senza mettere fisicamente mano agli endpoint o chiedere ai dipendenti di svolgere procedure complesse.

Inoltre, parliamo di un prodotto unico, che articola molte azioni finalizzate alla protezione. Blocca i file che costituiscono una minaccia, siano essi recapitati via email o residenti sul web. Svolge un'azione di prevenzione contro exploit e ransomware, agisce da firewall, bloccando gli attacchi provenienti dalla rete.

Tutto con un solo account per ciascun utente, a cui collegare tutti i prodotti che usa per lavorare, compresi un massimo di due dispositivi mobili. La gestione è centralizzata e avviene tramite la dashboard in cloud che permette di definire policy e permessi sia per gruppi di lavoro sia per singoli utenti, e tenere d'occhio tutto quello che accade.

Si può anche impostare la crittografia e fare il patch management da remoto per proteggere i dati aziendali sia abitualmente, sia nel caso in cui un dispositivo venga smarrito o rubato. Non ha importanza che un dipendente si connetta dall'ufficio o da casa e con quale dispositivo: la protezione che lo riguarda è sempre la stessa e viene comunque applicata.

Come vedremo di seguito, questa soluzione è anche un'arma per la prevenzione e il contrasto dello shadow IT: tramite il pannello di controllo in cloud si possono monitorare le condivisioni non sicure dei dati aziendali. L'amministratore IT può inoltre bloccare l'accesso degli utenti a risorse cloud non necessarie o non autorizzate in maniera semplice e veloce.

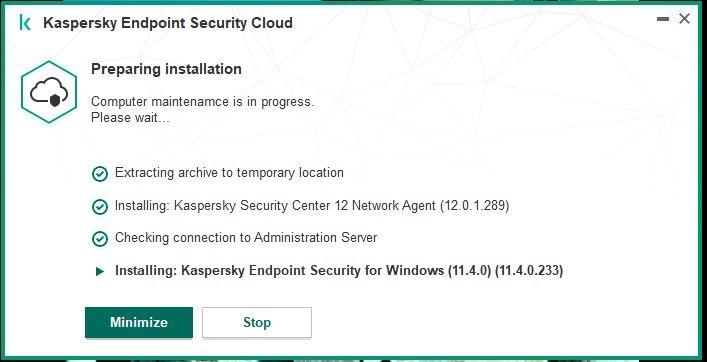

L'installazione

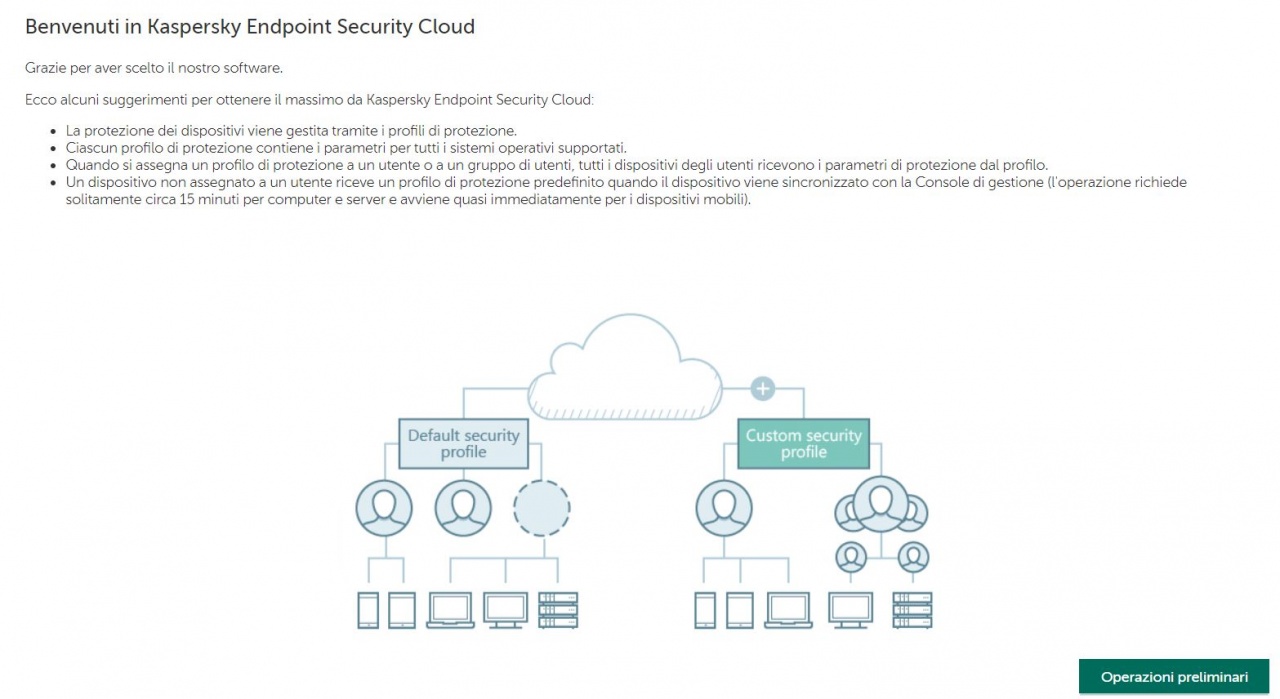

Per installare Endpoint Security Cloud Plus non c'è un pacchetto software da scaricare, c'è una pagina web sulla quale l'IT manager o chi per esso registra l'azienda, inserendo email e password della persona a cui farà capo la gestione della cyber security. Creato e verificato l'account, si accede al Kaspersky Business HUB, in cui una tantum vengono chiesti i dati dell'azienda: nome, indirizzo fisico e numero di dipendenti.

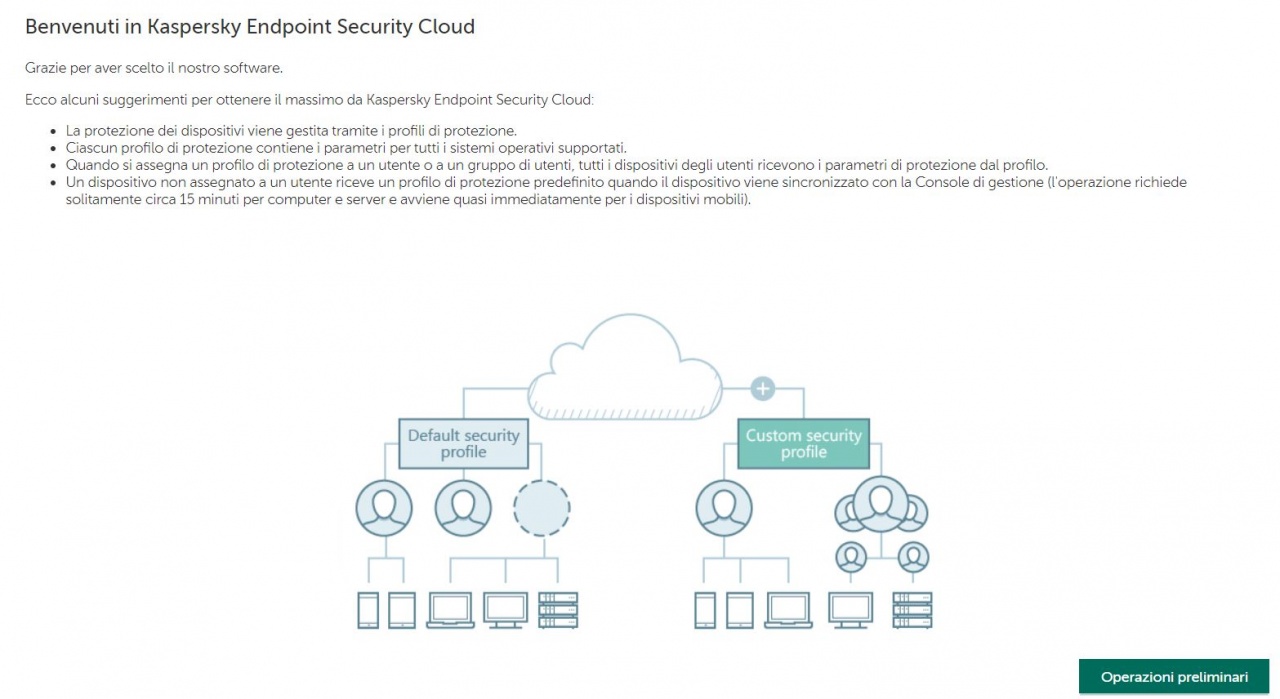

Kaspersky crea l'area di lavoro principale, in cui bisogna aggiungere gli utenti. Per praticità si può prendere un elenco testuale di indirizzi email aziendali e copiarlo nell'apposita area per risparmiare tempo. A questo punto è sufficiente premere il pulsante apposito per spedire gli inviti a tutta l'utenza in un colpo solo.

Abbiamo notato con piacere che vengono accettati sia gli indirizzi aziendali sia quelli privati (Gmail, Yahoo e simili): in epoca di pandemia molti utenti usano dispositivi BYOD pur di produrre, è ottimo poterli raggiungere con una protezione adeguata prima che accedano all'account aziendale con un dispositivo privo di una protezione di alto livello. In caso di BYOD consigliamo di controllare i requisiti minimi di sistema richiesti prima di procedere.

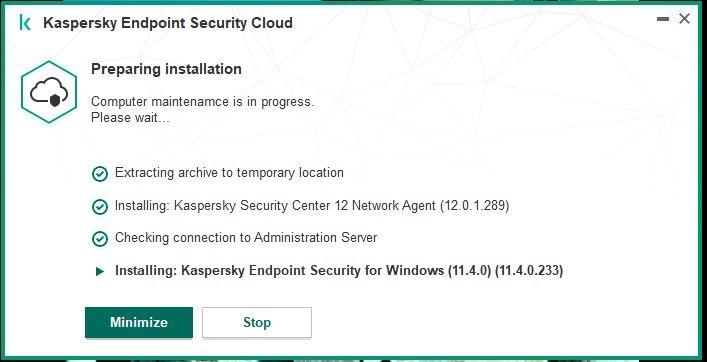

L'email che viene recapitata contiene una semplice spiegazione di quello che sta per accadere (l'installazione di un prodotto per la sicurezza) e il link da cui attivare l'installazione. Procedere è semplice: basta selezionare il link e dare il proprio assenso all'installazione, senza possibilità di commettere errori. Non appena i colleghi scaricano e installano automaticamente l'applicazione, la loro utenza entra nella colonna degli utenti attivi nella dashboard, insieme al numero di dispositivi protetti per ciascuno. Vengono quindi conteggiati sia i PC sia i prodotti mobile (sono inclusi nel costo due per ogni utenza).

Non a tutti i dispositivi è necessariamente associato un proprietario permanente. Si pensi per esempio ai server. Per questi casi specifici è possibile scaricare i pacchetti di distribuzione delle applicazioni di protezione e installarli "alla vecchia maniera". Nella console c'è una pagina apposita per questo, alla voce Pacchetti di distribuzione.

Da notare che tutti gli utenti hanno inizialmente una protezione assegnata per default, che è personalizzabile singolarmente o nell'ambito di politiche di gruppo che si andranno a definire successivamente. Nella sezione Rapporti si possono controllare i report di tutti i prodotti protetti, ripartiti per argomento: protezione, minacce, aggiornamenti, attacchi, vulnerabilità, tentativi di accesso ai servizi cloud e molto altro.

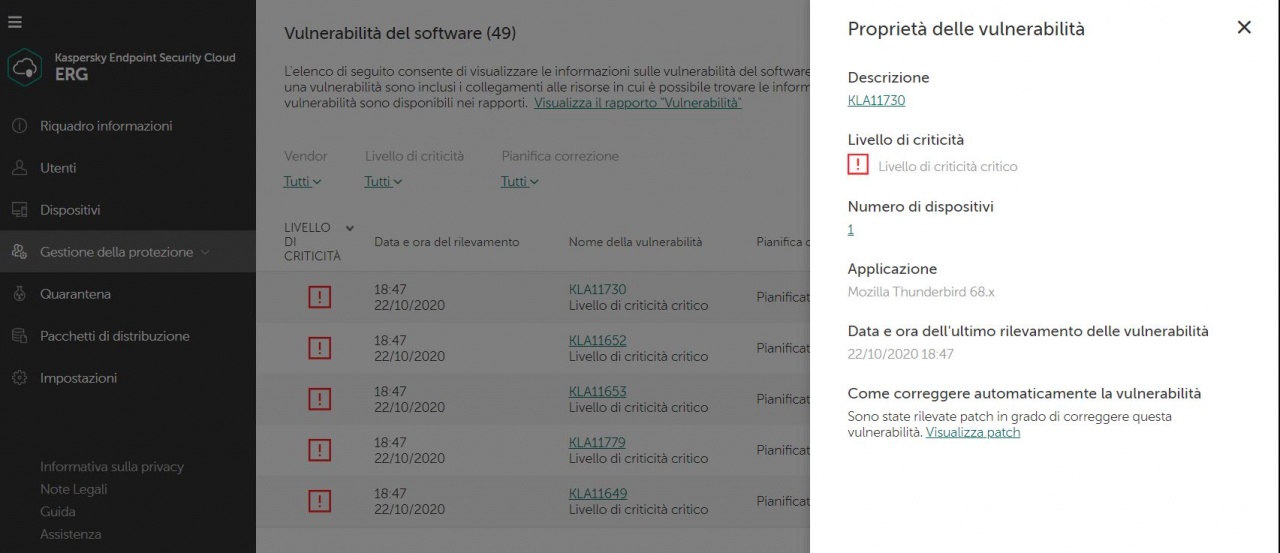

Una protezione proattiva

Dalla dashboard basta selezionare la voce Gestione della protezione. Qui si trova la Valutazione vulnerabilità, che è importante per avere un quadro preciso e dettagliato di tutto quello che potrebbe causare problemi alla sicurezza informatica. Per ciascuna vulnerabilità sono indicate data e ora di rilevamento, nome e relativa descrizione, numero di dispositivi interessati.

Usando l'apposito comando si può pianificare la scansione automatica delle vulnerabilità. Vale la pena ricordare che gli automatismi sono importanti per ottimizzare l'efficienza delle soluzioni di difesa senza portare via tempo prezioso agli addetti IT.

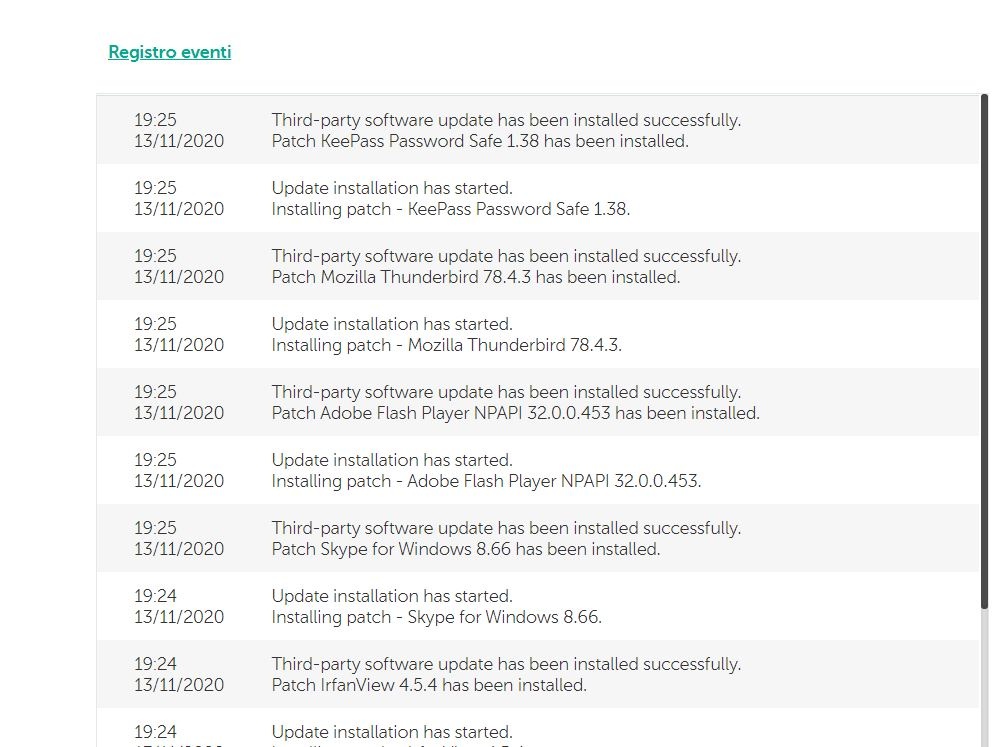

Nella stessa area c'è anche la Gestione patch, che permette di installare automaticamente gli aggiornamenti. In alcuni casi è richiesta l'accettazione del contratto di licenza: basta darlo una sola volta dalla console di gestione (è disponibile anche il link per leggere il contratto) per avviare gli update su tutto il parco macchine, oppure su un gruppo specifico di prodotti (client, workstation o server).

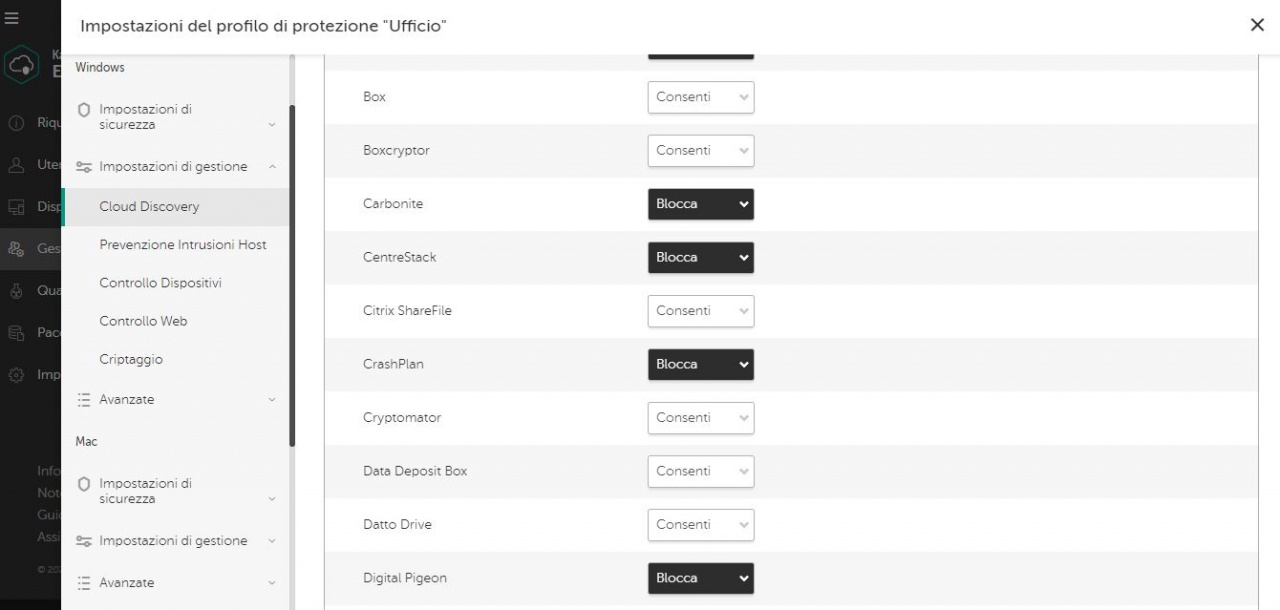

Molto interessante per la protezione dei dati, vero patrimonio delle aziende, è la funzione di codifica. È inserita nel menu Criptaggio, seguendo la voce "vai ai profili di protezione". Si possono creare profili di protezione, assegnarvi gli utenti, quindi cliccando su ciascun profilo definire il livello di protezione attiva. Usando i sottomenu a sinistra si possono definire la cifratura del disco fisso, il controllo web, abilitare Cloud Discovery per determinate applicazioni e disattivare l'accesso ad altre.

È possibile inoltre bloccare determinati dispositivi (ad esempio i pendrive, le unità a nastro o i floppy), l'accesso a determinate pagine web. In quest'ultimo caso non è necessario stilare un elenco certosino di siti, basta creare delle regole per tagliare fuori dalla navigazione intere categorie di siti, come gaming, scommesse, torrent, social network e via discorrendo.

Servizi cloud non autorizzati

Una delle maggiori novità che le aziende stanno affrontando in epoca di pandemia è l'esplosione dell'uso di servizi cloud non autorizzati, nel tentativo di accelerare il lavoro. Visto che questa scelta può danneggiare la sicurezza dei dati aziendali, è necessario contrastarla attivamente.

Nella parte alta della dashboard, alla voce monitoraggio, il riquadro delle Informazioni su Cloud Discovery mostra le attività che vengono svolte. Ci sono i dettagli relativi ai servizi di webmail e a quello di condivisione file, in cui sono elencati i cinque servizi più usati.

Cliccando sul singolo servizio è possibile vedere, nel riquadro sottostante, quali utenti lo stanno usando e da quali dispositivi. Nel profilo di protezione corrispondente si può bloccare l'accesso al servizio in questione. Nella sezione dei rapporti, poi, è possibile trovare quello "Cloud Discovery: tentativi di accesso ai servizi cloud andati a buon fine" in cui vedere i tentativi di accessi cloud andati a buon fine e i tentativi di accesso ai servizi cloud bloccati.

In questo caso sono dettagliati utente, dispositivo, servizio e numero di tentativi. I dati si possono esportare sottoforma di file PDF o tabelle di Excel.

Impostazioni di sicurezza

Parlando di un antimalware non si possono trascurare le impostazioni di sicurezza, che sono differenziate per sistemi Windows e Mac. In Windows i parametri standard sono tutti impostati su medi valori, ma possono essere personalizzati per utenti e/o per gruppi (quest'ultima è l'opzione più veloce).

La protezione da file che potrebbero costituire delle minacce passa al setaccio tutti i file che vengono aperti, salvati e avviati sul disco fisso interno, unità rimovibili e unità di rete. L'analisi avviene in base al formato se si lascia l'impostazione media, oppure riguarda tutti i file se si sceglie la protezione massima.

Com'è facile intuire, la protezione delle minacce via email esamina i messaggi in entrata e in uscita per verificare la presenza di oggetti pericolosi. Sono supportati i seguenti protocolli: POP3, SMTP, IMAP, MAPI e NNTP.

Sul fronte delle minacce web viene esaminato tutto il traffico in entrata, e in caso venga rilevata una minaccia subentra il blocco del download. Abilitando il controllo web nelle impostazioni (per default è disattivato) è possibile monitorare l'accesso ai siti Web in base ai contenuti e alla posizione. Per default è abilitato anche il firewall, che può essere configurato con regole personalizzate.

Per quello che concerne la parte Android c'è un discorso a parte. Se i dispositivi sono di proprietà degli utenti può essere opinabile imporre limitazioni. Se invece il telefono è aziendale le cose cambiano, ed è lecito fare sì che i dipendenti non possano installare app che mettano a rischio la sicurezza.

In questo caso diventano interessanti la possibilità di bloccare un elenco di app, oppure di consentire l'accesso solo a quelle autorizzate e il controllo di conformità. In quest'ultimo caso si può decidere di inviare all'amministratore o all'utente un rapporto sulla mancata conformità delle impostazioni del dispositivo ai requisiti di sicurezza aziendali.

La parte client

Il client installato sui dispostivi degli utenti serve solo per interfacciarsi con la dashboard online e attivare gli aggiornamenti e tutte le soluzioni previste dal profilo utente. Di fatto l'utente finale non può fare nulla, se non consultare i Rapporti a scopo informativo, richiedere assistenza e prendere visione di alcune delle impostazioni, senza poter apportare modifiche a quanto definito dall'amministratore IT.

Su mobile l'interfaccia è ancora più minimale: notifica che la protezione è attiva, la data dell'ultima scansione e quella dell'aggiornamento del database.

Esperienza d'uso

Installare e gestire Kaspersky Endpoint Security Cloud Plus è molto semplice. La fase di apprendimento porta via pochissimo tempo e tutte le impostazioni sono talmente intuitive che non servono approfondimenti mirati. Sulla pagina principale della suite ci sono tre brevi video che illustrano le funzioni di base: basta una manciata di minuti per capire come procedere con le configurazioni.Aggiungere utenti e creare gruppi è semplice e veloce anche con molti utenti perché, se inizialmente si importano gli indirizzi email di tutti i dipendenti, è poi veloce la creazione di gruppi di lavoro con differenti esigenze di sicurezza. Anche stabilire i servizi che non devono essere accessibili, i siti bannati e altri divieti è facile, perché basta agire sui gruppi invece che sui singoli utenti.

La stessa semplicità caratterizza il monitoraggio delle criticità e l'installazione delle patch. La dashboard è ben riuscita perché i numerosi grafici permettono di individuare le problematiche con un colpo d'occhio, senza bisogno di competenze specifiche.

L'installazione dei client porta via un po' di tempo perché viene eseguite una scansione completa al termine del setup. La velocità con cui si svolge questo passaggio dipende da una serie di parametri, fra cui la velocità del disco fisso e la quantità di dati archiviati in locale. Consigliamo di spedire gli inviti appena prima della pausa pranzo, così che l'unica attività dispendiosa in termini di risorse sia liquidata entro la ripresa del lavoro, oppure al termine della giornata lavorativa.

I client non sono affatto appesantiti dalla presenza di questa protezione. Se l'impostazione degli aggiornamenti è oculata l'utente finale non si rende nemmeno conto delle attività che vengono svolte. Per esempio, noi abbiamo impostato per i PC la distribuzione degli aggiornamenti e delle patch dopo le 18:30, con l'opzione che, se il computer è spento all'orario prefissato, l'installazione prende corso all'avvio successivo. Così facendo, se l'utente dimentica di lasciare il computer acceso a fine giornata, non resta esposto a rischi. Sugli smartphone invece abbiamo impostato queste attività in concomitanza con spegnimento/riavvio per arrecare il minimo disturbo.

Sul fronte della protezione, abbiamo usato questo antivirus per un mese su diversi computer e prodotti mobile, durante il quale abbiamo per lo più lavorato normalmente. Come di norma abbiamo quindi usato massivamente la navigazione web, l'email e i servizi di archiviazione in cloud, diverse applicazioni di collaboration e videoconferenza, la suite Office.

Saltuariamente ci siamo imbarcati in rischiose sessioni di navigazione su siti poco raccomandabili, e abbiamo chiesto a terzi l'invio a ondate di email dannose, di cui abbiamo tentato di attivare i link. Nonostante questi atteggiamenti scellerati, computer e dispositivi mobili non hanno sortito alcun problema.

Per testare la gestione dei blocchi, abbiamo bloccato tutti i servizi cloud, i social, i siti e le periferiche che non usiamo per lavoro. Quando abbiamo provato ad accedervi il sistema non ce l'ha concesso, a conferma che le regole funzionano molto bene. Ci è mancata un po' la connessione VPN, che non è compresa nel pacchetto.

Conclusioni

Kaspersky Endpoint Security Cloud si è rivelato un prodotto particolarmente interessante per le PMI, a cui offre una protezione semplice ma completa. Il suo vantaggio principale è che si tratta di un'applicazione tutto-in-uno che consente un buon controllo e un'ampia visibilità su tutti i prodotti, gli utenti e gli strumenti di lavoro.

La semplicità d'uso da parte dell'amministratore è un altro punto vincente, considerato che nelle PMI difficilmente si trovano figure tecniche dedicate esclusivamente alla sicurezza. Non richiedere corsi di formazione per usare e configurare correttamente il prodotto significa risparmiare tempo e budget, che sono due nodi critici delle piccole imprese.

La flessibilità è data da un investimento calibrato sulle necessità: la suite fornisce la stessa protezione a 10 o 100 utenti, a un prezzo calcolato sul numero di licenze necessarie, tenendo conto che quelle mobile non si conteggiano. Inoltre, la protezione è efficace su workstation Windows e Mac, file server Windows, smartphone e tablet iOS e Android.

Il fatto che la suite sia in cloud offre il vantaggio di essere gestibile tramite browser, di poter erogare protezione a tutto il parco macchine in tempi rapidissimi e senza bisogno di installazioni manuale. In caso un'azienda non disponga di personale con il tempo e le competenze minime per gestire questo prodotto, è molto semplice farlo gestire in outsourcing.

Da ricordare infine che l'ampia visibilità che questo prodotto fornisce su tutti i dispositivi aziendali, e le azioni di scansione automatica delle criticità e di patching sono di per sé un ottimo inizio per tutelare le risorse aziendali nel migliore dei modi contro le minacce note e sconosciute, compresi i ransomware.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot