Attacchi crittografati in crescita del 260%

I cyber criminali fanno sempre più uso della crittografia SSL per mascherare gli attacchi, sfruttando anche brand affidabili come Microsoft e Dropbox. L'unica via d'uscita è l'ispezione del traffico.

I cyber criminali fanno sempre più uso di malware crittografati per bypassare i controlli di sicurezza. Il dato circola da tempo, a conferirgli una nuova dimensione è il report State of Encrypted Attacks 2020 pubblicato da ThreatLabZ, il team dei ricercatori Zscaler. Analizza le minacce filtrate dal cloud Zscaler da gennaio a settembre 2020 e tira una conclusione inquietante: le minacce basate sulla crittografia siano cresciute del 260%.

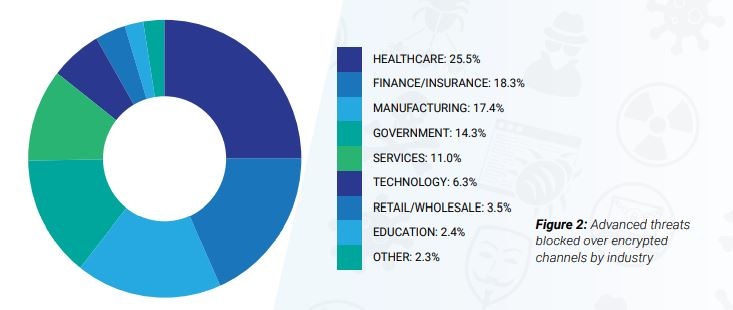

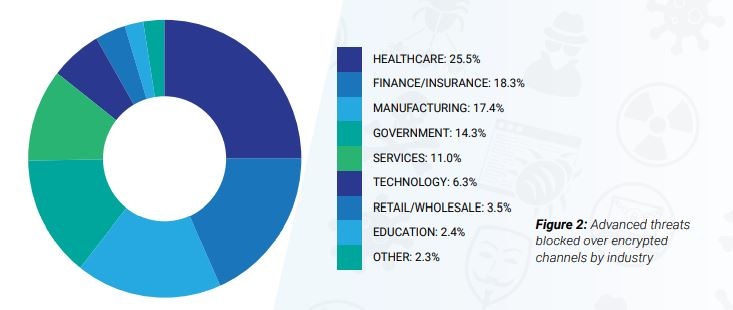

Significa che fra le tecniche emergenti usate dalla criminalità informatica c'è il forte impiego di canali crittografati per aggirare i controlli di sicurezza legacy. Quantificate in numeri, nel periodo in esame Zscaler ha bloccato 6,6 miliardi di minacce alla sicurezza nascoste all'interno del traffico crittografato, pari a una media di 733 milioni di blocchi al mese. Ad essere bersagliati sono stati il sistema sanitario (25,5%), seguito da Finanza e assicurazioni (18,3%), Manifatturiero (17,4%), Pubblica amministrazione (14,3%) e Servizi (13,8%).

Pensare che se un sito usa la crittografia SSL allora è sicuro, è un grave errore. La crittografia SSL è stata progettata per proteggere il traffico da occhi indiscreti. I cyber criminali però la sfruttano ampiamente per nascondere gli attacchi, trasformando l'uso della crittografia in una potenziale minaccia, in assenza di un'adeguata ispezione.

L'unica difesa è l'ispezione del traffico crittografato, che è ormai un componente chiave delle difese di sicurezza di ogni azienda. Però non è semplice da attuare. I firewall faticano a fornire le prestazioni e la capacità necessarie per decifrare, ispezionare e crittografare nuovamente il traffico in modo efficace. Per questo molte aziende consentono ad almeno una parte del traffico cifrato di passare senza controllo. Quasi sempre si tratta di traffico proveniente dai fornitori di servizi cloud e altri ritenuti "attendibili".

Una scelta che secondo Zscaler apre una lacuna critica. Non ispezionare tutto il traffico rende vulnerabili ad attacchi di phishing e di malware che potrebbero rivelarsi disastrosi. Il tema è che tutto il traffico che si muove attraverso canali crittografati non può più essere considerato attendibile semplicemente in virtù di un certificato digitale.

I criminali informatici hanno creato sofisticate catene di attacco che iniziano con una email di phishing contenente un exploit o un malware nascosto. Tali email passano indenni i sistemi di sicurezza perché l'exploit o il malware nascosto sono crittografati. Se un utente seleziona il contenuto malevolo l'attacco passa alla fase di installazione del malware, e infine all'esfiltrazione di dati aziendali.

I ricercatori di Zscaler hanno rilevato un aumento di 5 volte degli attacchi ransomware sul traffico criptato a partire da marzo, quando l'Organizzazione Mondiale della Sanità ha dichiarato la pandemia. Una ricerca precedente pubblicata da Zscaler ha indicato un picco del 30.000% delle minacce legate al COVID, quando i criminali informatici hanno iniziato a sfruttare i timori relativi al virus.

Gli attacchi di phishing raggiungono il picco di quasi 200 milioni: essendo i più utilizzati su SSL, nei primi nove mesi del 2020 i tentativi di phishing hanno raggiunto oltre 193 milioni di casi. Il settore manifatturiero è stato il più colpito (38,6%), seguito dai servizi (13,8%) e dalla sanità (10,9%).

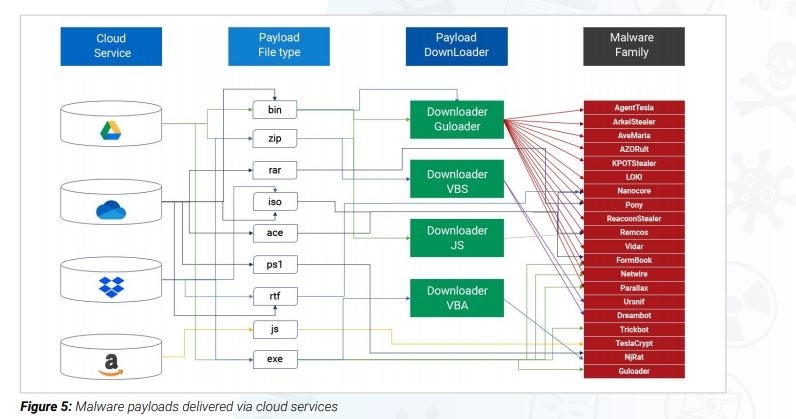

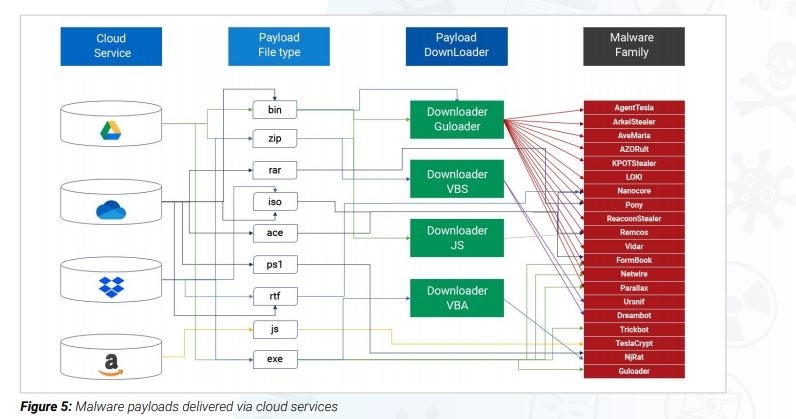

Il 30% degli attacchi basati su SSL è stato sferrato attraverso fornitori di servizi cloud affidabili: i criminali informatici approfittano della reputazione di fornitori di cloud affidabili come Dropbox, Google, Microsoft e Amazon per distribuire malware su canali crittografati.

Microsoft rimane il brand più bersagliato dal phishing basato su SSL. Altri marchi popolari per lo spoofing sono PayPal e Google. Inoltre, durante la pandemia, i criminali informatici stanno sempre più diffondendo campagne di spoofing per Netflix e altri servizi di intrattenimento in streaming.

Significa che fra le tecniche emergenti usate dalla criminalità informatica c'è il forte impiego di canali crittografati per aggirare i controlli di sicurezza legacy. Quantificate in numeri, nel periodo in esame Zscaler ha bloccato 6,6 miliardi di minacce alla sicurezza nascoste all'interno del traffico crittografato, pari a una media di 733 milioni di blocchi al mese. Ad essere bersagliati sono stati il sistema sanitario (25,5%), seguito da Finanza e assicurazioni (18,3%), Manifatturiero (17,4%), Pubblica amministrazione (14,3%) e Servizi (13,8%).

Il traffico SSL nasconde i malware

Pensare che se un sito usa la crittografia SSL allora è sicuro, è un grave errore. La crittografia SSL è stata progettata per proteggere il traffico da occhi indiscreti. I cyber criminali però la sfruttano ampiamente per nascondere gli attacchi, trasformando l'uso della crittografia in una potenziale minaccia, in assenza di un'adeguata ispezione.

Analisi del traffico crittografato: una priorità per la sicurezza IT - La quota di traffico Internet crittografato sale costantemente, è importante che anche questo sia esaminato nelle fasi di definizione delle connessioni.I cybercriminali sono ben consci del fatto che la crittografia SSL/TLS è lo standard del settore per proteggere i dati in transito. È proprio per questo che sfruttano lo stesso standard, escogitando modi intelligenti per nascondere il malware all'interno del traffico crittografato.

L'unica difesa è l'ispezione del traffico crittografato, che è ormai un componente chiave delle difese di sicurezza di ogni azienda. Però non è semplice da attuare. I firewall faticano a fornire le prestazioni e la capacità necessarie per decifrare, ispezionare e crittografare nuovamente il traffico in modo efficace. Per questo molte aziende consentono ad almeno una parte del traffico cifrato di passare senza controllo. Quasi sempre si tratta di traffico proveniente dai fornitori di servizi cloud e altri ritenuti "attendibili".

Una scelta che secondo Zscaler apre una lacuna critica. Non ispezionare tutto il traffico rende vulnerabili ad attacchi di phishing e di malware che potrebbero rivelarsi disastrosi. Il tema è che tutto il traffico che si muove attraverso canali crittografati non può più essere considerato attendibile semplicemente in virtù di un certificato digitale.

I criminali informatici hanno creato sofisticate catene di attacco che iniziano con una email di phishing contenente un exploit o un malware nascosto. Tali email passano indenni i sistemi di sicurezza perché l'exploit o il malware nascosto sono crittografati. Se un utente seleziona il contenuto malevolo l'attacco passa alla fase di installazione del malware, e infine all'esfiltrazione di dati aziendali.

Altri risultati emersi dal report

I ricercatori di Zscaler hanno rilevato un aumento di 5 volte degli attacchi ransomware sul traffico criptato a partire da marzo, quando l'Organizzazione Mondiale della Sanità ha dichiarato la pandemia. Una ricerca precedente pubblicata da Zscaler ha indicato un picco del 30.000% delle minacce legate al COVID, quando i criminali informatici hanno iniziato a sfruttare i timori relativi al virus.

Gli attacchi di phishing raggiungono il picco di quasi 200 milioni: essendo i più utilizzati su SSL, nei primi nove mesi del 2020 i tentativi di phishing hanno raggiunto oltre 193 milioni di casi. Il settore manifatturiero è stato il più colpito (38,6%), seguito dai servizi (13,8%) e dalla sanità (10,9%).

Il 30% degli attacchi basati su SSL è stato sferrato attraverso fornitori di servizi cloud affidabili: i criminali informatici approfittano della reputazione di fornitori di cloud affidabili come Dropbox, Google, Microsoft e Amazon per distribuire malware su canali crittografati.

Microsoft rimane il brand più bersagliato dal phishing basato su SSL. Altri marchi popolari per lo spoofing sono PayPal e Google. Inoltre, durante la pandemia, i criminali informatici stanno sempre più diffondendo campagne di spoofing per Netflix e altri servizi di intrattenimento in streaming.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS