Protezione delle email e awareness sono le basi della cyber security

Proofpoint focalizza la sua attività sulla protezione delle email e sull'awareness, perché sono i cardini della sicurezza aziendale.

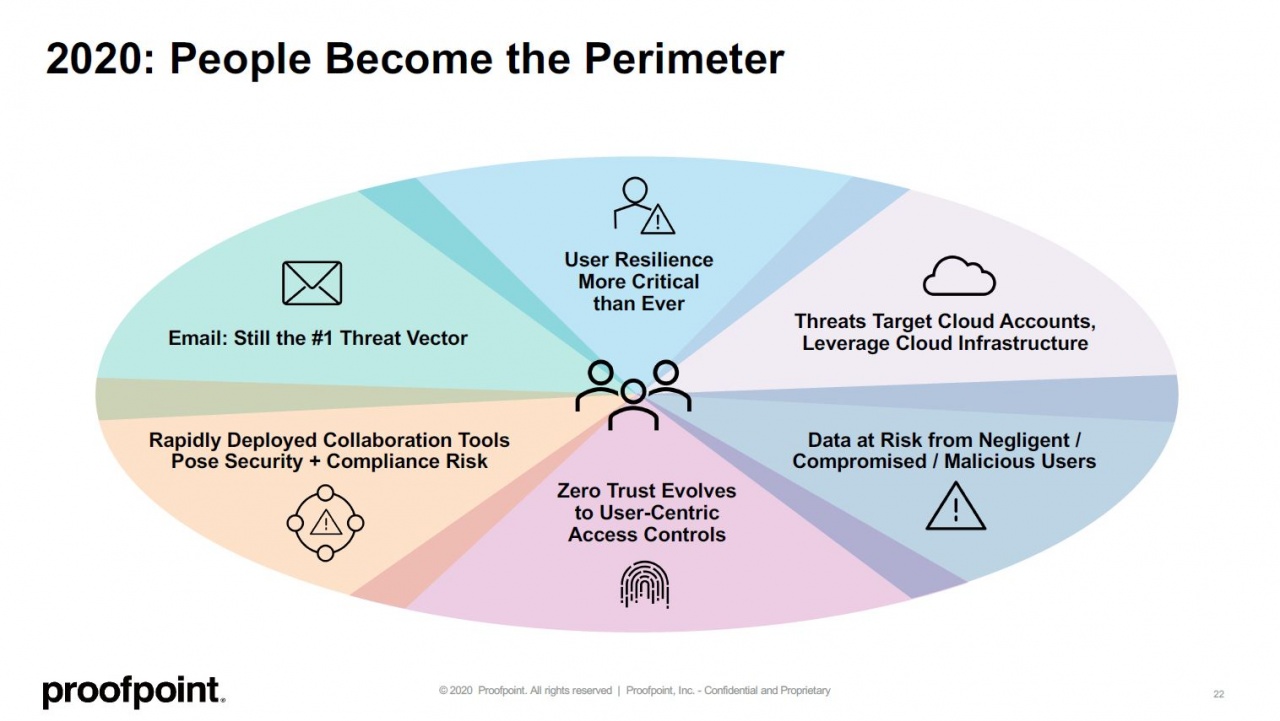

Contrastare le minacce alla cyber security in epoca COVID-19 è un'impresa complessa. Da una parte perché la maggior parte degli attacchi passa per sofisticate campagne di phishing, con email che spesso non includono allegati malevoli facili da stanare. Dall'altra perché lo smart working ha del tutto dissolto il perimetro aziendale. In questo scenario la visione people centric di Proofpoint si inserisce in maniera efficace, come ci ha spiegato Luca Maiocchi, Country Manager di Proofpoint Italia.

Rilevamenti condotti su oltre 8.000 clienti enterprise e 60/70.000 clienti SMB nel mondo evidenziano come phishing e banking trojan siano le minacce più dilaganti nel periodo fra maggio e novembre 2020. L'Italia è in linea con il resto del mondo, con la differenza che da noi è ancora molto diffuso il malware.

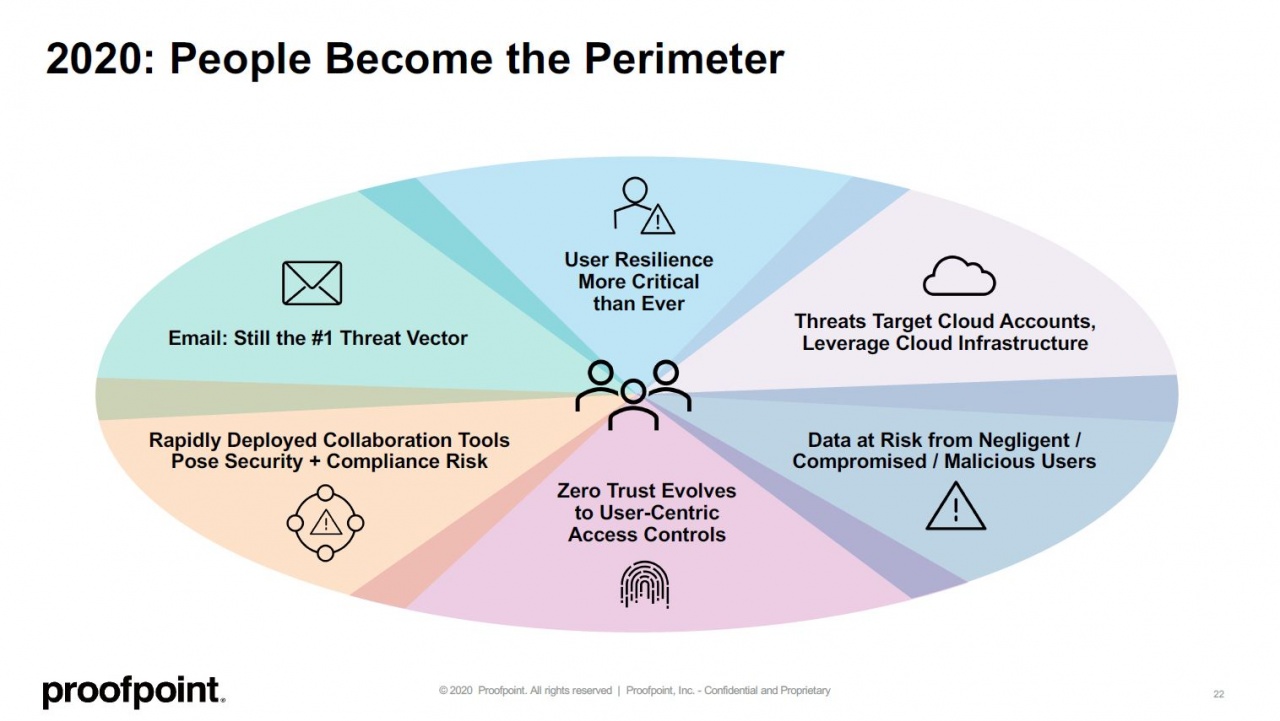

Il tema, anche conseguente alla situazione pandemica, è proprio legato al fatto che ormai quasi tutti lavorano da casa, collegati coi propri PC o con i PC aziendali tramite la propria Wi-Fi. Inoltre c'è un'impennata nell'uso di sistemi di collaboration, che fra l'altro sono spesso in cloud.

Questa situazione, più che cambiare il paradigma e spostare l'attenzione sugli endpoint, secondo Proofpoint ha spostato decisamente il focus sulla persona. Ecco perché l'azienda ha adottato da tempo un approccio people centric: tutte le soluzioni sono orientate alla protezione degli utenti, non dei sistemi.

Luca Maiocchi, Country Manager di Proofpoint Italia

Luca Maiocchi, Country Manager di Proofpoint Italia

Il fatto che il phishing sia il maggiore vettore d'attacco ha come conseguenza che, nella gran parte degli attacchi, quasi sempre si parte da un'azione che una persona deve compiere. Ne segue che le persone sono diventate il nuovo perimetro e il target degli attacchi. Pensiamo alla compromissione degli account mediante il furto delle credenziali, che è uno dei maggiori problemi da gestire con la diffusione dei servizi cloud.

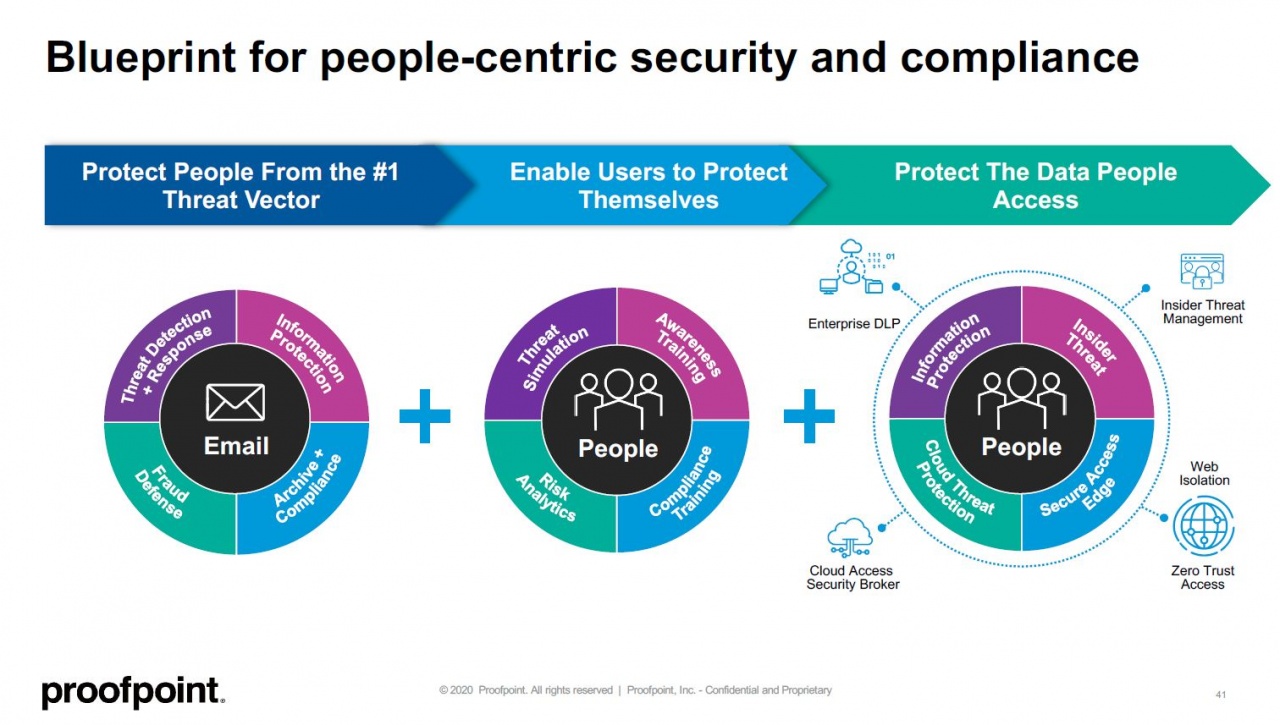

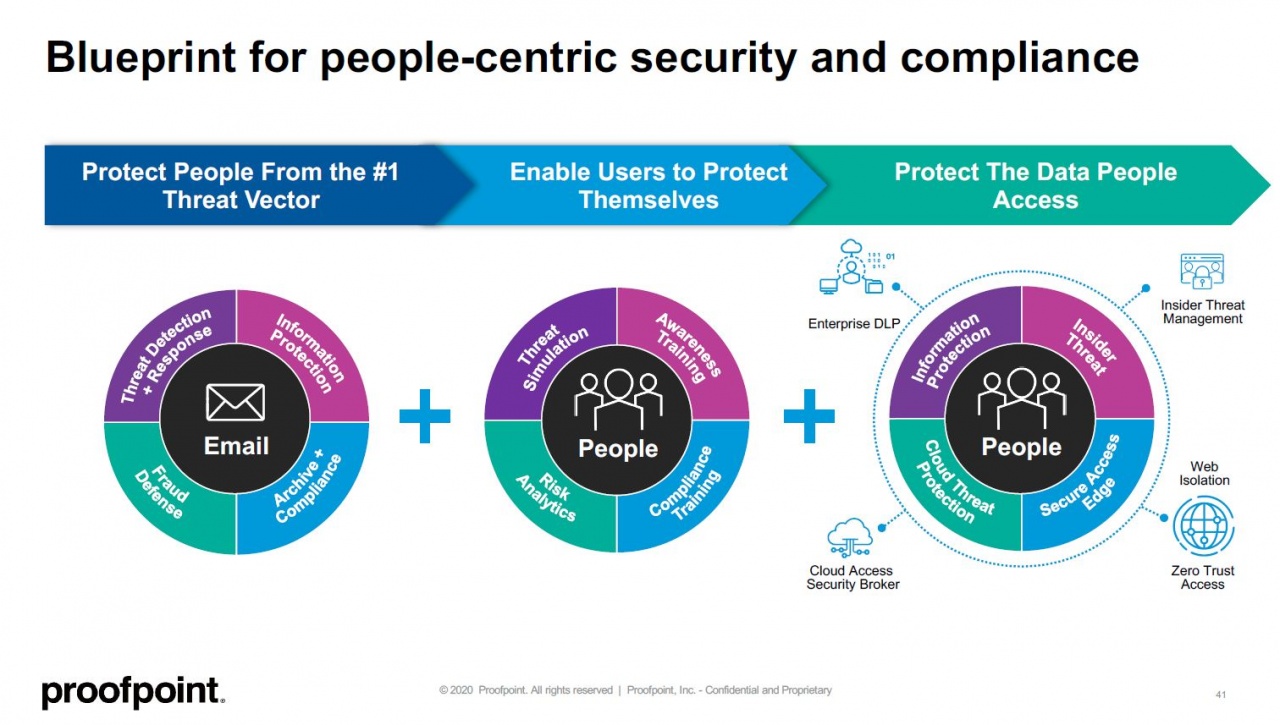

L'approccio di Proofpoint è quindi quello di "costruire intorno alla persona un nuovo bastione di sicurezza. Essendo l'email il vettore di attacco principale noi proteggiamo il più possibile questo vettore, difendendo sia l'email aziendale che quella privata".

Per lo stesso motivo, l'altro punto su cui lavorare è l'awareness. "È importantissimo preparare chi lavora da casa, soprattutto adesso che le difese del perimetro aziendale non ci sono più e si usano strumenti nuovi. Occorre educare le persone ai nuovi rischi, che non vuole dire fare un corso veloce una volta all'anno, ma creare un percorso che abbia come obiettivo di cambiare il comportamento delle persone," rimarca Maiocchi.

In pratica bisogna creare degli automatismi che facciano in modo che ogni volta che accade qualcosa di strano ci sia una reazione adeguata. Soprattutto bisogna evitare di cliccare ovunque, e di credere a tutto quello che arriva.

Il terzo tema sono i dati, perché di fatto le persone creano dati, li spostano e vi accedono. Insider Threat Management (ITM) consiste nella gestione del rischio interno all'azienda. Anche qui Proofpoint mette al centro la persona. Come ricorda Maiocchi, "il dato da solo non si muove, perché esca dall'azienda qualcuno deve fare un download, deve copiare il file da un'altra parte o spedirlo via email".

Da qui deriva la strategia dell'azienda: allertare sui comportamenti strani da parte degli utenti quando utilizzano i dati in modo non corretto o rischioso. A fronte di comportamenti non convenzionali degli utenti, la piattaforma ObserveIT ITM allerta chi di dovere o eventualmente impedisce l'azione.

Proofpoint integra il suo approccio con una componente Zero Trust ereditata dall'acquisizione di Meta Networks. Questa tecnologia infatti si discosta dall'approccio network oriented (le vecchie VPN), di cui in sostanza inverte la prospettiva rivolgendola verso l'utente.

Zero Trust è una tipologia di accesso user centric: l'utente accede a una risorsa, nel caso di Proofpoint attraverso una meta rete (una rete che sta al di sopra delle reti), tramite degli accessi pop. In questa fase di accesso viene riconosciuto, ma non ha accesso in automatico a nulla: sta a chi gestisce il sistema dare l'accesso a risorse interne, sul data center o in cloud.

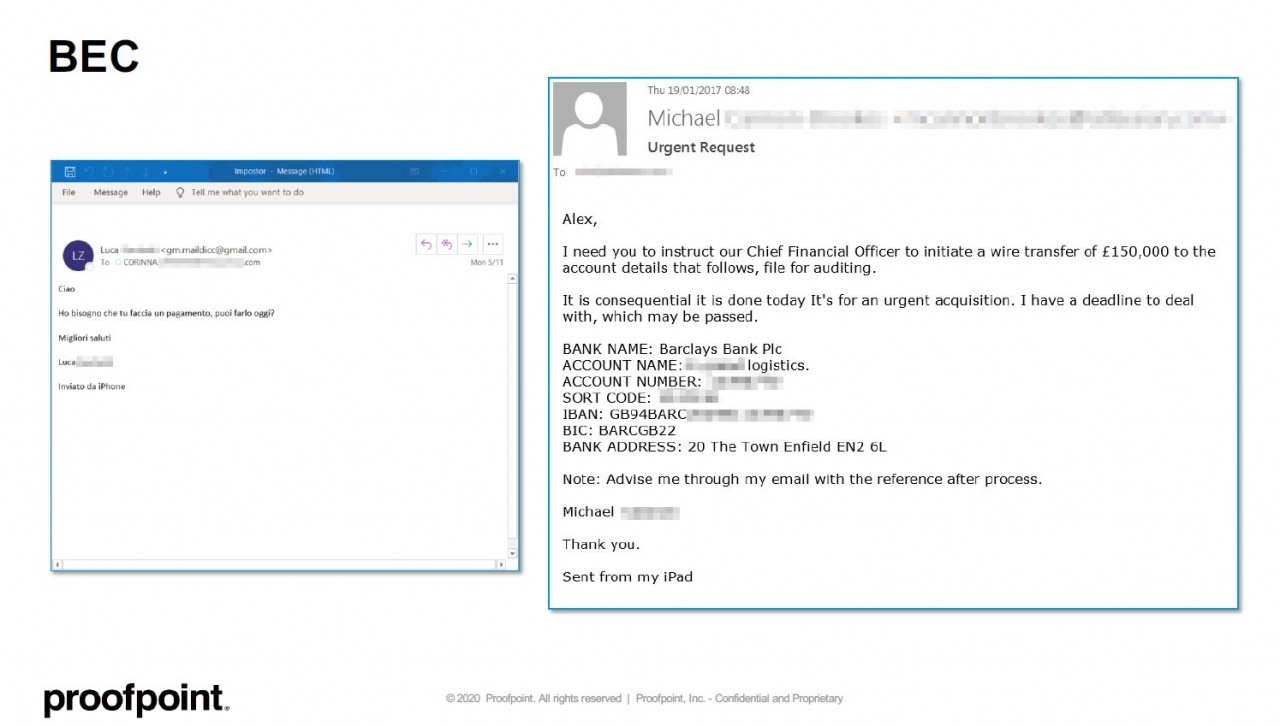

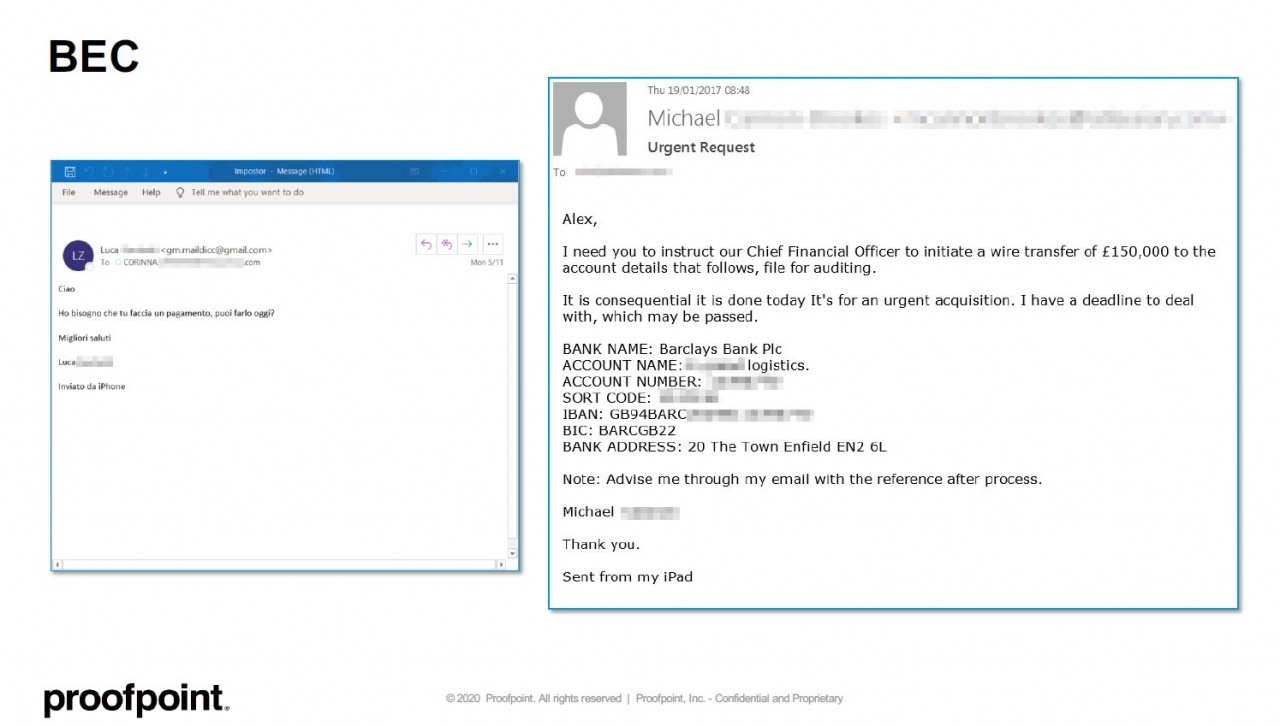

Il ruolo di Intelligenza Artificiale e machine learning è ormai molto importante nel contrasto alle minacce che arrivano via email. Una buona parte delle analisi (sia statiche che dinamiche) viene fatta tramite questi strumenti. Pensiamo per esempio agli attacchi BEC: sono difficili da rilevare perché l'email non contiene né attachment né link. Sono semplicemente un testo in cui qualcuno ordina di fare qualcosa, con il dettaglio che quel qualcuno non è quello che pensa l'interlocutore, ma un impostore.

Nel caso dello spoofing l'attaccante usa l'indirizzo email sorgente di una persona. Con gli account compromessi è addirittura un account autentico interno all'azienda a gestire la truffa, che è ancora più rischioso, soprattutto se si tratta del direttore finanziario piuttosto che un dirigente.

Intercettare queste minacce è veramente complesso se non si fanno analisi tramite strumenti di Intelligenza Artificiale, perché le analisi tradizionali falliscono. Occorre analizzare i flussi delle email, cercando di costruire una sorta di baseline che permetta di lanciare un allarme quando qualcosa si differenzia dalla routine. Nei prodotti di email security di Proofpoint c'è la parte di Impostor Classification che conduce analisi proprio su questa specifica tipologia di attacco.

Intercettare queste minacce è veramente complesso se non si fanno analisi tramite strumenti di Intelligenza Artificiale, perché le analisi tradizionali falliscono. Occorre analizzare i flussi delle email, cercando di costruire una sorta di baseline che permetta di lanciare un allarme quando qualcosa si differenzia dalla routine. Nei prodotti di email security di Proofpoint c'è la parte di Impostor Classification che conduce analisi proprio su questa specifica tipologia di attacco.

Riguardo all'email, un'altra azione consiste nelle prove di intrusione, che concorrono a comporre un indice di rischio sulle persone. Si compone del numero di attacchi a cui un determinato dipendente è sottoposto, di quali privilegi ha in azienda e dal suo indice di vulnerabilità, ossia se la persona tende a cliccare troppo su link e allegati sospetti. Quest'ultimo dato scaturisce appunto dalle prove di intrusione, o phishing simulation.

Office 365 è la suite applicativa più usata, ed è bersagliata da numerosissimi attacchi. Proofpoint offre una soluzione di protezione ad hoc che è composta da più parti. Tutte le email che passano per Office 365 sono protette a 360 gradi con la suite standard di Proofpoint, che include anche tutta la parte di compliance e di archiviazione.

Nell'ambito della cloud security, la soluzione CASB di Proofpoint si interconnette nativamente in Office 365. Svolge un'azione di tutela contro la compromissione degli account, mediante un sistema di gestione e di analisi dell'accesso agli account che permette in modo abbastanza veloce e con pochi falsi positivi di segnalare la compromissione di un account. L'esempio più banale è quello della verifica sui login consecutivi in tempi molto stretti, e da località differenti.

Inoltre, applica le stesse tecniche impiegate per le email per condurre l'analisi dei documenti, per esempio le sandbox. Vengono analizzati gli attachment, così come i documenti in Sharepoint. Il senso è che un file infetto viene individuato, sia che sia stato recapitato via email o condiviso nell'area di lavoro.

Nella sostanza, tutte le tipologie di analisi di sicurezza e di gestione del dato vengono eseguite da questo sistema, che si occupa anche della gestione delle applicazioni di terze parti e dello Shadow IT. Lo stesso sistema è compatibile anche con G-Suite, applicazioni SaaS quali Salesforce, Dropbox e altri.

Su questo tema Proofpoint punta tutto sul monitoraggio delle email, forte del fatto che la stragrande maggioranza dei malware viene veicolato tramite la posta elettronica. Un blocco efficace delle minacce alla fonte, nella prima fase dell'attacco, è secondo l'azienda il modo migliore per proteggere l'utente.

Tutta la parte di email protection e sandboxing avanzato permette di gestire sia malware conosciuti si quelli zero-day, grazie a una serie di analisi condotte sia sui sistemi virtuali sia su quelli bare-metal. Se un attachment contiene un malware protetto da sistemi anti evasione, la classica sandbox non funziona. Quando vengono "esplosi" forzatamente in un ambiente virtuale non rivelano il loro lato oscuro.

La soluzione di Proofpoint aggira il problema eseguendo il file sospetto in un sistema bare-metal, ossia su sistemi hardware dedicati. In caso anche questo tentativo andasse a vuoto si arriva all'ispezione del codice da parte di un analista. Ovviamente la procedura richiede tempo, quindi in caso di malware zero-day viene data all'utente la scelta se attendere o aprire il file mentre l'analisi è in corso. Nel secondo caso si attiva un sistema di threat rensponse che attiva un auto pool: se al termine dell'analisi un allegato si verifica pericoloso, in automatico il sistema prende tutte le email che sono state consegnate a tutti i destinatari e le rimuove dalle caselle di posta.

Lo stesso tipo di controllo viene eseguito sui file condivisi in Sharepoint e altri servizi cloud, e le potenziali minacce vengono gestire tramite sandbox o web isolation. In questo secondo caso, l'utente non avvia la navigazione con il suo browser, ma tramite un browser virtuale in cloud, di cui l'utente vede solo un innocuo mirroring.

Lo stesso tipo di controllo viene eseguito sui file condivisi in Sharepoint e altri servizi cloud, e le potenziali minacce vengono gestire tramite sandbox o web isolation. In questo secondo caso, l'utente non avvia la navigazione con il suo browser, ma tramite un browser virtuale in cloud, di cui l'utente vede solo un innocuo mirroring.

Maiocchi sottolinea inoltre che l'unica vulnerabilità nota e sfruttata rilevata dalla sua azienda nell'ultimo biennio è la vetusta CVE-2017-11882. Per le altre vulnerabilità Proofpoint si integra con un ecosistema di partner (CrowdStrike, Okta, Palo Alto, Splunk) che fanno fronte a fonti di attacco differenti all'email.

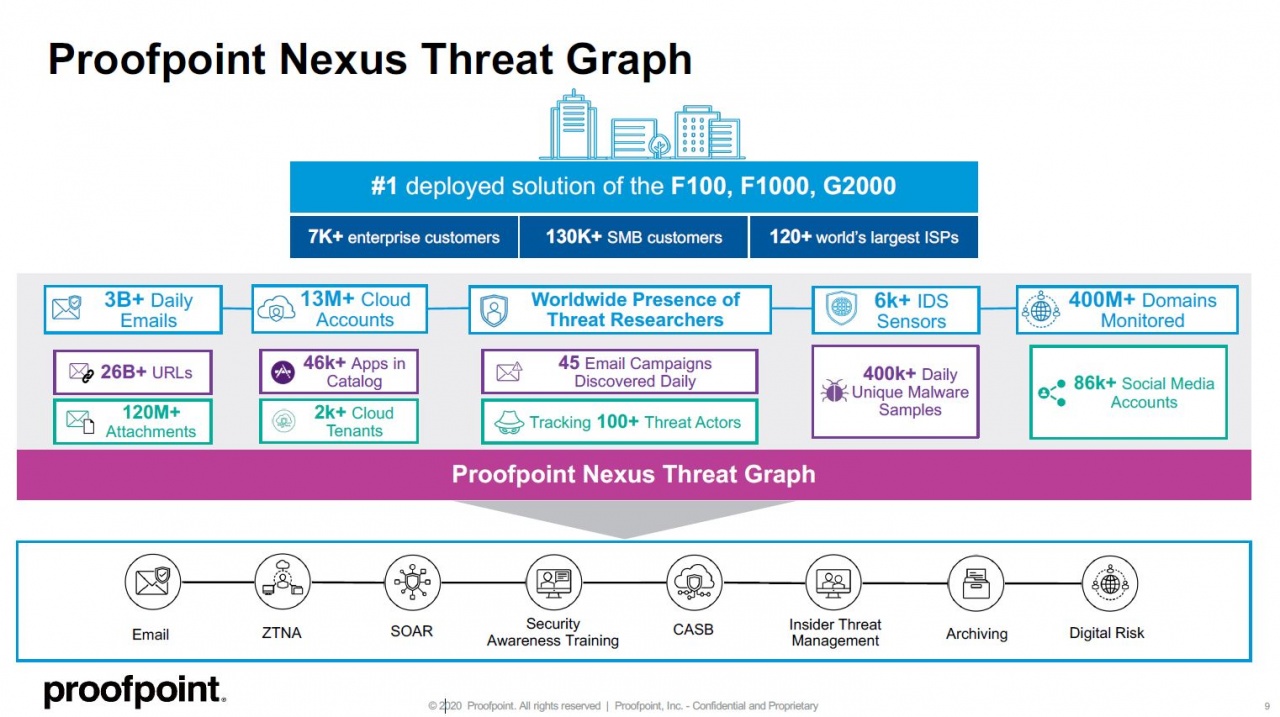

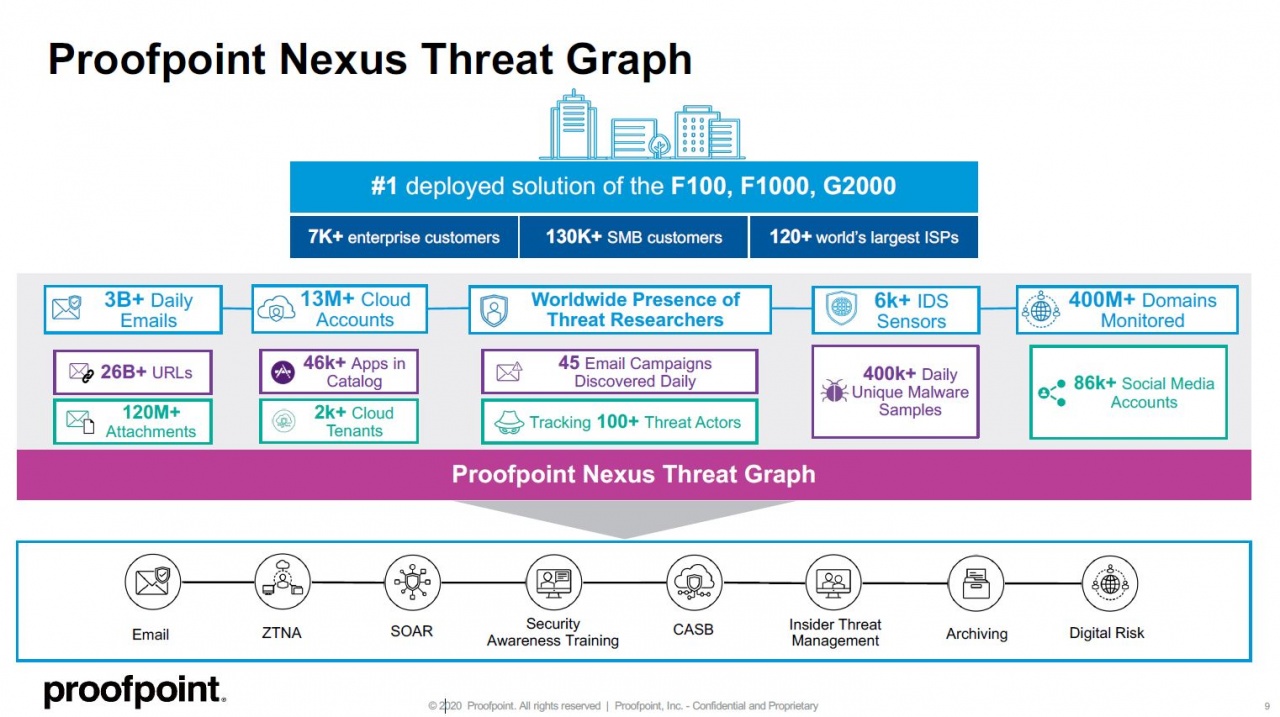

Molte aziende, anche italiane, utilizzano come fonte di informazioni sulle minacce il servizio di threat intelligence di Proofpoint. Il team, distribuito a livello globale, analizza miliardi di email al giorno e i dati raccolti da milioni di sensori sparsi per il mondo. Ogni giorno colleziona i dati di circa 400.000 campioni unici di malware.

Il prodotto frutto di questo lavoro si chiama Emerging Threats ed è in vendita come fonte di informazione per i SOC. Fornisce la visibilità e la contestualizzazione degli attacchi presente nei prodotti a marchio Proofpoint (in particolare il Nexus Threat Graph), compresa l'analisi forense degli attacchi e l'aggregazione in campagne.

Rilevamenti condotti su oltre 8.000 clienti enterprise e 60/70.000 clienti SMB nel mondo evidenziano come phishing e banking trojan siano le minacce più dilaganti nel periodo fra maggio e novembre 2020. L'Italia è in linea con il resto del mondo, con la differenza che da noi è ancora molto diffuso il malware.

Il tema, anche conseguente alla situazione pandemica, è proprio legato al fatto che ormai quasi tutti lavorano da casa, collegati coi propri PC o con i PC aziendali tramite la propria Wi-Fi. Inoltre c'è un'impennata nell'uso di sistemi di collaboration, che fra l'altro sono spesso in cloud.

Questa situazione, più che cambiare il paradigma e spostare l'attenzione sugli endpoint, secondo Proofpoint ha spostato decisamente il focus sulla persona. Ecco perché l'azienda ha adottato da tempo un approccio people centric: tutte le soluzioni sono orientate alla protezione degli utenti, non dei sistemi.

Luca Maiocchi, Country Manager di Proofpoint Italia

Luca Maiocchi, Country Manager di Proofpoint Italia

La componente umana

Il fatto che il phishing sia il maggiore vettore d'attacco ha come conseguenza che, nella gran parte degli attacchi, quasi sempre si parte da un'azione che una persona deve compiere. Ne segue che le persone sono diventate il nuovo perimetro e il target degli attacchi. Pensiamo alla compromissione degli account mediante il furto delle credenziali, che è uno dei maggiori problemi da gestire con la diffusione dei servizi cloud.

L'approccio di Proofpoint è quindi quello di "costruire intorno alla persona un nuovo bastione di sicurezza. Essendo l'email il vettore di attacco principale noi proteggiamo il più possibile questo vettore, difendendo sia l'email aziendale che quella privata".

Per lo stesso motivo, l'altro punto su cui lavorare è l'awareness. "È importantissimo preparare chi lavora da casa, soprattutto adesso che le difese del perimetro aziendale non ci sono più e si usano strumenti nuovi. Occorre educare le persone ai nuovi rischi, che non vuole dire fare un corso veloce una volta all'anno, ma creare un percorso che abbia come obiettivo di cambiare il comportamento delle persone," rimarca Maiocchi.

In pratica bisogna creare degli automatismi che facciano in modo che ogni volta che accade qualcosa di strano ci sia una reazione adeguata. Soprattutto bisogna evitare di cliccare ovunque, e di credere a tutto quello che arriva.

Il terzo tema sono i dati, perché di fatto le persone creano dati, li spostano e vi accedono. Insider Threat Management (ITM) consiste nella gestione del rischio interno all'azienda. Anche qui Proofpoint mette al centro la persona. Come ricorda Maiocchi, "il dato da solo non si muove, perché esca dall'azienda qualcuno deve fare un download, deve copiare il file da un'altra parte o spedirlo via email".

Da qui deriva la strategia dell'azienda: allertare sui comportamenti strani da parte degli utenti quando utilizzano i dati in modo non corretto o rischioso. A fronte di comportamenti non convenzionali degli utenti, la piattaforma ObserveIT ITM allerta chi di dovere o eventualmente impedisce l'azione.

Zero Trust

Proofpoint integra il suo approccio con una componente Zero Trust ereditata dall'acquisizione di Meta Networks. Questa tecnologia infatti si discosta dall'approccio network oriented (le vecchie VPN), di cui in sostanza inverte la prospettiva rivolgendola verso l'utente.

Zero Trust è una tipologia di accesso user centric: l'utente accede a una risorsa, nel caso di Proofpoint attraverso una meta rete (una rete che sta al di sopra delle reti), tramite degli accessi pop. In questa fase di accesso viene riconosciuto, ma non ha accesso in automatico a nulla: sta a chi gestisce il sistema dare l'accesso a risorse interne, sul data center o in cloud.

Intelligenza Artificiale e machine learning

Il ruolo di Intelligenza Artificiale e machine learning è ormai molto importante nel contrasto alle minacce che arrivano via email. Una buona parte delle analisi (sia statiche che dinamiche) viene fatta tramite questi strumenti. Pensiamo per esempio agli attacchi BEC: sono difficili da rilevare perché l'email non contiene né attachment né link. Sono semplicemente un testo in cui qualcuno ordina di fare qualcosa, con il dettaglio che quel qualcuno non è quello che pensa l'interlocutore, ma un impostore.

Nel caso dello spoofing l'attaccante usa l'indirizzo email sorgente di una persona. Con gli account compromessi è addirittura un account autentico interno all'azienda a gestire la truffa, che è ancora più rischioso, soprattutto se si tratta del direttore finanziario piuttosto che un dirigente.

Intercettare queste minacce è veramente complesso se non si fanno analisi tramite strumenti di Intelligenza Artificiale, perché le analisi tradizionali falliscono. Occorre analizzare i flussi delle email, cercando di costruire una sorta di baseline che permetta di lanciare un allarme quando qualcosa si differenzia dalla routine. Nei prodotti di email security di Proofpoint c'è la parte di Impostor Classification che conduce analisi proprio su questa specifica tipologia di attacco.

Intercettare queste minacce è veramente complesso se non si fanno analisi tramite strumenti di Intelligenza Artificiale, perché le analisi tradizionali falliscono. Occorre analizzare i flussi delle email, cercando di costruire una sorta di baseline che permetta di lanciare un allarme quando qualcosa si differenzia dalla routine. Nei prodotti di email security di Proofpoint c'è la parte di Impostor Classification che conduce analisi proprio su questa specifica tipologia di attacco. Riguardo all'email, un'altra azione consiste nelle prove di intrusione, che concorrono a comporre un indice di rischio sulle persone. Si compone del numero di attacchi a cui un determinato dipendente è sottoposto, di quali privilegi ha in azienda e dal suo indice di vulnerabilità, ossia se la persona tende a cliccare troppo su link e allegati sospetti. Quest'ultimo dato scaturisce appunto dalle prove di intrusione, o phishing simulation.

Protezione per Office 365

Office 365 è la suite applicativa più usata, ed è bersagliata da numerosissimi attacchi. Proofpoint offre una soluzione di protezione ad hoc che è composta da più parti. Tutte le email che passano per Office 365 sono protette a 360 gradi con la suite standard di Proofpoint, che include anche tutta la parte di compliance e di archiviazione.

Nell'ambito della cloud security, la soluzione CASB di Proofpoint si interconnette nativamente in Office 365. Svolge un'azione di tutela contro la compromissione degli account, mediante un sistema di gestione e di analisi dell'accesso agli account che permette in modo abbastanza veloce e con pochi falsi positivi di segnalare la compromissione di un account. L'esempio più banale è quello della verifica sui login consecutivi in tempi molto stretti, e da località differenti.

Inoltre, applica le stesse tecniche impiegate per le email per condurre l'analisi dei documenti, per esempio le sandbox. Vengono analizzati gli attachment, così come i documenti in Sharepoint. Il senso è che un file infetto viene individuato, sia che sia stato recapitato via email o condiviso nell'area di lavoro.

Nella sostanza, tutte le tipologie di analisi di sicurezza e di gestione del dato vengono eseguite da questo sistema, che si occupa anche della gestione delle applicazioni di terze parti e dello Shadow IT. Lo stesso sistema è compatibile anche con G-Suite, applicazioni SaaS quali Salesforce, Dropbox e altri.

L'azione di contrasto del malware

Su questo tema Proofpoint punta tutto sul monitoraggio delle email, forte del fatto che la stragrande maggioranza dei malware viene veicolato tramite la posta elettronica. Un blocco efficace delle minacce alla fonte, nella prima fase dell'attacco, è secondo l'azienda il modo migliore per proteggere l'utente.

Tutta la parte di email protection e sandboxing avanzato permette di gestire sia malware conosciuti si quelli zero-day, grazie a una serie di analisi condotte sia sui sistemi virtuali sia su quelli bare-metal. Se un attachment contiene un malware protetto da sistemi anti evasione, la classica sandbox non funziona. Quando vengono "esplosi" forzatamente in un ambiente virtuale non rivelano il loro lato oscuro.

La soluzione di Proofpoint aggira il problema eseguendo il file sospetto in un sistema bare-metal, ossia su sistemi hardware dedicati. In caso anche questo tentativo andasse a vuoto si arriva all'ispezione del codice da parte di un analista. Ovviamente la procedura richiede tempo, quindi in caso di malware zero-day viene data all'utente la scelta se attendere o aprire il file mentre l'analisi è in corso. Nel secondo caso si attiva un sistema di threat rensponse che attiva un auto pool: se al termine dell'analisi un allegato si verifica pericoloso, in automatico il sistema prende tutte le email che sono state consegnate a tutti i destinatari e le rimuove dalle caselle di posta.

Lo stesso tipo di controllo viene eseguito sui file condivisi in Sharepoint e altri servizi cloud, e le potenziali minacce vengono gestire tramite sandbox o web isolation. In questo secondo caso, l'utente non avvia la navigazione con il suo browser, ma tramite un browser virtuale in cloud, di cui l'utente vede solo un innocuo mirroring.

Lo stesso tipo di controllo viene eseguito sui file condivisi in Sharepoint e altri servizi cloud, e le potenziali minacce vengono gestire tramite sandbox o web isolation. In questo secondo caso, l'utente non avvia la navigazione con il suo browser, ma tramite un browser virtuale in cloud, di cui l'utente vede solo un innocuo mirroring. Maiocchi sottolinea inoltre che l'unica vulnerabilità nota e sfruttata rilevata dalla sua azienda nell'ultimo biennio è la vetusta CVE-2017-11882. Per le altre vulnerabilità Proofpoint si integra con un ecosistema di partner (CrowdStrike, Okta, Palo Alto, Splunk) che fanno fronte a fonti di attacco differenti all'email.

Il servizio di threat intelligence

Molte aziende, anche italiane, utilizzano come fonte di informazioni sulle minacce il servizio di threat intelligence di Proofpoint. Il team, distribuito a livello globale, analizza miliardi di email al giorno e i dati raccolti da milioni di sensori sparsi per il mondo. Ogni giorno colleziona i dati di circa 400.000 campioni unici di malware.

Il prodotto frutto di questo lavoro si chiama Emerging Threats ed è in vendita come fonte di informazione per i SOC. Fornisce la visibilità e la contestualizzazione degli attacchi presente nei prodotti a marchio Proofpoint (in particolare il Nexus Threat Graph), compresa l'analisi forense degli attacchi e l'aggregazione in campagne.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot