TrickBot ritorna più resiliente e in forma che mai

Microsoft non è riuscita a smantellare TrickBot. Il malware si è ripresentato più resiliente e difficile da estirpare che mai.

Era la metà di ottobre quando la botnet TrickBot fu data per spacciata. A poco più di un mese di distanza i cyber criminali hanno rilasciato la centesima versione del malware TrickBot, con funzionalità aggiuntive per l'elusione del rilevamento.

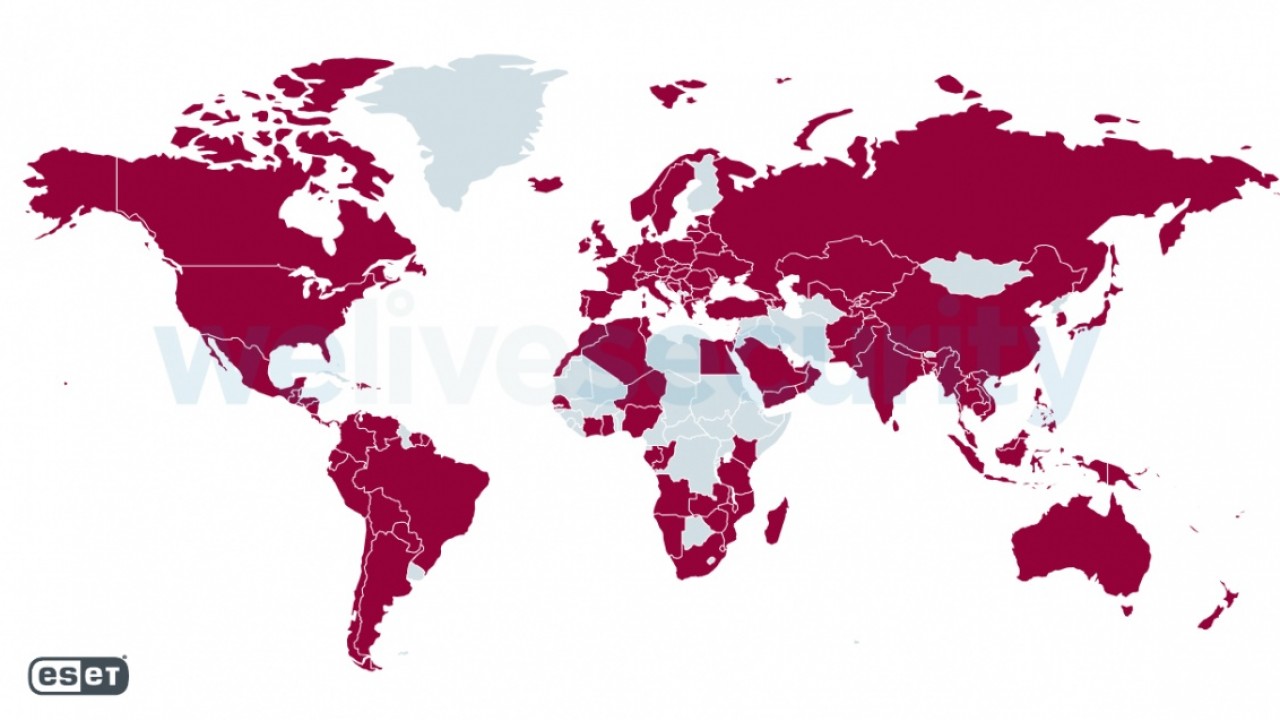

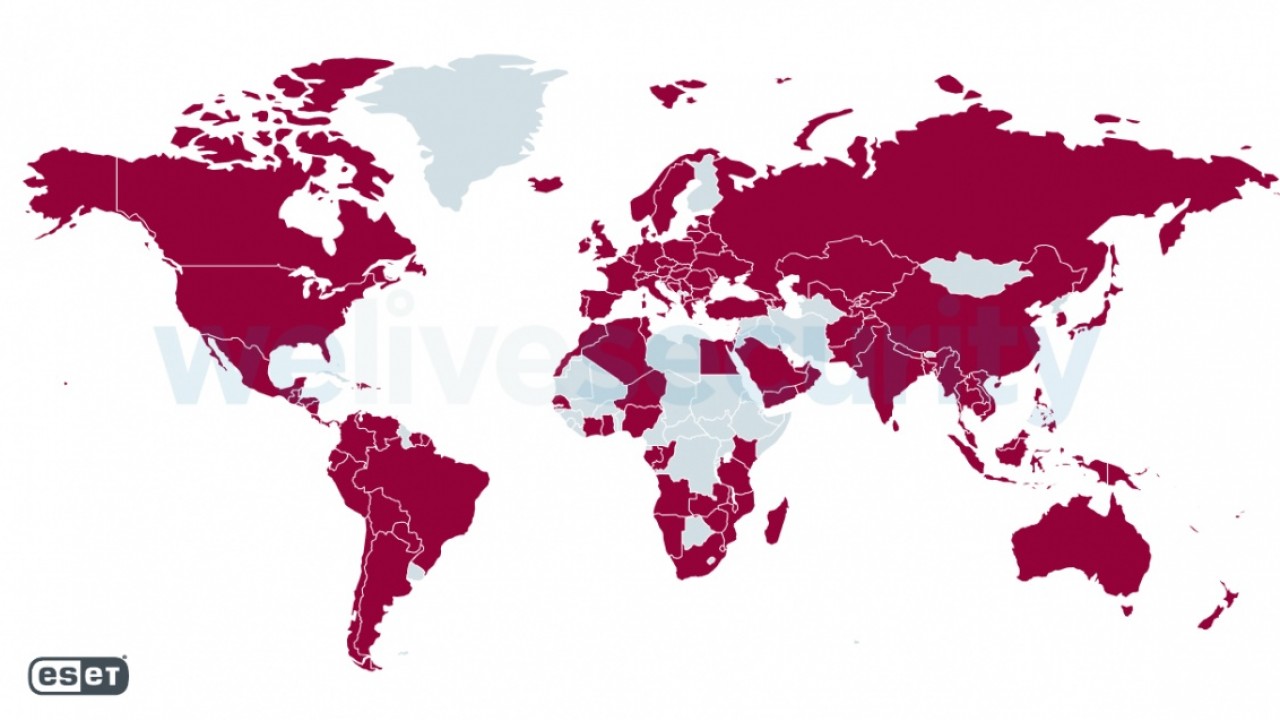

Vale la pena ricordare che TrickBot è un malware che in genere si diffonde tramite email di phishing o altri malware. Una volta installato, viene eseguito sul computer di una vittima scaricando altri moduli che conducono un'ampia gamma di attività dannose. Fra queste il furto di database Active Directory di un dominio, gli spostamenti laterali all'interno della rete vittima, la cattura di schermate, il furto di cookie e password del browser e di chiavi OpenSSH.

È noto che TrickBot costituisce la porta di accesso per ransomware insidiosi come Ryuk e Conti. Microsoft, con il supporto di diversi vendor di cyber security, si è impegnata in un'azione mirata per lo smantellamento di TrickBot. Liviu Arsene di Bitdefender sottolinea che il tempismo non è stato casuale: l'azione è avvenuta poco prima delle elezioni statunitensi, per prevenire eventuali ostacoli al processo di voto.

Tuttavia, secondo lo stesso ricercatore, più che tagliare la testa all'Idra, questa azione l'ha solo messa temporaneamente in ginocchio. Infatti i cyber criminali hanno appena pubblicato TrickBot v100, una nuova versione del malware che vanta nuove funzionalità per rendere più difficile il rilevamento.

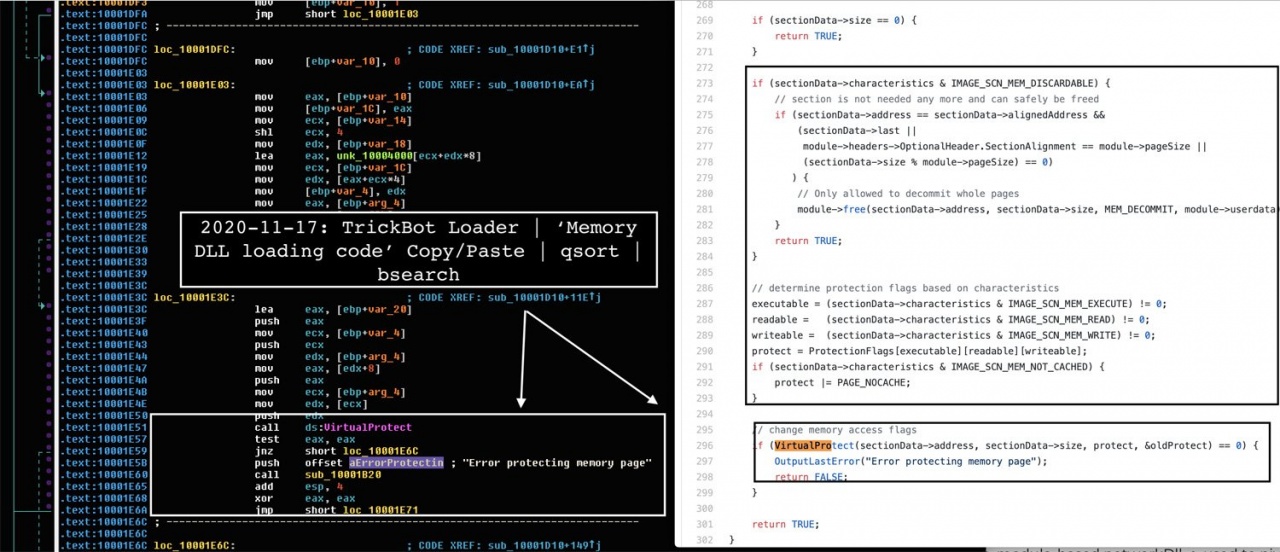

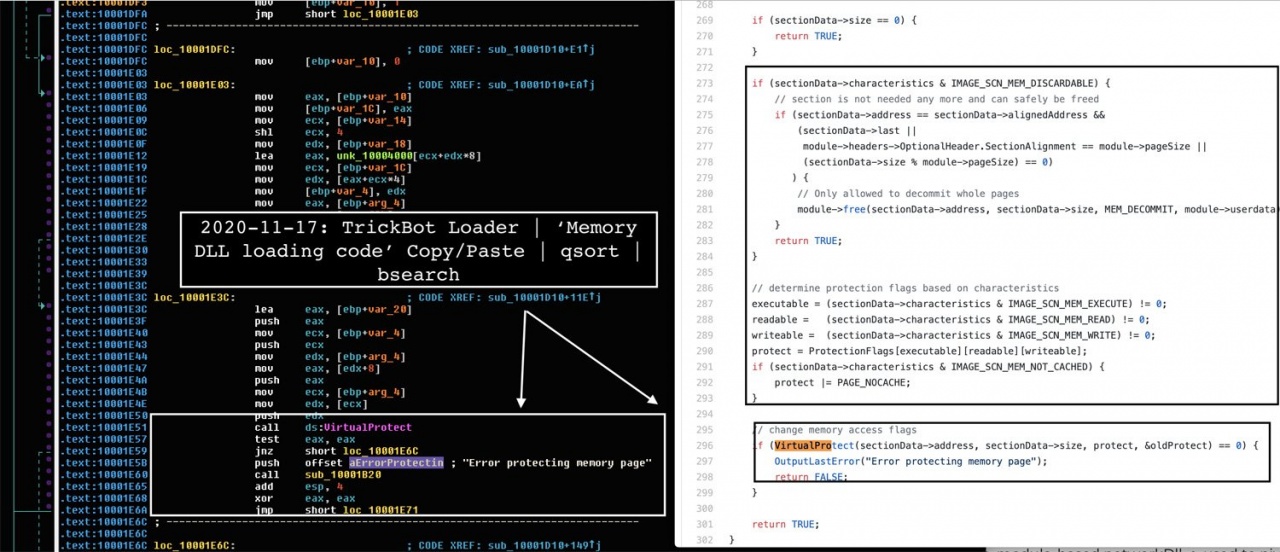

In questa nuova versione TrickBot inietta la sua DLL nell'eseguibile legittimo wermgr.exe direttamente dalla memoria, utilizzando il codice del progetto MemoryModule. Quest'ultima è una libreria che può essere utilizzata per caricare una DLL dalla memoria, senza prima archiviarla sul disco.

In questa nuova versione TrickBot inietta la sua DLL nell'eseguibile legittimo wermgr.exe direttamente dalla memoria, utilizzando il codice del progetto MemoryModule. Quest'ultima è una libreria che può essere utilizzata per caricare una DLL dalla memoria, senza prima archiviarla sul disco.

Il processo risulta difficile da rilevare perché sfrutta una tecnica di evasione avanzata soprannominata Double Process Hollowing. Non è nuova, è in circolazione dal 2018, ma la sua efficacia non si è abbassata nel tempo. In sintesi sfrutta una funzione NTFS che consente di raggruppare un insieme di azioni nel file system. Qualora una di queste azioni avesse esito negativo, si verificherebbe un rollback completo.

Il processo di iniezione di TrickBot crea una nuova transazione, all'interno della quale crea un nuovo file contenente il payload dannoso. A questo punto mappa il file all'interno del processo di destinazione ed esegue il rollback della transazione. Il risultato è che il file sembra non essere mai esistito, anche se il suo contenuto è all'interno della memoria.

Nell'ultima settimana i ricercatori di sicurezza hanno avvistato una campagna di phishing che distribuisce lo script PowerShell dannoso di TrickBot. Le email sembrano provenire dall'ufficio delle risorse umane o dall'ufficio legale, in risposta al reclamo di un cliente o al licenziamento del destinatario.

Un link rimanda a un documento archiviato su Google Drive. Chi dovesse attivare il link si troverebbe all'interno di una pagina Google Docs con anteprima disabilitata. L'unica opzione per consultare il contenuto è scaricare il file: azione da evitare assolutamente. Invece del documento, infatti, viene scaricato un file JavaScript che avvia lo script LightBot PowerShell.

Immagine di Vitali KremezLightBot è uno strumento di ricognizione che colleziona informazioni sulla rete della vittima per determinare se vi siano informazioni di alto valore, meritevoli di attacchi. Nel malaugurato caso desse esito positivo, verrebbe scatenato il ransomware Ryuk.

Immagine di Vitali KremezLightBot è uno strumento di ricognizione che colleziona informazioni sulla rete della vittima per determinare se vi siano informazioni di alto valore, meritevoli di attacchi. Nel malaugurato caso desse esito positivo, verrebbe scatenato il ransomware Ryuk.

La ricognizione sottintende la connessione con un server di comando e controllo (C2), a cui vengono inviati il nome del computer, informazioni sull'hardware, il nome utente, la versione di Windows. Vengono inoltre comunicati la lista dei controller di dominio di Windows, il nome del controller di dominio primario (PDC), l'indirizzo IP, il dominio DNS, il tipo di scheda di rete e l'elenco dei programmi installati.

Al termine del primo giro di ricognizione, LightBot continua a funzionare in background e si connette regolarmente al C2 per nuovi comandi.

Smantellare TrickBot si è dimostrato più che difficile. I cyber criminali dietro a questa minaccia hanno dimostrato la ferma intenzione di riportare in funzione uno strumento redditizio, versatile e popolare. TrickBot avrà anche subito un duro colpo da Microsoft e soci, ma è tutt'altro che morto. Anzi, potrebbe essere più resiliente e difficile da estirpare che mai.

Vale la pena ricordare che TrickBot è un malware che in genere si diffonde tramite email di phishing o altri malware. Una volta installato, viene eseguito sul computer di una vittima scaricando altri moduli che conducono un'ampia gamma di attività dannose. Fra queste il furto di database Active Directory di un dominio, gli spostamenti laterali all'interno della rete vittima, la cattura di schermate, il furto di cookie e password del browser e di chiavi OpenSSH.

È noto che TrickBot costituisce la porta di accesso per ransomware insidiosi come Ryuk e Conti. Microsoft, con il supporto di diversi vendor di cyber security, si è impegnata in un'azione mirata per lo smantellamento di TrickBot. Liviu Arsene di Bitdefender sottolinea che il tempismo non è stato casuale: l'azione è avvenuta poco prima delle elezioni statunitensi, per prevenire eventuali ostacoli al processo di voto.

Tuttavia, secondo lo stesso ricercatore, più che tagliare la testa all'Idra, questa azione l'ha solo messa temporaneamente in ginocchio. Infatti i cyber criminali hanno appena pubblicato TrickBot v100, una nuova versione del malware che vanta nuove funzionalità per rendere più difficile il rilevamento.

In questa nuova versione TrickBot inietta la sua DLL nell'eseguibile legittimo wermgr.exe direttamente dalla memoria, utilizzando il codice del progetto MemoryModule. Quest'ultima è una libreria che può essere utilizzata per caricare una DLL dalla memoria, senza prima archiviarla sul disco.

In questa nuova versione TrickBot inietta la sua DLL nell'eseguibile legittimo wermgr.exe direttamente dalla memoria, utilizzando il codice del progetto MemoryModule. Quest'ultima è una libreria che può essere utilizzata per caricare una DLL dalla memoria, senza prima archiviarla sul disco. Il processo risulta difficile da rilevare perché sfrutta una tecnica di evasione avanzata soprannominata Double Process Hollowing. Non è nuova, è in circolazione dal 2018, ma la sua efficacia non si è abbassata nel tempo. In sintesi sfrutta una funzione NTFS che consente di raggruppare un insieme di azioni nel file system. Qualora una di queste azioni avesse esito negativo, si verificherebbe un rollback completo.

Il processo di iniezione di TrickBot crea una nuova transazione, all'interno della quale crea un nuovo file contenente il payload dannoso. A questo punto mappa il file all'interno del processo di destinazione ed esegue il rollback della transazione. Il risultato è che il file sembra non essere mai esistito, anche se il suo contenuto è all'interno della memoria.

TrickBot è morto. Lunga vita a TrickBot!

Nell'ultima settimana i ricercatori di sicurezza hanno avvistato una campagna di phishing che distribuisce lo script PowerShell dannoso di TrickBot. Le email sembrano provenire dall'ufficio delle risorse umane o dall'ufficio legale, in risposta al reclamo di un cliente o al licenziamento del destinatario.

Un link rimanda a un documento archiviato su Google Drive. Chi dovesse attivare il link si troverebbe all'interno di una pagina Google Docs con anteprima disabilitata. L'unica opzione per consultare il contenuto è scaricare il file: azione da evitare assolutamente. Invece del documento, infatti, viene scaricato un file JavaScript che avvia lo script LightBot PowerShell.

Immagine di Vitali KremezLightBot è uno strumento di ricognizione che colleziona informazioni sulla rete della vittima per determinare se vi siano informazioni di alto valore, meritevoli di attacchi. Nel malaugurato caso desse esito positivo, verrebbe scatenato il ransomware Ryuk.

Immagine di Vitali KremezLightBot è uno strumento di ricognizione che colleziona informazioni sulla rete della vittima per determinare se vi siano informazioni di alto valore, meritevoli di attacchi. Nel malaugurato caso desse esito positivo, verrebbe scatenato il ransomware Ryuk. La ricognizione sottintende la connessione con un server di comando e controllo (C2), a cui vengono inviati il nome del computer, informazioni sull'hardware, il nome utente, la versione di Windows. Vengono inoltre comunicati la lista dei controller di dominio di Windows, il nome del controller di dominio primario (PDC), l'indirizzo IP, il dominio DNS, il tipo di scheda di rete e l'elenco dei programmi installati.

Al termine del primo giro di ricognizione, LightBot continua a funzionare in background e si connette regolarmente al C2 per nuovi comandi.

Conclusioni

Smantellare TrickBot si è dimostrato più che difficile. I cyber criminali dietro a questa minaccia hanno dimostrato la ferma intenzione di riportare in funzione uno strumento redditizio, versatile e popolare. TrickBot avrà anche subito un duro colpo da Microsoft e soci, ma è tutt'altro che morto. Anzi, potrebbe essere più resiliente e difficile da estirpare che mai.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX