Campagna malspam coinvolge Bartolini ed Enel

È in atto una importante campagna malspam che simula l'invio di fatture Bartolini ed Enel, ma installa un password stealer

Le campagne malspam sono in sintesi massive campagne spam che veicolano documenti apparentemente leciti, ma che servono in realtà solo a diffondere malware. Ormai sono una costante della nostra vita digitale. E spiccano solo quando sono particolarmente massive o pericolose. In questi giorni è in atto una campagna malspam che ha entrambe queste caratteristiche e che coinvolge due marchi noti: Bartolini (BRT) ed Enel. Sembrano due campagne distinte, ma ci sono diversi punti in comune che fanno pensare ad un unico attore criminale.

In entrambi i casi i messaggi appaiono come inviti a pagare fatture insolute. Una mail proviene (apparentemente) da Bartolini e ha oggetto “BRT S.P.A. - Sollecito pagamento fatture” seguito da un numero. Il mittente sembra legittimo ma è falsificato via spoofing. Il testo del messaggio invita il destinatario a consultare un documento allegato in formato Excel. Questo documento contiene una macro che porta poi allo scaricamento di malware.

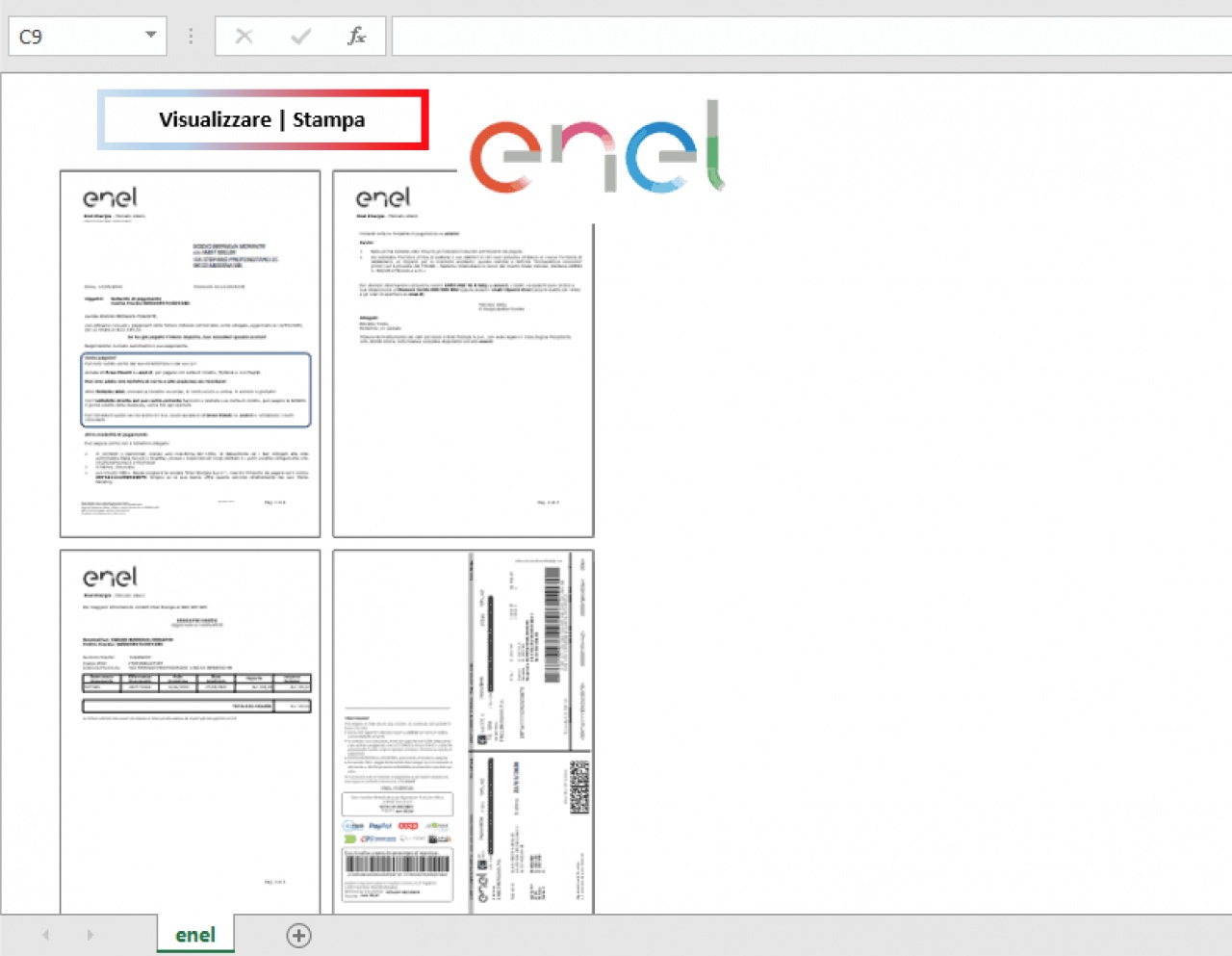

La mail che sembra inviare una o più fatture Enel insolute è progettata allo stesso modo. Ancora un mittente ben falsificato. E ancora un documento allegato Excel che contiene una macro "pericolosa". In entrambi i casi i criminali sono stati ben attenti a replicare l'impostazione grafica dei documenti di BRT ed Enel, aumentando il rischio che qualcuno caschi nella trappola.

Il gruppo criminale dietro alle mail è quasi certamente lo stesso. Non solo per la struttura dell'attacco, che è molto comune. Ma soprattutto per l'utilizzo dei medesimi server sia come repository da cui scaricare il malware, sia come nodi di comando e controllo per le azioni del malware una volta installato.

Il gruppo criminale dietro alle mail è quasi certamente lo stesso. Non solo per la struttura dell'attacco, che è molto comune. Ma soprattutto per l'utilizzo dei medesimi server sia come repository da cui scaricare il malware, sia come nodi di comando e controllo per le azioni del malware una volta installato.

Il malware è lo stesso per le due mail ed è Ursnif o un suo derivato. In sintesi, un password stealer che si installa sul computer colpito ed è in grado di raccogliere dati sensibili come le password degli account online o i contenuti dei messaggi di posta. È anche in grado di consultare i dati che digitiamo nei web browser più comuni. Tutte queste informazioni vengono man mano trasferite ai server di comando e controllo.

In entrambi i casi i messaggi appaiono come inviti a pagare fatture insolute. Una mail proviene (apparentemente) da Bartolini e ha oggetto “BRT S.P.A. - Sollecito pagamento fatture” seguito da un numero. Il mittente sembra legittimo ma è falsificato via spoofing. Il testo del messaggio invita il destinatario a consultare un documento allegato in formato Excel. Questo documento contiene una macro che porta poi allo scaricamento di malware.

La mail che sembra inviare una o più fatture Enel insolute è progettata allo stesso modo. Ancora un mittente ben falsificato. E ancora un documento allegato Excel che contiene una macro "pericolosa". In entrambi i casi i criminali sono stati ben attenti a replicare l'impostazione grafica dei documenti di BRT ed Enel, aumentando il rischio che qualcuno caschi nella trappola.

Il gruppo criminale dietro alle mail è quasi certamente lo stesso. Non solo per la struttura dell'attacco, che è molto comune. Ma soprattutto per l'utilizzo dei medesimi server sia come repository da cui scaricare il malware, sia come nodi di comando e controllo per le azioni del malware una volta installato.

Il gruppo criminale dietro alle mail è quasi certamente lo stesso. Non solo per la struttura dell'attacco, che è molto comune. Ma soprattutto per l'utilizzo dei medesimi server sia come repository da cui scaricare il malware, sia come nodi di comando e controllo per le azioni del malware una volta installato. Il malware è lo stesso per le due mail ed è Ursnif o un suo derivato. In sintesi, un password stealer che si installa sul computer colpito ed è in grado di raccogliere dati sensibili come le password degli account online o i contenuti dei messaggi di posta. È anche in grado di consultare i dati che digitiamo nei web browser più comuni. Tutte queste informazioni vengono man mano trasferite ai server di comando e controllo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 03

ALSO AI ROADSHOW - Firenze

Apr 03

IDC CIO Summit 2025 - Roma

Apr 03

Road Show Gruppo Vianova - Digital transformation: scopri la Partnership vincente per far crescere il tuo business - Roma

Apr 03

WatchGuard Webinar Time - ZERO TRUST E PROTEZIONE DELLE IDENTITA'

Apr 03

V-Valley & Acronis | Virtual Certification day: Disaster recovery + Management

Apr 03

Ready Informatica RoadShow a Monza | Ready for IT Evolution! Tecnologie integrate per un IT più sicuro, agile e performante nelle PMI Italiane

Apr 03

Red Hat Ansible Automation Platform: creare valore partendo da una solida conoscenza tecnica | Live Webinar

Apr 03

Scopri Omnissa: soluzioni per un business pronto per il futuro

Apr 04

Cyber Unit: Cisco Security, la Chiave per un Ambiente Digitale Più Sicuro