Istituzioni italiane beffate da un vecchio bug

Oltre 49mila IP vulnerabili a un vecchio bug sono cadute vittime di data leak. Fra queste la Presidenza del Consiglio dei Ministri.

Anche l'Italia è caduta nella rete del gruppo di hacking che sfrutta una falla nota dei server VPN Fortinet per perpetrare data leak. Si stima che siano oltre 300 le realtà tricolori sotto attacco. Spiccano la Presidenza Consiglio dei Ministri, Roma Capitale, la Provincia di Bologna, l’Azienda Sanitaria di Napoli. Ora si sta correndo ai ripari, ma con ampio ritardo.

L'allarme sulla falla in questione risale al 2018, la patch al 2019. Come spesso accade, molte aziende e istituzioni hanno omesso l'installazione delle patch. Si è arrivati così a settembre 2020, quando gli esperti di sicurezza di Dragos pubblicarono l'informazione secondo cui il gruppo APT iraniano Pioneer Kitten aveva messo in vendita gli accessi a reti aziendali compromesse.

Le azioni di Pioneer Kitten si sarebbero svolte fra il 2019 e il 2020, sfruttando proprio la vulnerabilità CVE-2018-13379 dei server VPN Fortinet che eseguono FortiOS. A quel punto era noto che l'accesso alle reti violate era stato rivenuto altri gruppi di hacking iraniani, fra i quali APT33 (Shamoon), Oilrig (APT34) e Chafer.

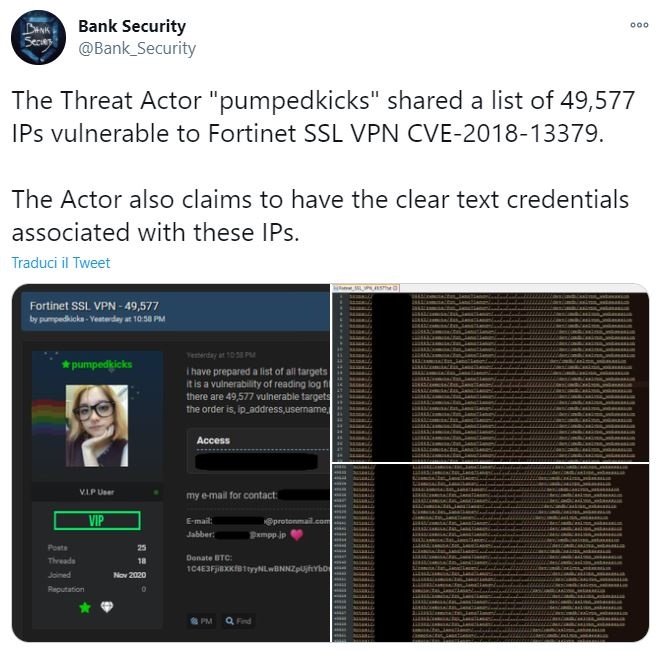

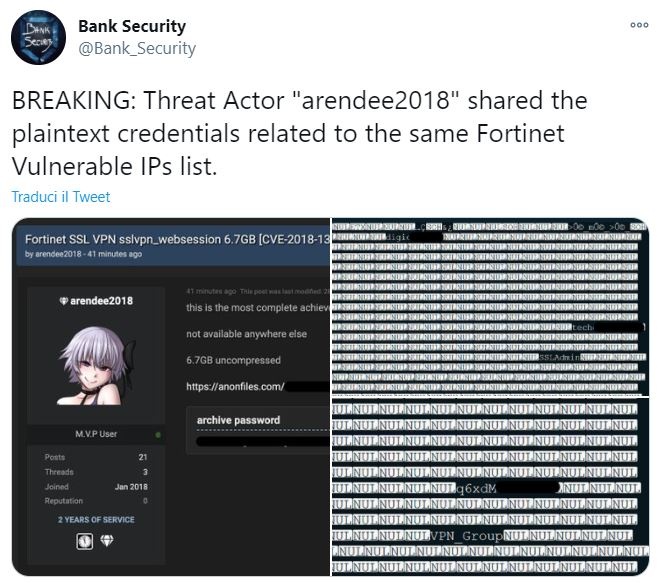

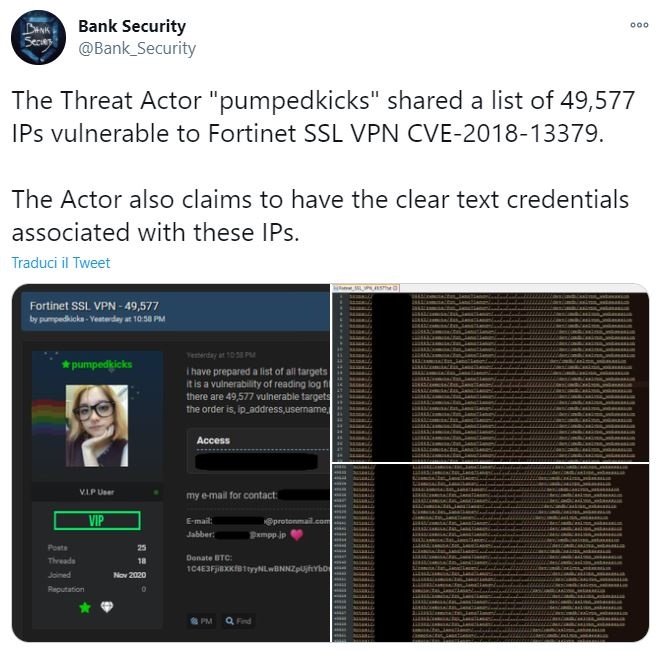

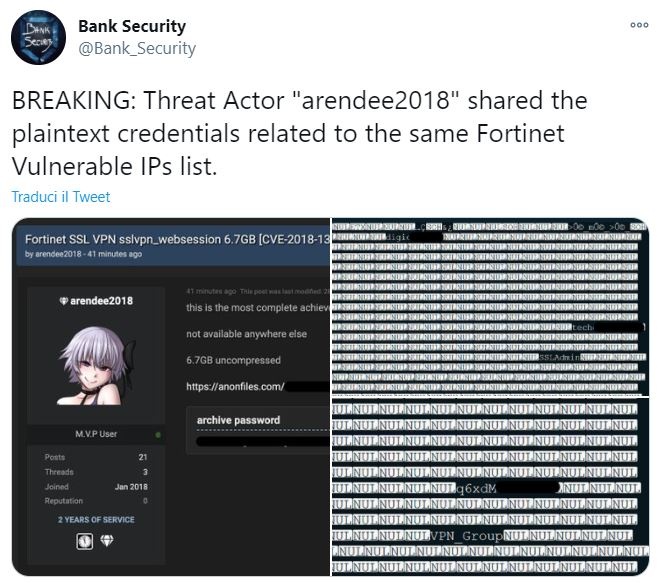

L'attività di compravendita è evidentemente proseguita, perché l'11 novembre 2020 i ricercatori per la sicurezza di Bank Security hanno pubblicato su Twitter due post in cui rivelavano che i cyber criminali del gruppo pumpedkicks avevano condiviso una lista di 49.577 IP vulnerabili alla suddetta falla di Fortinet. E che il criminale informatico arendee2018 aveva condiviso le credenziali degli stessi IP. Lo stesso pumpedkicks ha pubblicato un elenco di exploit per colpire le vittime.

Gli exploit sono stati usati per attuare migliaia di data leak. I ricercatori di Yarix, la divisione Cybersecurity di Var Group, hanno allertato la Polizia postale e il Centro Nazionale Anticrimine per la protezione delle infrastrutture critiche. Si attuano misure di contenimento sperando di limitare i danni.

Fortinet ci ha fatto pervenire una nota ufficiale in cui sottolinea che “La nostra prima priorità è la sicurezza dei nostri clienti. A maggio 2019 Fortinet ha emesso un avviso PSIRT relativo a una vulnerabilità SSL che è stata risolta. Ha anche comunicato direttamente con i clienti, e di nuovo tramite post sul blog aziendale nell'agosto 2019 e luglio 2020, raccomandando vivamente un aggiornamento. Nell'ultima settimana, abbiamo comunicato con tutti i clienti informandoli nuovamente della vulnerabilità e delle misure di mitigazione. Sebbene non possiamo confermare che i vettori di attacco per questo gruppo siano avvenuti tramite questa vulnerabilità, continuiamo a sollecitare i clienti a implementare l'aggiornamento e le mitigazioni. Per ulteriori informazioni, visitate il nostro blog aggiornato e fate immediatamente riferimento all'advisory di maggio 2019".

Capita spesso che i gruppi di cyber criminali rivendano informazioni a terzi. È noto che le informazioni passano di mano, all'interno di un tessuto criminale molto ben organizzato in cui gruppi specializzati svolgono azioni che a loro volta agevolano attacchi successivi di altri gruppi specializzati.

Abbiamo visto spesso come le raccolte di credenziali passino di mano da chi le ha rubate a chi le userà per scatenare attacchi ransomware, campagne di phishing e via dicendo. Quasi sempre il passaggio di mano avviene nel dark web, anche tramite annunci di vendita. Quello che è accaduto nella sfera della criminalità informatica è quindi del tutto ordinario.

Abbiamo visto spesso come le raccolte di credenziali passino di mano da chi le ha rubate a chi le userà per scatenare attacchi ransomware, campagne di phishing e via dicendo. Quasi sempre il passaggio di mano avviene nel dark web, anche tramite annunci di vendita. Quello che è accaduto nella sfera della criminalità informatica è quindi del tutto ordinario.

Peraltro il meccanismo perverso che abbiamo descritto è noto da molto tempo, ed è il motivo per il quale gli esperti di cyber security esortano a non sottovalutare piccoli attacchi che non portano conseguenze. Spesso sono solo la prima di una lunga catena di azioni criminali.

Quello che deve stupire di questa vicenda è altro. È il fatto che i clienti di Fortinet non abbiano chiuso una vulnerabilità nota da tempo, di cui sono ampiamente disponibili le patch gratuite da oltre un anno. Questo in un'epoca, la nostra, in cui esistono decine di soluzioni per il patching automatico che sgravano le persone fisiche dall'incombenza di apportare manualmente le correzioni di sicurezza. Correre ai ripari a fine 2020 non è meritorio di congratulazioni, è biasimevole.

L'allarme sulla falla in questione risale al 2018, la patch al 2019. Come spesso accade, molte aziende e istituzioni hanno omesso l'installazione delle patch. Si è arrivati così a settembre 2020, quando gli esperti di sicurezza di Dragos pubblicarono l'informazione secondo cui il gruppo APT iraniano Pioneer Kitten aveva messo in vendita gli accessi a reti aziendali compromesse.

Le azioni di Pioneer Kitten si sarebbero svolte fra il 2019 e il 2020, sfruttando proprio la vulnerabilità CVE-2018-13379 dei server VPN Fortinet che eseguono FortiOS. A quel punto era noto che l'accesso alle reti violate era stato rivenuto altri gruppi di hacking iraniani, fra i quali APT33 (Shamoon), Oilrig (APT34) e Chafer.

L'attività di compravendita è evidentemente proseguita, perché l'11 novembre 2020 i ricercatori per la sicurezza di Bank Security hanno pubblicato su Twitter due post in cui rivelavano che i cyber criminali del gruppo pumpedkicks avevano condiviso una lista di 49.577 IP vulnerabili alla suddetta falla di Fortinet. E che il criminale informatico arendee2018 aveva condiviso le credenziali degli stessi IP. Lo stesso pumpedkicks ha pubblicato un elenco di exploit per colpire le vittime.

Gli exploit sono stati usati per attuare migliaia di data leak. I ricercatori di Yarix, la divisione Cybersecurity di Var Group, hanno allertato la Polizia postale e il Centro Nazionale Anticrimine per la protezione delle infrastrutture critiche. Si attuano misure di contenimento sperando di limitare i danni.

Fortinet ci ha fatto pervenire una nota ufficiale in cui sottolinea che “La nostra prima priorità è la sicurezza dei nostri clienti. A maggio 2019 Fortinet ha emesso un avviso PSIRT relativo a una vulnerabilità SSL che è stata risolta. Ha anche comunicato direttamente con i clienti, e di nuovo tramite post sul blog aziendale nell'agosto 2019 e luglio 2020, raccomandando vivamente un aggiornamento. Nell'ultima settimana, abbiamo comunicato con tutti i clienti informandoli nuovamente della vulnerabilità e delle misure di mitigazione. Sebbene non possiamo confermare che i vettori di attacco per questo gruppo siano avvenuti tramite questa vulnerabilità, continuiamo a sollecitare i clienti a implementare l'aggiornamento e le mitigazioni. Per ulteriori informazioni, visitate il nostro blog aggiornato e fate immediatamente riferimento all'advisory di maggio 2019".

La compravendita

Capita spesso che i gruppi di cyber criminali rivendano informazioni a terzi. È noto che le informazioni passano di mano, all'interno di un tessuto criminale molto ben organizzato in cui gruppi specializzati svolgono azioni che a loro volta agevolano attacchi successivi di altri gruppi specializzati.

Abbiamo visto spesso come le raccolte di credenziali passino di mano da chi le ha rubate a chi le userà per scatenare attacchi ransomware, campagne di phishing e via dicendo. Quasi sempre il passaggio di mano avviene nel dark web, anche tramite annunci di vendita. Quello che è accaduto nella sfera della criminalità informatica è quindi del tutto ordinario.

Abbiamo visto spesso come le raccolte di credenziali passino di mano da chi le ha rubate a chi le userà per scatenare attacchi ransomware, campagne di phishing e via dicendo. Quasi sempre il passaggio di mano avviene nel dark web, anche tramite annunci di vendita. Quello che è accaduto nella sfera della criminalità informatica è quindi del tutto ordinario. Peraltro il meccanismo perverso che abbiamo descritto è noto da molto tempo, ed è il motivo per il quale gli esperti di cyber security esortano a non sottovalutare piccoli attacchi che non portano conseguenze. Spesso sono solo la prima di una lunga catena di azioni criminali.

Quello che deve stupire di questa vicenda è altro. È il fatto che i clienti di Fortinet non abbiano chiuso una vulnerabilità nota da tempo, di cui sono ampiamente disponibili le patch gratuite da oltre un anno. Questo in un'epoca, la nostra, in cui esistono decine di soluzioni per il patching automatico che sgravano le persone fisiche dall'incombenza di apportare manualmente le correzioni di sicurezza. Correre ai ripari a fine 2020 non è meritorio di congratulazioni, è biasimevole.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX