Vaccini COVID: cyber attacchi alla catena del freddo

Un gruppo sponsorizzato da uno stato-nazione non meglio precisato ha tentato di attaccare la catena del freddo per il trasporto e lo stoccaggio dei vaccini anti COVID.

La catena del freddo è il prossimo obiettivo del cyber crime legato al COVID-19. Tutte le aziende di sicurezza informatica hanno messo l'accento sul fatto che i cyber criminali avrebbero sfruttato i vaccini anti COVID per diffondere i cyber attacchi. Tutti hanno pensato alle email di phishing e ai tentativi di furto di segreti industriali relativi ai vaccini.

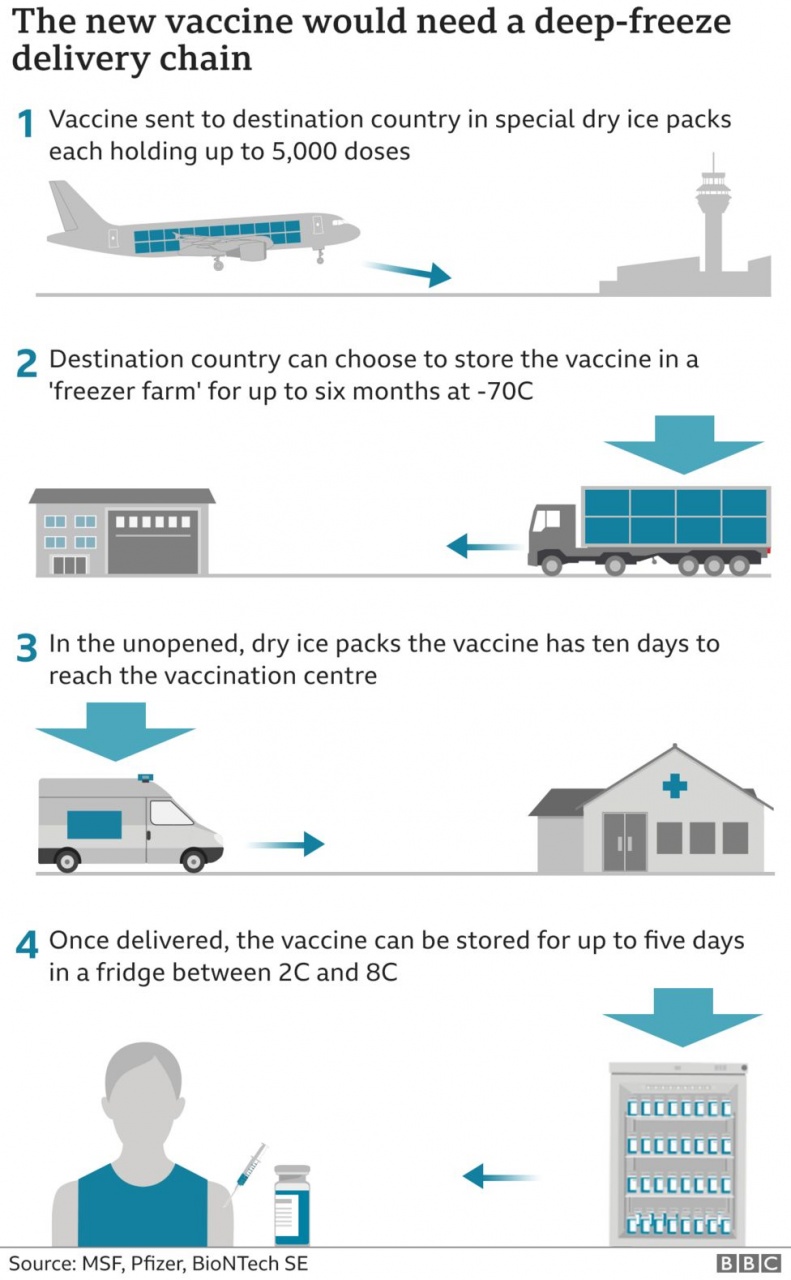

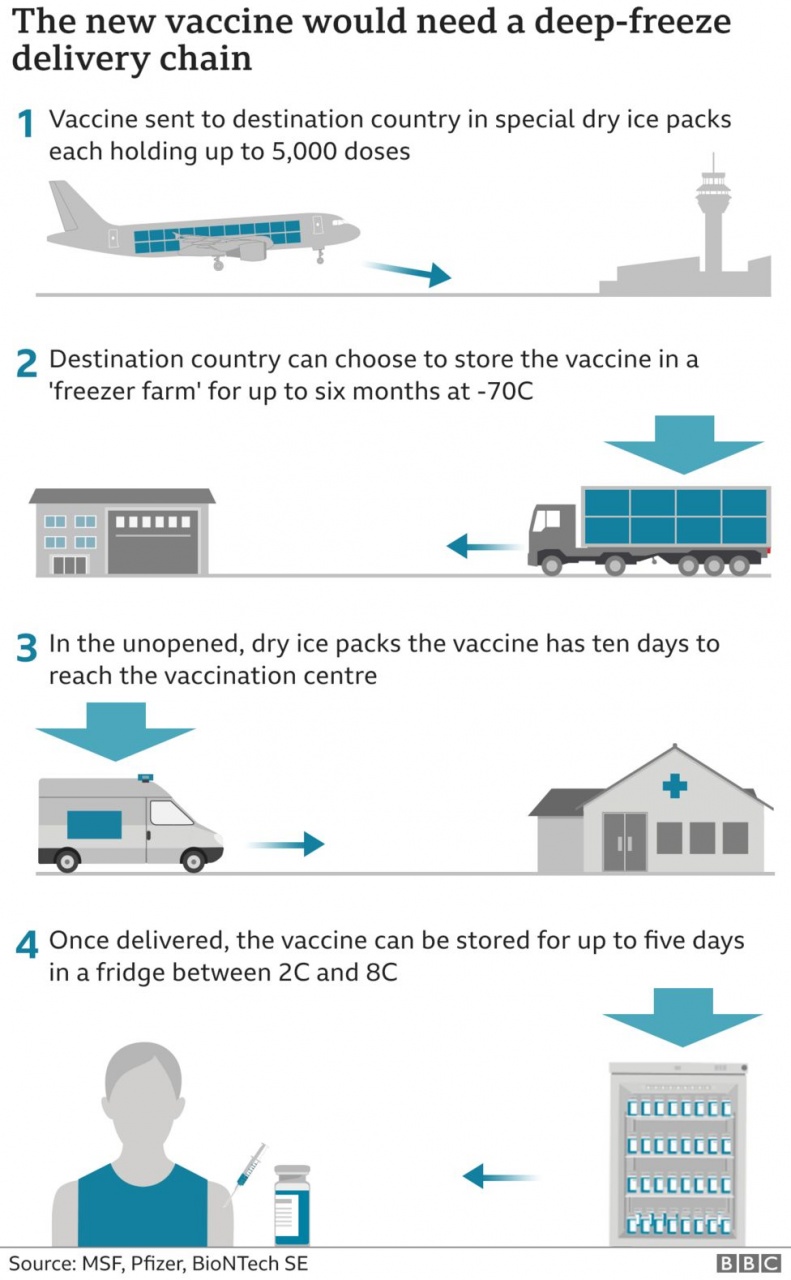

Qualcuno intende arrivare alla catena del freddo. Quella stessa catena di cui parlano i telegiornali di tutto il mondo, indispensabile per conservare il vaccino Pfizer-BioNTech, che deve essere mantenuto a una temperatura di circa -70° C.

L'allarme è stato lanciato dai ricercatori di IBM Security X-Force, che hanno monitorato una campagna in corso da settembre, addebitabile a un gruppo sponsorizzato da uno stato nazione non meglio identificato. Quello da cui guardarsi sono delle email di phishing inviate in sei Paesi, che hanno preso di mira organizzazioni collegate alla Cold Chain Equipment Optimisation Platform (CCEOP) di Gavi, l'alleanza internazionale per i vaccini.

I partner di Gavi includono l'Organizzazione Mondiale della Sanità, l'Unicef e la Bill & Melinda Gates Foundation, che aiutano a distribuire vaccini in tutto il mondo e che sono già stati vittime di attacchi durante il primo lockdown.

Gli aggressori hanno impersonato un alto dirigente di un'azienda cinese legittimamente coinvolta nella catena del freddo di CCEOP. L'email, diretta alle organizzazioni che fornivano il trasporto, conteneva codice dannoso e chiedeva ai destinatari di inserire le credenziali di accesso delle persone.

In particolare erano chiamati in causa il Directorate General Taxation and Customs Union della Commissione Europera (le dogane), diverse aziende produttrici di pannelli solari, che possono essere impiegati per mantenere i vaccini al freddo in assenza di energia elettrica. Inoltre un'azienda sudcoreana di sviluppo software e una tedesca di sviluppo di siti web, con molti clienti nel settore farmaceutico e delle biotecnologie.

Se le vittime avessero abboccato, i cyber criminali avrebbero potuto tracciare lo schema delle infrastrutture che i governi intendevano utilizzare per la distribuzione dei vaccini. Secondo IBM, è proprio "il targeting e la natura delle organizzazioni prese di mira a indicare che dietro all'attacco c'è un gruppo sponsorizzato da uno Stato-nazione", perché "senza finanziamenti adeguati è improbabile che i cyber-criminali dedichino tempo e risorse a un'operazione così minuziosa."

La statunitense Cybersecurity and Infrastructure Security Agency (CISA) ha emesso un avviso con cui esorta a stare in guardia le organizzazioni coinvolte nello stoccaggio e nel trasporto di vaccini. A rimarcare la pericolosità di un attacco come quello ipotizzato è che Max Heinemeyer, Director of Threat Hunting di Darktrace, che ricorda come "attaccare una supply chain sia spesso più facile che puntare direttamente all'obiettivo principale".

Inoltre, "questo particolare sforzo per interrompere la ricerca e lo sviluppo dei vaccini conferma che ormai il confine che separava la catena di approvvigionamento digitale da quella fisica si è quasi del tutto dissolto; oggi gli attacchi possono iniziare nella posta elettronica e arrivare a interrompere la fornitura di un vaccino o di un servizio fondamentale".

Qualcuno intende arrivare alla catena del freddo. Quella stessa catena di cui parlano i telegiornali di tutto il mondo, indispensabile per conservare il vaccino Pfizer-BioNTech, che deve essere mantenuto a una temperatura di circa -70° C.

L'allarme è stato lanciato dai ricercatori di IBM Security X-Force, che hanno monitorato una campagna in corso da settembre, addebitabile a un gruppo sponsorizzato da uno stato nazione non meglio identificato. Quello da cui guardarsi sono delle email di phishing inviate in sei Paesi, che hanno preso di mira organizzazioni collegate alla Cold Chain Equipment Optimisation Platform (CCEOP) di Gavi, l'alleanza internazionale per i vaccini.

I partner di Gavi includono l'Organizzazione Mondiale della Sanità, l'Unicef e la Bill & Melinda Gates Foundation, che aiutano a distribuire vaccini in tutto il mondo e che sono già stati vittime di attacchi durante il primo lockdown.

L'email di phishing

Gli aggressori hanno impersonato un alto dirigente di un'azienda cinese legittimamente coinvolta nella catena del freddo di CCEOP. L'email, diretta alle organizzazioni che fornivano il trasporto, conteneva codice dannoso e chiedeva ai destinatari di inserire le credenziali di accesso delle persone.

In particolare erano chiamati in causa il Directorate General Taxation and Customs Union della Commissione Europera (le dogane), diverse aziende produttrici di pannelli solari, che possono essere impiegati per mantenere i vaccini al freddo in assenza di energia elettrica. Inoltre un'azienda sudcoreana di sviluppo software e una tedesca di sviluppo di siti web, con molti clienti nel settore farmaceutico e delle biotecnologie.

Se le vittime avessero abboccato, i cyber criminali avrebbero potuto tracciare lo schema delle infrastrutture che i governi intendevano utilizzare per la distribuzione dei vaccini. Secondo IBM, è proprio "il targeting e la natura delle organizzazioni prese di mira a indicare che dietro all'attacco c'è un gruppo sponsorizzato da uno Stato-nazione", perché "senza finanziamenti adeguati è improbabile che i cyber-criminali dedichino tempo e risorse a un'operazione così minuziosa."

Le reazioni

La statunitense Cybersecurity and Infrastructure Security Agency (CISA) ha emesso un avviso con cui esorta a stare in guardia le organizzazioni coinvolte nello stoccaggio e nel trasporto di vaccini. A rimarcare la pericolosità di un attacco come quello ipotizzato è che Max Heinemeyer, Director of Threat Hunting di Darktrace, che ricorda come "attaccare una supply chain sia spesso più facile che puntare direttamente all'obiettivo principale".

Inoltre, "questo particolare sforzo per interrompere la ricerca e lo sviluppo dei vaccini conferma che ormai il confine che separava la catena di approvvigionamento digitale da quella fisica si è quasi del tutto dissolto; oggi gli attacchi possono iniziare nella posta elettronica e arrivare a interrompere la fornitura di un vaccino o di un servizio fondamentale".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX