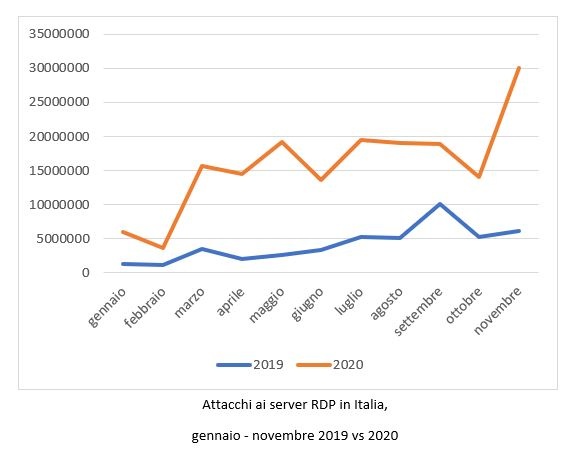

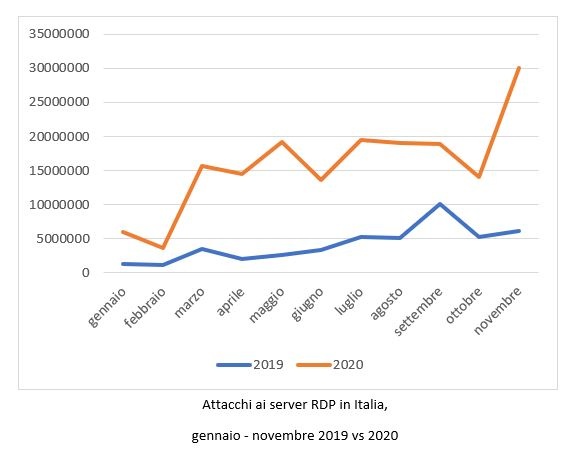

Attacchi RDP in Italia cresciuti del 280% nel 2020

In 11 mesi Kaspersky ha registrato174 miliardi di attacchi ai server Remote Desktop Protocol. Ecco i consigli per una maggiore sicurezza.

Nel 2020 sono stati registrati 174 miliardi di attacchi ai server RDP. Il dato riguarda l'Italia ed è una conseguenza diretta dello smart working diffuso e delle soluzioni che sono state adottate dalle aziende per consentire ai dipendenti di produrre da casa. E del cambio di atteggiamento dei cyber criminali, ora impegnati a colpire gli utenti che lavorano da casa per raggiungere le aziende.

Il protocollo RDP proprietario di Microsoft è uno dei più popolari a livello applicativo per l'accesso alle workstation o ai server Windows. Sistemi che sono rimasti in ufficio nel primo lockdown, e a cui era necessario collegarsi da remoto. È così che si è improvvisamente impennato il numero dei computer configurati in modo non corretto. Di conseguenza sono aumentati anche gli attacchi informatici a loro rivolti.

Attacchi che non sono particolarmente sofisticati. Nella maggior parte dei casi si è trattato di brute force. In sostanza i cyber criminali hanno cercato di "indovinare" le credenziali di accesso provando quante più combinazioni possibili di caratteri fino a trovare quella corretta. I molti successi dimostrano che moltissime password fossero banali.

La facilità nell'andare a segno ha giocato un ruolo fondamentale nelle scelte dei criminali informatici, che si sono letteralmente buttati su questa opportunità. Nei primi undici mesi del 2020 è stato registrato un aumento di 3,8 volte degli attacchi Bruteforce.Generic.RDP rispetto allo stesso periodo del 2019. Complessivamente, tra gennaio e novembre 2020 sono stati rilevati quasi 174 miliardi di attacchi ai server Remote Desktop Protocol, contro i 45,7 milioni dello stesso periodo del 2019.

Come noto, i criminali informatici hanno anche bersagliato gli strumenti di comunicazione online usati dai dipendenti in smart working. In particolare, sono stati 1,66 milioni i file dannosi diffusi attraverso false applicazioni di messaggistica e di videoconferenza. File che caricavano adware e che avevano l’obiettivo di collezionare i dati personali delle vittime.

Come noto, i criminali informatici hanno anche bersagliato gli strumenti di comunicazione online usati dai dipendenti in smart working. In particolare, sono stati 1,66 milioni i file dannosi diffusi attraverso false applicazioni di messaggistica e di videoconferenza. File che caricavano adware e che avevano l’obiettivo di collezionare i dati personali delle vittime.

Non sono mancati poi i file camuffati da applicazioni aziendali, che favorivano il download di applicazioni dannose quali trojan e strumenti di accesso remoto. Tutto questo dimostra che il settore professionale non era digitalizzato quanto si credeva. E che la migrazione verso le piattaforme digitali non è stata per niente semplice.

Non appena l'attenzione si è spostata verso il lavoro da remoto i criminali informatici ne hanno approfittato. La buona notizia è che il passaggio è stato veloce e che oggi le aziende sono più consapevoli di quanto sia importante la sicurezza. Il lavoro da fare però è tutt'altro che terminato.

Kaspersky indica alcuni provvedimenti che è necessario adottare per mettere in sicurezza tutti gli asset aziendali. Il primo è l'ampio uso delle connessioni VPN e, ove possibile, l'attivazione dell'autenticazione multi-fattore, che potrebbe proteggere proprio dagli attacchi contro i server RDP.

Il secondo è l'adozione di soluzioni di sicurezza aziendale che proteggano dalle minacce provenienti dalla rete, compresi gli attacchi brute force. E che tutti i dispositivi abbiano applicazioni e servizi aggiornati regolarmente.Dato che la prima linea di difesa sono ora i dipendenti, è necessario investire in corsi di formazione che permettano di riconoscere i problemi di cybersecurity, e di comprendere l'importanza di una gestione responsabile di account e password.

Dato che il perimetro aziendale non esiste più, è poi fondamentale mettere al sicuro le reti domestiche, per quanto possibile. Il router e la rete Wi-Fi devono essere protetti da password complesse che includano una combinazione di lettere minuscole e maiuscole, numeri e punteggiatura.

Tutti i dispositivi connessi alla rete domestica devono essere protetti da soluzioni di sicurezza affidabili e di ultima generazione, perché la nuova tendenza è quella di attaccare i computer dei famigliari per ottenere l'accesso alle reti aziendali.

Il protocollo RDP proprietario di Microsoft è uno dei più popolari a livello applicativo per l'accesso alle workstation o ai server Windows. Sistemi che sono rimasti in ufficio nel primo lockdown, e a cui era necessario collegarsi da remoto. È così che si è improvvisamente impennato il numero dei computer configurati in modo non corretto. Di conseguenza sono aumentati anche gli attacchi informatici a loro rivolti.

Attacchi che non sono particolarmente sofisticati. Nella maggior parte dei casi si è trattato di brute force. In sostanza i cyber criminali hanno cercato di "indovinare" le credenziali di accesso provando quante più combinazioni possibili di caratteri fino a trovare quella corretta. I molti successi dimostrano che moltissime password fossero banali.

La facilità nell'andare a segno ha giocato un ruolo fondamentale nelle scelte dei criminali informatici, che si sono letteralmente buttati su questa opportunità. Nei primi undici mesi del 2020 è stato registrato un aumento di 3,8 volte degli attacchi Bruteforce.Generic.RDP rispetto allo stesso periodo del 2019. Complessivamente, tra gennaio e novembre 2020 sono stati rilevati quasi 174 miliardi di attacchi ai server Remote Desktop Protocol, contro i 45,7 milioni dello stesso periodo del 2019.

Come noto, i criminali informatici hanno anche bersagliato gli strumenti di comunicazione online usati dai dipendenti in smart working. In particolare, sono stati 1,66 milioni i file dannosi diffusi attraverso false applicazioni di messaggistica e di videoconferenza. File che caricavano adware e che avevano l’obiettivo di collezionare i dati personali delle vittime.

Come noto, i criminali informatici hanno anche bersagliato gli strumenti di comunicazione online usati dai dipendenti in smart working. In particolare, sono stati 1,66 milioni i file dannosi diffusi attraverso false applicazioni di messaggistica e di videoconferenza. File che caricavano adware e che avevano l’obiettivo di collezionare i dati personali delle vittime. Non sono mancati poi i file camuffati da applicazioni aziendali, che favorivano il download di applicazioni dannose quali trojan e strumenti di accesso remoto. Tutto questo dimostra che il settore professionale non era digitalizzato quanto si credeva. E che la migrazione verso le piattaforme digitali non è stata per niente semplice.

Non appena l'attenzione si è spostata verso il lavoro da remoto i criminali informatici ne hanno approfittato. La buona notizia è che il passaggio è stato veloce e che oggi le aziende sono più consapevoli di quanto sia importante la sicurezza. Il lavoro da fare però è tutt'altro che terminato.

Che cosa bisogna fare

Kaspersky indica alcuni provvedimenti che è necessario adottare per mettere in sicurezza tutti gli asset aziendali. Il primo è l'ampio uso delle connessioni VPN e, ove possibile, l'attivazione dell'autenticazione multi-fattore, che potrebbe proteggere proprio dagli attacchi contro i server RDP.

Il secondo è l'adozione di soluzioni di sicurezza aziendale che proteggano dalle minacce provenienti dalla rete, compresi gli attacchi brute force. E che tutti i dispositivi abbiano applicazioni e servizi aggiornati regolarmente.Dato che la prima linea di difesa sono ora i dipendenti, è necessario investire in corsi di formazione che permettano di riconoscere i problemi di cybersecurity, e di comprendere l'importanza di una gestione responsabile di account e password.

Dato che il perimetro aziendale non esiste più, è poi fondamentale mettere al sicuro le reti domestiche, per quanto possibile. Il router e la rete Wi-Fi devono essere protetti da password complesse che includano una combinazione di lettere minuscole e maiuscole, numeri e punteggiatura.

Tutti i dispositivi connessi alla rete domestica devono essere protetti da soluzioni di sicurezza affidabili e di ultima generazione, perché la nuova tendenza è quella di attaccare i computer dei famigliari per ottenere l'accesso alle reti aziendali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS