Il futuro cyber è già qui: minacce, soluzioni, tecnologie

In un evento riservato a partner e clienti, gli esperti di CrowdStrike hanno presentato i problemi e le loro soluzioni di sicurezza. Ecco tutte le novità.

CrowdStrike ha chiamato a raccolta partner e clienti nell’evento milanese “Welcome to the CyberFuture”, in cui ha condiviso approfondimenti e prospettive sulle minacce informatiche e sulle proprie novità tecnologiche per respingere gli attacchi mirati. Security Open Lab ha avuto l’opportunità di intervistare Stefano Lamonato, Director, Solution Architecture, Europe Channel & GSI di CrowdStrike, per approfondire le tematiche principali.

La sicurezza nel cloud: una priorità in crescita

L'incremento esponenziale dell'uso degli ambienti cloud è stato affiancato da un pari aumento degli attacchi mirati contro queste infrastrutture. Il trend principale che Lamonato porta all’attenzione è preoccupante: una crescita del 75% degli attacchi agli ambienti cloud rispetto all'anno passato, con un’impennata del 110% di casi "cloud conscious", ossia di attaccanti che sfruttano le peculiarità e gli strumenti nativi degli ambienti cloud per perpetrare attacchi sofisticati.

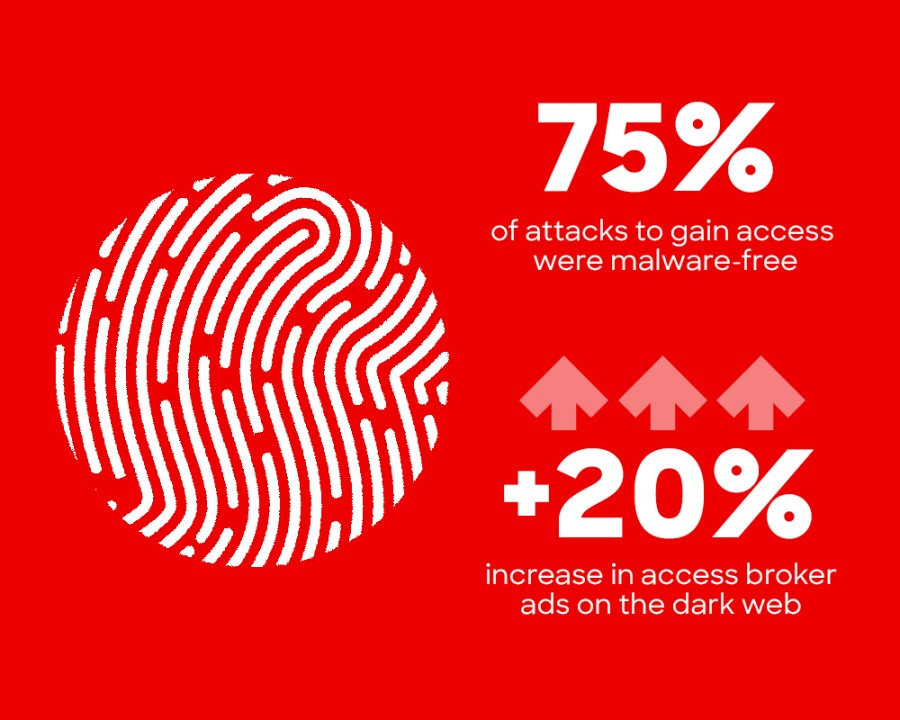

Lamonato fa riferimento in particolare agli attacchi Living Off the Land, usati a seguito dell’accesso in rete per evitare di allertare le soluzioni di difesa con l’impiego di software malevoli riconoscibili. Gli strumenti nativi dei sistemi operativi o degli ambienti cloud, al contrario, sono sviluppati e usati per l’amministrazione e il controllo quindi non destano preoccupazioni.

I dati evidenziano due fattori: da una parte la crescente abilità degli attaccanti nello sfruttamento di strumenti cloud, dall’altra la velocità con cui costoro riescono a muoversi all'interno delle reti aziendali. Ecco che quindi se il primo elemento di criticità sono gli attacchi cloud, il secondo è il tempo, e più precisamente il "breakout time", il tempo medio necessario a un attaccante per passare dall'accesso iniziale alla libera circolazione nell'intera rete, che oggi è di soli 62 minuti. “In alcuni casi estremi – sottolinea Lamonato - la velocità di compromissione è stata ancora più rapida, con attacchi che hanno richiesto appena 2 minuti e 7 secondi per muoversi all'interno dell'infrastruttura di un'azienda”.

Proprio in relazione alle tempistiche, Lamonato precisa che la soluzione CrowdStrike “impiega un singolo agente che invia telemetrie in tempo reale al cloud e permette di identificare gli attaccanti molto più rapidamente rispetto ai competitor. Seguiamo la regola dell’1-10-60: rilevazione entro un minuto, analisi entro dieci minuti e rimedio completo entro sessanta secondi, riducendo così il tempo di permanenza degli avversari nei sistemi dei clienti”.

Il terzo elemento di criticità è il ruolo dell’AI negli attacchi informatici. Gli attaccanti stanno utilizzando l'AI per la generazione di testi, per la scrittura di codice in tempo reale durante gli attacchi, per comprendere come sfruttare al meglio gli strumenti interni delle aziende colpite. Così facendo aumentano l'efficacia e la rapidità degli attacchi. La difesa più efficace è una strategia di sicurezza proattiva che includa la formazione del personale, l'uso di soluzioni avanzate e la costante valutazione delle proprie infrastrutture cloud. Queste azioni, portate avanti con fornitori consolidati e affidabili, sono fondamentali per sviluppare un ambiente sicuro e resiliente.

La threat intelligence di CrowdStrike

Per individuare gli attacchi sul nascere, le soluzioni di CrowdStrike sfruttano l’analisi della telemetria, ovvero l’esportazione in cloud e l’analisi dei dati relativi all’attività dei processi e delle interazioni delle applicazioni con i sistemi operativi. Una volta in cloud, queste informazioni vengono correlate e valutate per determinare se un comportamento è normale o anomalo. Un team di analisti umani supervisiona il processo, combinando i dati con le informazioni di threat intelligence relative alle nuove minacce e alle strategie degli attaccanti, migliorando così la capacità di protezione.

Per questo motivo Lamonato precisa che la threat intelligence è un pilastro cruciale nell’ambito della sicurezza informatica, specialmente per organizzazioni come CrowdStrike. “Il nostro focus non è tanto sui malware, quanto sugli avversari: è essenziale comprendere le loro mosse, gli strumenti che impiegano, le strategie e gli obiettivi. Con una divisione dedicata al monitoraggio di questi gruppi, CrowdStrike ha tracciato 232 gruppi di avversari, di cui 34 nuovi solo quest’anno. Si prevede che il numero aumenterà, così come l’evoluzione delle loro tattiche. Pertanto, il futuro della threat intelligence si orienta verso un’analisi sempre più approfondita e proattiva, dove la conoscenza degli avversari diventa la base per sviluppare strategie di difesa più efficaci”. La previsione di Lamonato è quindi che “le aziende dovranno adattarsi rapidamente alle nuove minacce, integrando tecnologia avanzata e competenze umane per anticipare e neutralizzare gli attacchi prima che possano causare danni significativi”.

Le novità principali di CrowdStrike

“CrowdStrike continua a rafforzare la sua posizione nel campo della cybersecurity con nuove soluzioni innovative che rispondono alle esigenze emergenti delle aziende” esordisce Lamonato, che introduce Next Generation SIEM, capace di offrire “un miglioramento fino a 150 volte nella velocità di ricerca delle informazioni rispetto ai sistemi SIEM tradizionali. Questo non solo accelera le investigazioni ma promette anche un risparmio sui costi fino all’80%” sottolinea il manager.

La novità di questa generazione di SIEM è l’integrazione di tre componenti chiave: Intelligenza Artificiale, workflow e automation, e ingestion dei dati. L’AI aiuta a correlare eventi e informazioni per fornire un contesto completo durante le investigazioni. I workflow automatizzati facilitano le azioni di remediation, permettendo agli analisti di rispondere agli incidenti con maggiore rapidità. Infine, l’ingestion dei dati è stata semplificata grazie a integrazioni con oltre 500 partner tecnologici, tra cui AWS, Okta, Cloudflare, Cribl e Zscaler, rendendo la piattaforma ancora più versatile e potente. Next Generation SIEM è già disponibile per gli utenti della piattaforma Falcon, che dispongono di 10 gigabyte di spazio gratuito.

Lamonato mette inoltre l’accento su Falcon ASPM (Application Security Posture Management), una soluzione per il cloud che completa la visibilità delle applicazioni dei clienti e che si affianca alle già esistenti applicazioni di Workload Protection, CSPM (Cloud Security Posture Management) e CIEM (Cloud Infrastructure Entitlement Management), garantendo che i sistemi utilizzati per sviluppare applicazioni cloud siano sicuri e affidabili.

Nella sostanza, queste sigle significano che mediante la sua piattaforma unificata, CrowdStrike controlla gli ambienti cloud per identificare configurazioni errate o privilegi di accesso non corretti, si assicura che tutti i sistemi usati per sviluppare applicazioni funzionino correttamente e siano sicuri, e analizza le applicazioni stesse, le relative correlazioni e il loro uso per fare in modo che i clienti abbiano un'immagine più completa possibile di quanto accade.

Grazie alle nuove soluzioni, CrowdStrike offre oggi una soluzione con un singolo agent e una singola console, che danno accesso a tutti i 28 moduli di cui si compone la piattaforma Falcon. Questo, sottolinea Lamonato, permette ai clienti di “focalizzarsi nel gestire la sicurezza e non nel cercare di far funzionare le soluzioni di sicurezza”.

Charlotte AI

L’assistente di GenAI di CrowdStrike ha un nome: Charlotte e viene presentata da Lamonato come “un’avanguardia nel campo della sicurezza informatica, capace di offrire un supporto di altissimo profilo agli analisti di tutti i livelli. La sua interfaccia intuitiva e la capacità di interpretare il linguaggio naturale permettono agli utenti di interagire con la piattaforma in modo semplice ed efficace. E grazie a Charlotte, anche gli analisti meno esperti possono comprendere incidenti complessi e gestire situazioni precedentemente fuori dalla loro portata”.

Lamonato spiega che la vera forza di Charlotte sta nella sua capacità di accelerare i processi di risposta agli incidenti, riducendo significativamente i tempi di intervento. Un cambio di passo che, oltre a ottimizzare l’uso delle risorse, migliora anche le prestazioni complessive del team di security”. Inoltre, sottolinea il manager, “Charlotte è anche un assistente per figure chiave come CISO e CSO, che grazie a questa interfaccia possono accedere facilmente a report e analisi di threat intelligence.

In conclusione, Charlotte AI si distingue per la sua capacità di fornire accesso rapido e contestualizzato alle informazioni di sicurezza, trasformando la gestione della security in un processo più agile, efficiente e proattivo contro le minacce in continua evoluzione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici