Malware Jupyter, una minaccia elusiva di matrice russa

Scoperta l'ennesima evoluzione del malware Jupyter, che passa inosservato agli anti malware. Viene usato per lo più per il furto di credenziali e altri dati.

Una nuova catena di distribuzione permette al malware Jupyter di bypassare la maggior parte delle soluzioni di scansione della sicurezza degli endpoint. Sono stati i ricercatori Morphisec a rivelare che questa minaccia non solo è sempre rimasta attiva, ma sta diventando più efficiente ed evasiva.

Vale la pena ricordare che Jupyter (conosciuto anche come Solarmarker) è un infostealer .NET usato in passato per attaccare aziende nei settori della sanità e dell'istruzione. La sua azione è documentata a partire da maggio 2020 e risultano in circolazione più versioni di Jupyter. CrowdStrike a inizio febbraioha definito questo malware come un loader PowerShell a più fasi fortemente elusivo, che porta all'esecuzione di una backdoor .NET. I ricercatori reputano che sia di origine russa.

Jupyter minaccia per lo più i dati dei browser Chromium, Firefox e Chrome, e beneficia di funzionalità aggiuntive che gli consentono di agire come una backdoor a tutti gli effetti. È in grado di esfiltrare informazioni e inviarle a un server remoto, oltre che di scaricare ed eseguire ulteriori payload. Ad agosto 2021 gli esperti di Cisco Talos hanno definito gli autori come un gruppo abbastanza sofisticato e focalizzato per lo più sul furto di credenziali e di dati sensibili.

Le novità

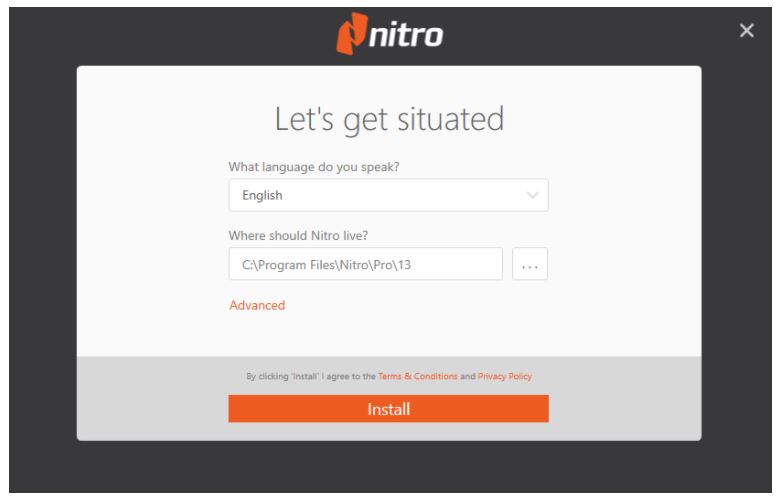

Gli attacchi sferrati in passato con Jupyter incorporavano binari legittimi di software noti, come per esempio Docx2Rtf ed Expert PDF. Al contrario, nell'ultimo attacco supervisionato dagli esperti di Morphisec, sfruttava l'applicazione PDF Nitro Pro.

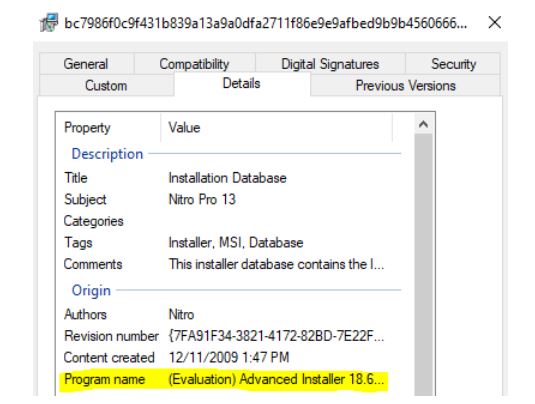

L'attacco è iniziato con la distribuzione di un payload di installazione .msi di dimensioni superiori a 100 MB sfruttando una versione di prova di Advanced Installer (versione 18.6.1 build 2c9a75c6). Tramite la procedura guidata, questo software consente di creare pacchetti di applicazioni di terze parti. Per loro natura, tali pacchetti oscurano gli script malevoli bypassando i motori anti-malware.

Una volta che il payload .msi giunge a destinazione, avvia un loader PowerShell incorporato all'interno di un binario di installazione legittimo di Nitro Pro 13, di cui al momento sono state osservate due varianti. Entrambe erano firmate con un certificato valido appartenente ad aziende realmente esistenti.

Il loader, nella fase finale, decodifica ed esegue il modulo Jupyter .NET in memoria. Da notare che anche questo loader è molto elusivo, tanto da passare inosservato a tutti gli anti malware di VirusTotal, che è molto raro per un loader PowerShell con payload incorporato.

Secondo i ricercatori di Morphisec questa evoluzione dimostra le capacità innovative dei cyber criminali, oltre alla loro abilità. "Il fatto che questo attacco continui ad avere rilevamenti bassi o nulli su VirusTotal indica la facilità con cui i cyber criminali eludono le soluzioni basate sulla detection" commentano. La soluzione? Affidarsi alla threat intelligence e alle soluzioni basate su Intelligenza Artificiale e machine learning.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici