Le previsioni dal 2024 al 2026 di CyberArk

Rispondono i ricercatori di CyberArk

Autore: Redazione SecurityOpenLab

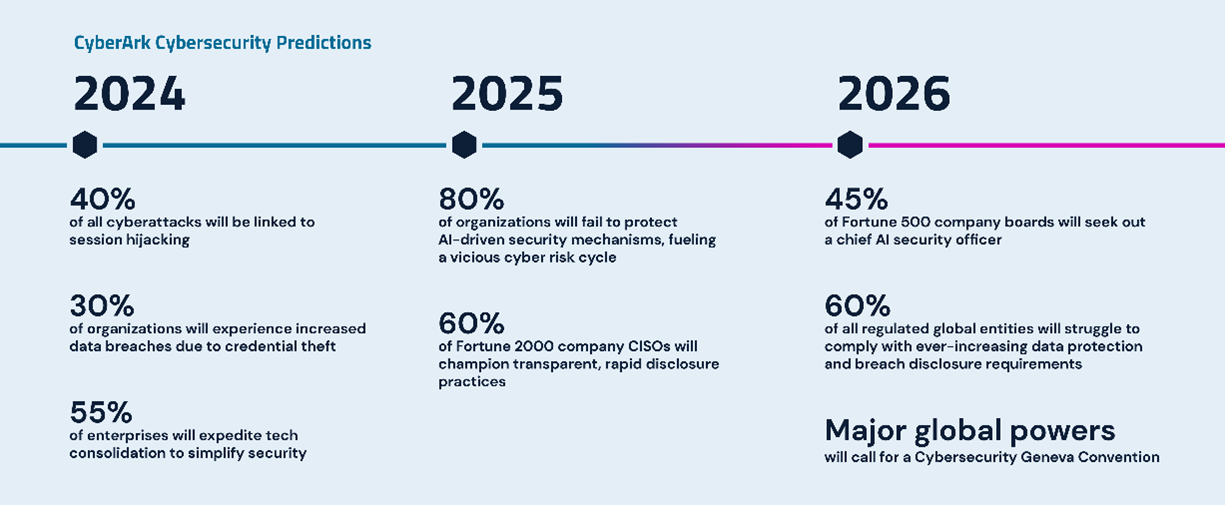

Solo 12 mesi fa erano in pochi a conoscere ChatGPT, ma durante quest’anno è come se qualcuno avesse premuto un pulsante di accelerazione con un’adozione incredibile di questo nuovo servizio. L’anno di esplosione dell’intelligenza artificiale generativa (GenAI) è stato allo stesso tempo eccitante e snervante per i professionisti della sicurezza informatica, consapevoli del rapporto inscindibile tra cambiamento tecnologico e rischio cyber. Nel frattempo, i drammatici cambiamenti nel mondo reale hanno ridisegnato il panorama delle minacce, ridefinito le strategie di cybersecurity e avviato riforme normative. Eppure, alcune cose non sono cambiate, come il forte interesse da parte degli hacker alle identità e le tecniche per impossessarsene e utilizzarle. CyberArk ha analizzato le tendenze emerse quest’anno e la loro influenza non solo nel 2024, ma anche nei successivi.

2024

L’hijacking delle sessioni metterà in ombra il tradizionale furto di credenziali…

Un numero ancora maggiore di aziende passerà alla gestione degli accessi senza password, dai passkey all’MFA, per contrastare gli attacchi. Gli attori delle minacce evolveranno le loro tattiche di pari passo per ingannare utenti e terze parti, rubare i cookie di sessione e aggirare i meccanismi di autenticazione forte. La loro creatività darà i suoi frutti: entro il 2024, l’hijacking delle sessioni rappresenterà il 40% di tutti i cyberattacchi. La vigilanza continua sulla protezione, il monitoraggio e la risposta all’abuso/compromissione delle sessioni degli utenti e dei cookie sarà fondamentale, soprattutto con l’incoraggiante promessa di Google di eliminare definitivamente i cookie.

... ma il 30% delle aziende pagherà per una protezione poco robusta delle password

I furti di credenziali tradizionali saranno meno diffusi quando le password saranno utilizzate correttamente. Tuttavia, questa attività non sta scomparendo. Perché? Le aziende che implementano l’autenticazione senza password possono richiedere un fattore di backup, e molte ripiegheranno su opzioni poco sicure: le password. Mentre i team di security combatteranno contro nuove minacce, gli attaccanti approfitteranno di protezioni poco robuste delle password e il 30% delle imprese registrerà un aumento delle violazioni dei dati legate al furto di credenziali.

Il 55% delle aziende accelererà il consolidamento tecnologico per semplificare la sicurezza

Gli ambienti IT e di sicurezza della maggior parte delle aziende sono già troppo estesi, complicati e difficili da gestire. I team raramente potranno avere competenze su ogni strumento da implementare, costringendoli ad assumere nuove risorse o rivolgersi a esperti esterni. Poiché ogni piattaforma si concentra su aspetti specifici, sovrapponendosi ad altre, i team faticano a individuare, e tanto meno a capire, ogni potenziale vulnerabilità e minaccia nei loro ambienti cloud-centrici. SLA mancati, spese generali in aumento e pericolose derive della sicurezza spingeranno il 55% delle aziende ad accelerare il consolidamento tecnologico, con l’obiettivo di semplificare le operazioni e ottimizzare le risorse esistenti, lavorando con un minor numero di fornitori e sistemi.

2025

I meccanismi di sicurezza basati su AI non protetti alimenteranno un circolo vizioso

Sebbene le aziende stiano adottando la GenAI per rafforzare le difese informatiche, l’80% non riuscirà a proteggere gli stessi modelli di sicurezza basati su questa tecnologia, alimentando un circolo vizioso. Per ottenere un vantaggio sugli attaccanti sarà necessario adottare una mentalità da avversario, dall’addestramento dei modelli GenAI con campioni offensivi e difensivi, all’adozione della model assurance e di stress test regolari (inclusi red team e pen test). Altrettanto fondamentale sarà ospitare i modelli di AI in ambienti con protezioni di accesso altamente sicure. I governi emaneranno linee guida su questo fronte, ma le aziende non possono aspettare standard codificati che potrebbero diventare rapidamente obsoleti. L’integrazione della GenAI nella sicurezza dei prodotti deve avvenire ora.

Sotto pressione, i CISO chiederanno segnalazioni tempestive e trasparenti delle violazioni

La responsabilità della cybersecurity sta diventando personale. In primo luogo, il responsabile della sicurezza di Uber è stato accusato di non aver rivelato alle autorità federali una violazione dei dati del 2016. Entro il 2025, il 60% dei CISO delle aziende Fortune 2000 sosterrà pratiche di segnalazione trasparenti e rapide, non solo per motivi di policy, ma perché carriera e reputazione potrebbero essere a rischio.

2026

Quasi la metà dei consigli di amministrazione delle aziende Fortune 500 cercherà un chief AI security officer

La cybersecurity non è un problema IT, ma è il fulcro della resilienza aziendale e della fiducia degli stakeholder. La maggior parte delle aziende Fortune 500 riconosce l’elevata posta in gioco e sta rafforzando l’attitudine alla cybersecurity a livello di consiglio d’amministrazione. I rischi emergenti legati all’AI stanno aumentando ulteriormente l’urgenza. Entro il 2026, il 45% di queste aziende assumerà e lavorerà per nominare un chief AI security officer all’interno del consiglio di amministrazione. Questo responsabile possiederà competenze tecniche e acume business, svolgendo un ruolo influente nel promuovere l’innovazione dell’AI, gestire i rischi che ne derivano e salvaguardare i modelli di sicurezza basati su AI. Sarà profondamente coinvolto nella strategia di cybersecurity e amplierà i meccanismi di supervisione e reporting per misurare e migliorare le iniziative di sicurezza, le valutazioni dei rischi e i piani di risposta agli incidenti.

Le multinazionali dovranno fare i conti con le normative

Il 60% di tutte le entità globali regolamentate faticherà molto a rispettare requisiti sempre più stringenti in materia di protezione dei dati e di divulgazione delle violazioni, soprattutto con l’aumento dei casi d’uso della GenAI. Un numero maggiore di aziende dovrà far fronte a sanzioni per la mancata conformità (quella al GDPR può costare fino a 20 milioni di euro o il 4% del fatturato globale annuo, se superiore). Le multe, già salate, continueranno ad aumentare con un impatto potenzialmente paralizzante.

Le principali potenze mondiali chiederanno una Convenzione di Ginevra sulla sicurezza informatica

Attacchi sofisticati da parte di Stati-nazioni, in particolare quelli che prendono di mira le infrastrutture critiche, possono causare interruzioni estese e pericolose per la vita e danni a catena nelle supply chain del software. I crescenti timori di un’escalation della guerra convenzionale spingeranno le principali potenze globali ad adottare misure drastiche per migliorare resilienza informatica, quadri giuridici e cooperazione internazionale. In questo contesto, questi Paesi spingeranno per l’istituzione di una Convenzione di Ginevra sulla cybersicurezza per scoraggiare gli attacchi degli Stati nazionali e bloccare i colpevoli responsabili.

Il 2023 ha riservato alcune grandi sorprese, ma ricorda anche che i programmi di cybersecurity forti non deviano o si bloccano per reazione. Sono abbastanza agili da restare attivi, perfezionando continuamente le pratiche, facendo investimenti strategici, basati sul rischio, preparandosi in modo proattivo a tutto ciò che verrà.